...

- Доступ на объект является важным фактором, влияющим на время восстановления связи и удобство обслуживания оборудования на объекте. Доступ на объект должен быть ограничен по времени и по спискам сотрудников. Списки доступа должны поддерживаться в актуальном состоянии. Отсутствие актуальных списков доступа может быть использовано, например, уволенным сотрудником, имя которого не было своевременно исключено из этих списков. Также следует обращать внимание на наличие охраны и замков в местах размещения оборудования для предотвращения несанкционированного доступа.

- Наличие выделенного помещения. Оборудования передачи данных и точки подключения к инфраструктуре рекомендуется размещать в выделенном помещении, закрытом от воздействия внешних факторов. Например, это может быть помещение с отдельным входом и доступом отдельных сотрудников предприятия или машинный зал, в котором размещается оборудование сторонних компаний.

- Кабельная трасса. Площадка должна отвечать требованиям по прокладке кабельной трассы и доступу к ней на этапе эксплуатации. Соблюдение общих требований при прокладке кабелей является важным фактором снижения рисков, связанных с нарушением доступности каналов связи, которое может быть вызвано повреждением кабеля или ошибками подключения.

- Электропитание. На площадке должна присутствовать возможность подключения к сети стабильного электропитания (ЭП). В соответствии с технической политикой предприятия, может быть организована резервная линия электропитания ЭП или система бесперебойного обеспечения электричеством. Источники тока должны быть независимыми, т.е. должны отсутствовать единые точки отказа. Для систем резервного электропитания ЭП рекомендуется реализовывать схемы автоматического переключения между источниками, что позволит избежать перерыва связи при отказе основного источника ЭП.

- Заземление. Корректное заземление позволяет существенно снизить вероятность выхода беспроводных устройств из строя в случае электромагнитных наводок или удара молнии.

- Климатические системы. Надёжная работа сетевого оборудования зависит от внешних условий эксплуатации: устройство гарантированно функционирует в установленном диапазоне значений температуры, давления и влажности. Влияние среды носит случайный характер, поэтому, для поддержания стабильной работы, заданный диапазон климатических условий должен быть создан искусственно, для чего на объекте рекомендуется установить кондиционер и обогреватель с возможностью их автоматического включения/отключения. Применение климатических систем в высотной части невозможно, поэтому для надёжной работы в суровых условиях рекомендуется использовать устройства семейств InfiLINK 2x2 / InfiMAN 2x2 с расширенным температурным диапазоном. Такие устройства снабжены встроенным обогревателем, который включается при снижении температуры окружающей среды ниже установленного порога. Настройка встроенного обогревателя представлена в соответствующем разделе.

- Каналы связи. Сетевая доступность объекта может быть увеличена за счёт организации резервных каналов связи. Каналы связи должны быть независимыми, т.е. не иметь единых точек отказа, например, в качестве основного может использовать проводной канал связи, а в качестве резервного - беспроводной. Схемы организации отказоустойчивых схем автоматического резервирования и агрегации каналов связи с использованием устройств Инфинет представлены в статье "Агрегация каналов, балансировка и резервирование". В сценариях с подвижными объектами используется другая схема резервирования канала связи, представленная в статье "Организация связи с подвижными объектами".

...

| Center |

|---|

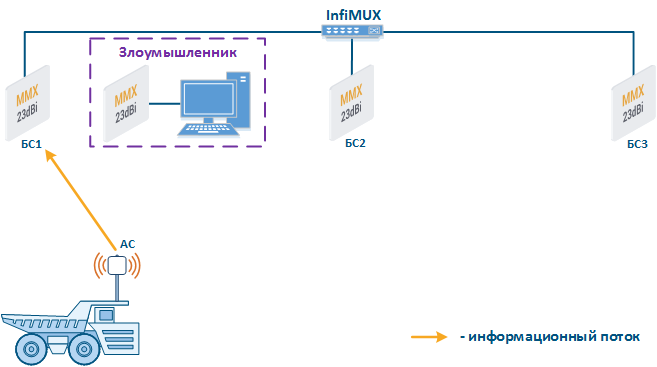

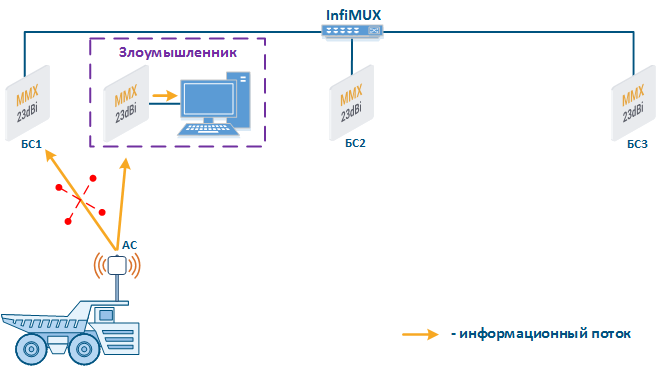

Рисунок 7а - Подключение абонентской станции к сектору базовой станции злоумышленникапредприятия Рисунок 7б - Подключение абонентской станции к сектору базовой станции злоумышленника |

...

- Идентификатор канала связи: всегда меняйте значение параметра, установленное по умолчанию, на уникальное.

- Ключ безопасности: устройства смогут установить канал связи, только если у них совпадают идентификатор канала и ключ безопасности, т.е. для снижения вероятности организации канала связи с устройством злоумышленника, на обоих устройствах должны быть установлены ключи безопасности.

- Режим авторизации: устройства семейств InfiLINK 2x2 и InfiMAN 2x2 поддерживают настройку режима авторизации при установлении беспроводного канала связи. К методам, позволяющим ограничить список устройств, с которыми разрешена установка канала связи, можно отнести "статический" и "remote". При статическом методе авторизации указывается список MAC-адресов устройств, с которыми может быть установлен беспроводной канал связи (белый список), либо список адресов, с которыми запрещено устанавливать канал связи (чёрный список). Метод "remote" позволяет централизованно хранить MAC-адреса для белых или чёрных списков и выполнять соответствующие запросы при попытках установления радиоканала. Использование одного из описанных методов авторизации значительно усложнит неавторизованное подключение злоумышленника к сети, т.к. MAC-адрес его устройства будет отсутствовать в списке разрешённых.

- Число каналов связи: на секторе базовой станции может быть установлено пороговое значение числа абонентских станций, которые могут быть подключены к сектору. Рекомендуется установить значение на уровне фактического количества абонентских станций.

- Скрэмблирование: обратимый процесс перераспределения битов данных в соответствии с заданным алгоритмом с целью выравнивания частотного спектра сигнала. Побочным эффектом скрэмблирования является сложность расшифровки перехваченных данных, т.к. злоумышленник должен обладать используемым алгоритмом дескрэмблирования для восстановления исходной последовательности битов. Операции скрэмблирования/дескремблирования потребуют аппаратных ресурсов, поэтому использование данной опции рекомендуется в случаях невысокой аппаратной загрузки устройств.

- Частотная сетка: диапазон поддерживаемых радиомодулем частот может быть осознанно ограничен с помощью частотной сетки на устройствах всех семейств Инфинет. Данное ограничение сужает список частот, которые могут быть установлены в качестве центральной. Инструмент настройки частотной сетки предназначен для сужения списка разрешённых к использованию частот и его дополнительным эффектом является повышение уровня защищённости устройства от выбора случайного частотного канала в качестве рабочего. Если в конфигурации устройства установлен автоматический выбор центральной частоты, то она будет выбрана в соответствии с частотной сеткой. Кроме того, центральная частота может быть установлена вручную: на устройствах с ролью "Ведущий" центральная частота устанавливается явно, на устройствах с ролью "Ведомый", в зависимости от семейства, либо явно, либо с помощью одного или нескольких радиопрофилей. Если на абонентской станции используется несколько радиопрофилей (см. Организация связи с подвижными объектами), то при подключении к сектору базовой станции будет осуществляться перебор профилей до момента успешного подключения.

- Функция Global: в сценариях организации связи для подвижных объектов опция Global используется для подключения абонентской станции к секторам базовых станций, имеющих связность с ядром сети (см. Организация связи с подвижными объектами). Этот подход может применяться для блокировки подключений абонентских станций к секторам базовых станций, установленными злоумышленниками (рис. 7б): поскольку базовая станция злоумышленника не подключена к ядру сети, то абонентская станция в процессе роуминга будет игнорировать устройство злоумышленника.

...

| Expand | ||

|---|---|---|

| ||

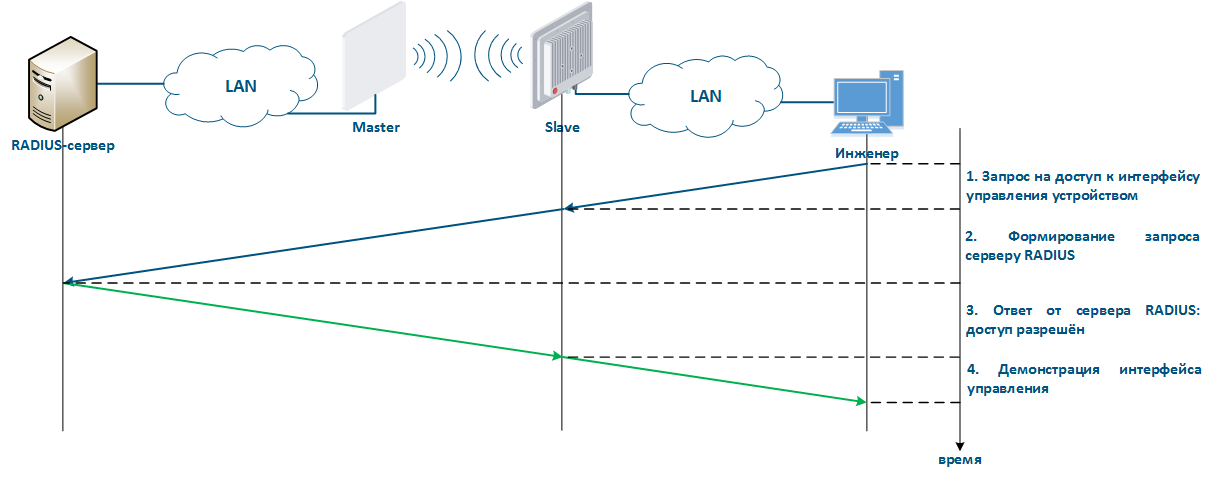

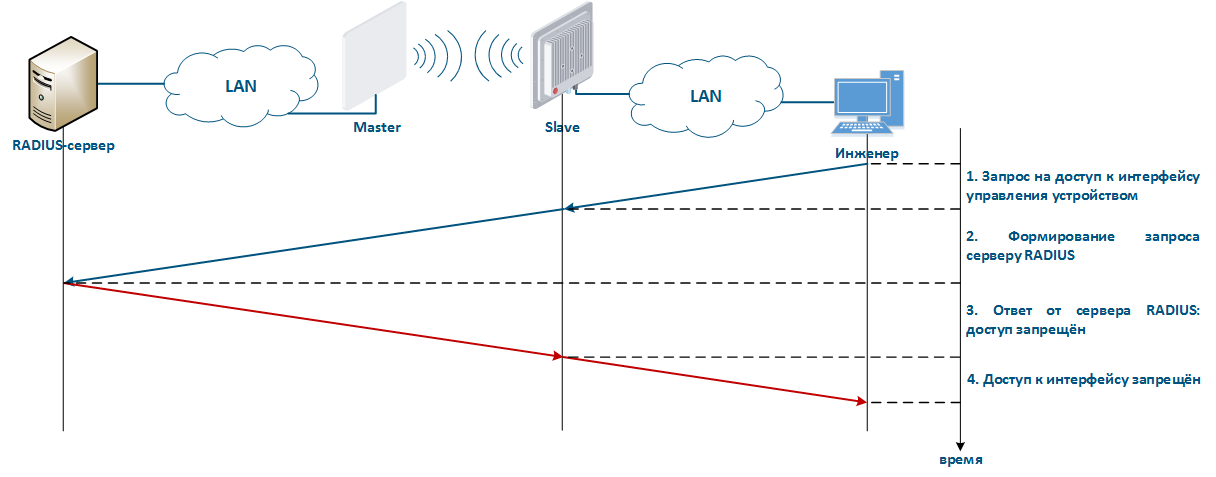

Алгоритм использования RADIUS-сервера выглядит следующим образом (рис. 8):

|

...

- Web-интерфейс:

- Протокол HTTP: данные передаются по сети в открытом виде, поэтому злоумышленник, получив доступ к сети, может их перехватить.

- Протокол HTTPS: данные передаются по сети в зашифрованном виде, поэтому злоумышленник, перехвативший данные, не сможет их расшифровать, не имея соответствующих ключей шифрования При отсутствии особых причин для использования HTTP, должен использоваться протокол HTTPS.

- Интерфейс Интерфейс CLI:

- Протокол Telnet: данные передаются в открытом виде, поэтому злоумышленник, получив доступ к сетевой инфраструктуре, может перехватить информацию. Использование протокола Telnet допустимо в случае крайней необходимости, когда отсутствует возможность использования SSH.

- Протокол SSH: данные передаются в зашифрованном виде. В случае, если злоумышленник сможет перехватить служебные сообщения, то, не имея ключей шифрования, он не сможет их расшифровать.

...

На рис. 1 представлены сценарии использования устройств Инфинет, рассмотрим . Рассмотрим организацию доступа к сетевому интерфейсу управления устройствами для каждого из сценариев. Для этого дополним схему ПК, подключенных к разным сетевым сегментам, с помощью которых выполняется управление устройствами (рис. 9а-в):

...