...

Measures to ensure IS are determined not only by the Infinet devices family, but also by the scenario of their use (Figure 1a-d). Let's look at several scenarios in which wireless devices connect network segments belonging to different responsibility areas, each area is characterized by a certain set of threats:

- joinig of internal network segments connection;

- joinig of internal and external network segments connection;

- internal network segments connection with Internet.

Используемые меры защиты должны соответствовать существующим рискам, архитектура решений по обеспечению ИБ не должна быть избыточной. Например, фильтрация внешних подключений должна выполняться на стыке со сторонним оператором связи, а не на всей цепочке промежуточных узлов.

Требования по обеспечению физической безопасности и безопасности в радиоканале одинаковы для всех рассматриваемых сценариев и подробно представлены в соответствующих разделах. Для конфигурации устройств можно сформулировать следующие общие требования ИБ:

- управление устройством извне должно быть ограничено с помощью "белых" списков;

- работа служебных сетевых протоколов должна быть ограничена внутренним сегментом сети;

- на стыке зон ответственности должен быть организован эшелон безопасности для защиты внутреннего сегмента от вредоносного трафика.

Объединение внутренних сегментов сети

Сценарий объединения двух сегментов сети, находящихся в одной зоне ответственности, является простейшим (рис. 1а). Устройства играют роль моста, следовательно, являются простым соединителем в структуре LAN. поэтому основные средства обеспечения защиты информации размещаются на границах левого и правого сегментов.

...

...

The security measures should correspond to existing risks, the IS architecture should not be redundant. For example, filtering of external connections should be performed at the interface on border with a third-party telecom operator, not on all intermediate nodes in networks.

The requirements for physical safety and security in the radio link are the same for all the scenarios beyond and are detaily described in the relevant sections. To configure devices, let's specify the following general requirements for information security:

- external device management should be limited by whitelists;

- service network protocols should not leave internal network segment;

- at the border of responsibility areas, an internal segment should be protected from malicious traffic.

Joining of internal network segments

The simplest scenario is joining two network segments located in the same responsibility zone (Figure 1a). Devices are used as a bridge, a simple connector in the LAN structure, therefore, the main information security tools are located at the boundaries of the left and right segments.

| Center |

|---|

Figure 1a - Radio link joining two internal network segments |

| Anchor | ||||

|---|---|---|---|---|

|

...

Joinig of internal and external network segments

In the scenario of joining two networks located in different responsibility areas, information security tools are realized on a radio device located at the border of two segments. A special example of the external network segment is the customer’s network, which is provided with a data service. In such scenarios, both inbound and outbound traffic should be filtered.

| Center |

|---|

Рисунок 1б - Радиоканал, объединяющий внутренний и внешний сегменты Figure 1b - Radio link joining internal and external network segments Рисунок 1в - Радиоканал, объединяющий внутренний и внешний сегменты |

Объединение внутреннего сегмента сети и сети интернет

...

Figure 1c - Radio link joining internal and external network segments |

Internal network segments connection with Internet

The scenario where a wireless device is located at the border of the internal segment and the Internet is a special case of the previous scenario. The difference is in a low security on the device from the side of the Internet connection, that cause large number of risks.

| Center |

|---|

Рисунок 1г - Радиоканал, объединяющий внутренний сегмент сети и сеть интернет |

Таблица применимости средств обеспечения ИБ в различных сценариях

Обеспечение ИБ достигается выполнением мероприятий, описанных в разделах и подразделах ИБ:

| Center | ||

|---|---|---|

| Раздел ИБ | Подраздел ИБ | Применимость | Физическая безопасность | Все

Information security tools in various scenarios table

IS realization is achieved by the implementation of measures described in sections and subsections of IS:

| Center | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

| Anchor | ||||

|---|---|---|---|---|

|

...

Физический уровень является фундаментом информационной безопасности, поэтому обеспечение физической безопасности устройств является приоритетной задачей при реализации технической политики предприятия. Обеспечение физической безопасности подразумевает комплексный подход и включает несколько компонентов:

- выбор площадки для установки оборудования;

- организация вспомогательной инфраструктуры объекта;

- монтаж оборудования;

- эксплуатация объекта.

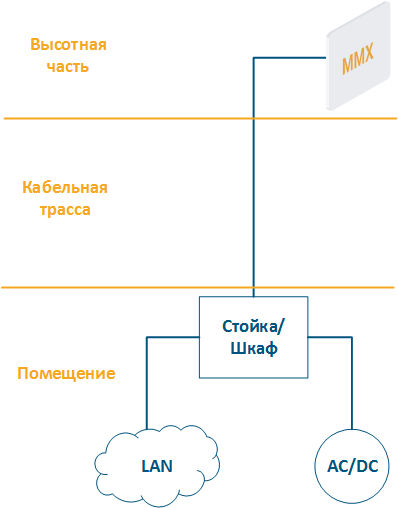

Объект связи, включающий в себя беспроводные устройства, состоит из трёх основных элементов (рис. 2):

...

Physical security

The physical layer is the foundation of information security, so the devices physical security has a priority over company technical policy. Physical security should be comprehensive and include several components:

- site selection for equipment installation;

- organization of additional facility infrastructure;

- equipment installation;

- facility operation.

The connection node (including wireless devices) consists of three main elements (Figure 2):

- High-rise part: the location of wireless devices, for example, the roof of a building, a mast, a telecommunication tower.

- Cable route: cables connecting the high-rise part and the equipment located indoor.

- Building: equipment located indoor and points of connection to the infrastructure. Infrastructure may include data links, power, climate systems, etc. Equipment should be placed in a rack or telecommunication enclosure, which can be placed in a dedicated room or be combined with the high-rise part of the object.

| Center |

|---|

Рисунок 2 - Структурная схема объекта связи |

...