...

| Tip | ||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||

| Anchor | ||||

|---|---|---|---|---|

|

...

Беспроводная передача данных выполняется в общей среде, что позволяет злоумышленникам организовывать атаки различных видов. Рассмотренные ниже средства обеспечения безопасности должны применяться комплексно, поскольку мероприятия, направленные на борьбу с одной угрозой, могут быть не эффективны против другой.

Частотные настройки

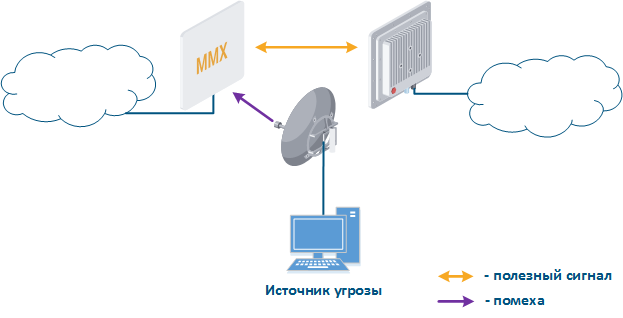

Частотный ресурс является ограниченным, поэтому процесс распределения частот между беспроводными системами должен рассматриваться комплексно. Сторонние беспроводные системы, работающие на тех же или смежных частотах, могут оказывать влияние на радиоканал (рис. 3). Как правило, такое влияние не является злонамеренным, однако оно должно рассматриваться как угроза доступности, поскольку его результатом является невозможность функционирования канала связи. Нашей задачей является поиск и выбор частотного канала, свободного от помех. При этом, мы должны помнить, что помеха может отсутствовать на этапе монтажа, но появиться уже в процессе эксплуатации беспроводной системы.

Снизить риски, связанные с угрозами данного типа, можно следующими способами:

...

Security in radio

Wireless data transmission is performed in a common environment, which brings a lot of possibilities for attackers. The security measures described below should be applied in a comprehensive manner, since measures protecting from one threat may not be effective against another.

Frequency configuration

The frequency resource is limited, so the frequencies distributing process between wireless systems should be taken comprehensively. Third-party wireless systems operating at the same or adjacent frequencies can affect the link (Figure 3). Usually, such an influence is not malicious, but it should be considered as a threat, since it leads to the link operation failure. Our task is to search and select a frequency channel free of interference. Keep in mind that interference may not be present at the installation stage, but may appear during the wireless system operation.

Following actions can reduce the risks associated with this threat:

- Search for interference sources: devices of the InfiLINK 2x2 and InfiMAN 2x2 families allow to obtain the MAC addresses of systems operating in the selected frequency channel using the Radio scanner utility, it make possible to identify the source of interference and decide on measures to eliminate its effect on the link.

- Manual spectrum scan: manual preliminary radio survey of the territory in which the communication system will be deployed. The frequency is selected taking into account the scan data. Infinet devices allow to evaluate the state of the spectrum using the built-in "Spectrum analyzer" utility.

- Auto spectrum scan: radio survey of the territory in which the communication system is deployed, performed periodically in automatic mode. The frequency channel can be automatically changed in accordance with the scan data. Infinet devices support DFS and iDFS technology (see Dynamic Frequency Selection), which are designed to automatically scan the spectrum.

| Center |

|---|

Рисунок 3 - Пример угрозы в частотном канале системы |

...