...

Measures to ensure IS are determined not only by the Infinet devices family, but also by the scenario of their use (Figure 1a-d). Let's look at several scenarios in which wireless devices connect network segments belonging to different responsibility areas, each area is characterized by a certain set of threats:

- joinig joining of internal network segments;

- joinig connection of internal and external network segments;

- internal network segments connection with Internet.

...

| Center |

|---|

Figure 1a - Radio link joining two internal network segments |

| Anchor | ||||

|---|---|---|---|---|

|

...

Connection of internal and external network segments

In the scenario of joining two networks located in different responsibility areas, information security tools are realized on a radio device located at the border of two segments. A special example of the external network segment is the customer’s network, which is provided with a data service. In such scenarios, both inbound and outbound traffic should be filtered.

| Center |

|---|

Figure 1b - Radio link joining connecting internal and external network segments Figure 1c - Radio link joining connecting internal and external network segments |

...

| Center |

|---|

Figure 1d - Radio link joining connecting internal network segments and Internet |

...

| Warning | ||

|---|---|---|

| ||

By default, one user is added to the configuration with administrative rights and the following login values:

Since the default authentication settings allows a high probability of unauthorized access, change the username and password during initial setup. |

В компаниях может быть организовано несколько линий технической поддержки: в такой схеме часть проблем, не требующих изменения конфигурации беспроводных устройств, может быть решена первой линией технической поддержки. Ресурсы квалифицированных сотрудников второй и третьей линий технической поддержки для решения тривиальных задач использованы не будут. Для реализации описанного сценария в конфигурацию устройства может быть добавлена гостевая учётная запись. Пользователь, получивший доступ к интерфейсу управления с использованием гостевой учётной записи, может использовать утилиты и просматривать статистику интерфейсов, но ему запрещено вносить изменения в конфигурацию.

При эксплуатации сетей с большим количеством устройств рекомендуется использовать централизованное хранение учётных записей. Это позволяет избежать ошибок при блокировании учётных записей, обеспечить единую парольную политику и иметь единый интерфейс для управления учётными записями. Устройства Инфинет поддерживают работу протокола RADIUS, который предназначен для централизованной аутентификации, авторизации и аккаутинга в сетях. В зависимости от возможностей и масштабов сети, база данных учётных записей для работы RADIUS может быть развёрнута на отдельном устройстве, либо совмещена с другим элементов сети.

...

| title | Алгоритм использования RADIUS-сервера |

|---|

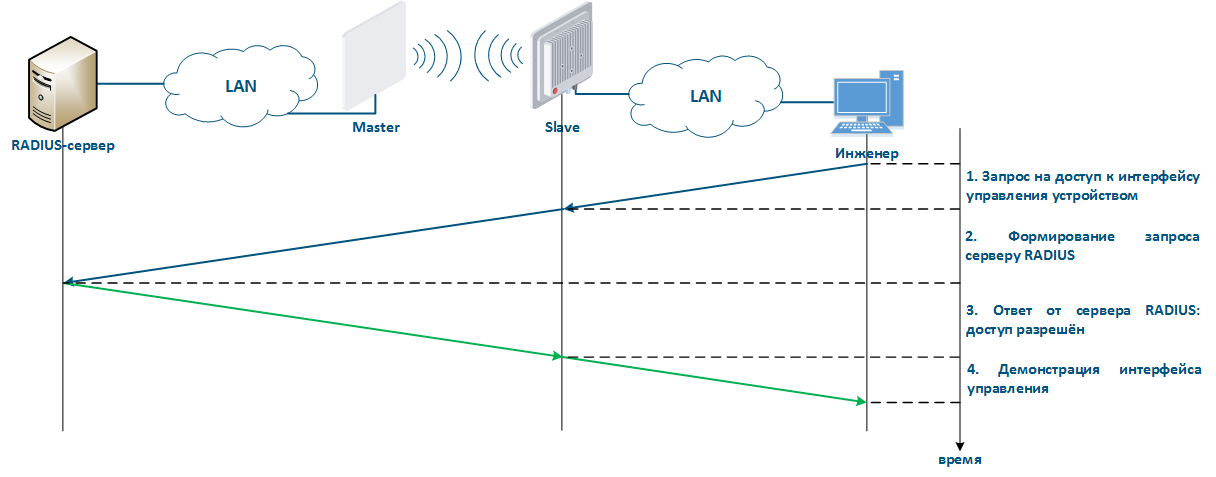

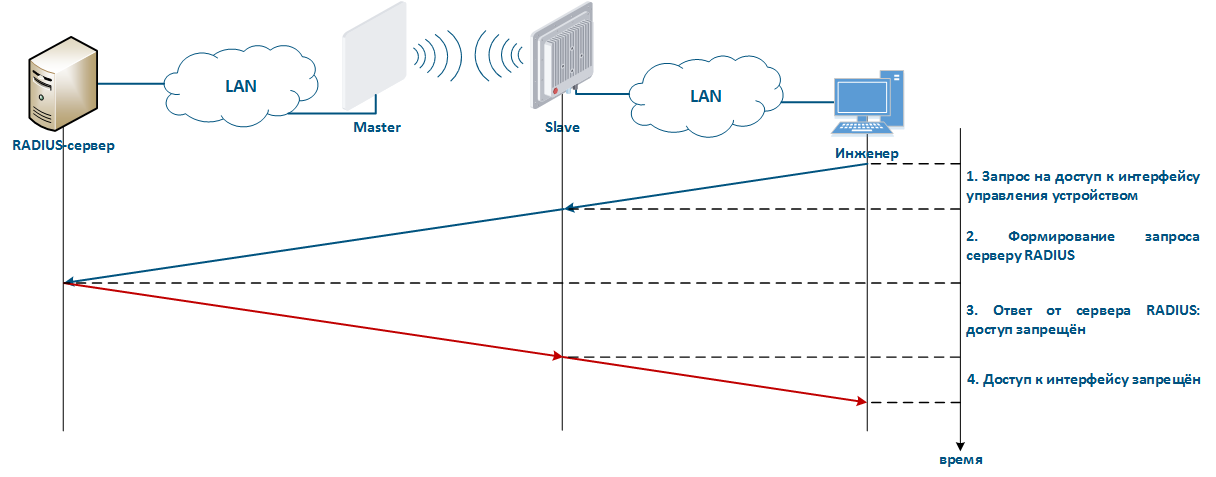

Алгоритм использования RADIUS-сервера выглядит следующим образом (рис. 8):

- Запрос на доступ к интерфейсу управления устройством: пользователь пытается получить доступ к интерфейсу управления устройством с помощью одного из протоколов (см. ниже), формируя запрос, в котором передаёт логин и пароль.

- Формирование запроса серверу RADIUS: устройство принимает запрос от пользователя и формирует запрос серверу в соответствии с протоколом RADIUS.

- Ответ от сервера RADIUS: сервер RADIUS получает запрос и проверяет наличие и выделенные права для пользователя, учётные данные которого переданы в запросе. Сервер формирует один из двух ответов:

- Доступ разрешён: учётная запись присутствует в базе и ей разрешён доступ к интерфейсу управления устройством Slave (рис. 8а).

- Доступ запрещён: учётная запись отсутствует в базе, либо данному пользователю запрещён доступ к интерфейсу управления Slave (рис. 8б).

- Принятие решения устройством: устройство получает ответ от сервера RADIUS и принимает решения об авторизации пользователя с указанной текущей записью. В случае успешной авторизации пользователю демонстрируется интерфейс управления устройством (рис. 8а), в противном случае пользовательское соединение сбрасывается и демонстрируется информационное сообщение.

...

Рисунок 8а - Пример успешного прохождения аутентификации через RADIUS

...

A company can have several lines of technical support: in such scheme, some problems that do not require wireless devices reconfiguration can be solved by the first line of technical support. Thus trivial tasks can be solved without qualified employees of the second and third lines of technical support. To implement this scenario, a guest account can be added to the device configuration. A user which has access to the management interface using a guest account can use the utilities and view interface statistics, but he is not allowed to make configuration changes.

It is recommended to use centralized account storage for networks with a large number of devices. This allows to avoid errors when blocking accounts, provide a single password policy and have a single interface for accounts management. Infinet devices support the RADIUS protocol, which is intended for centralized authentication, authorization and account management in networks. Depending on the capabilities and scale of the network, the database for RADIUS operation can be deployed on a separate device, or combined with other network elements.

| Expand | ||

|---|---|---|

| ||

The algorithm for a RADIUS server usage is following (Figure 8):

|

| Anchor | ||||

|---|---|---|---|---|

|

...

Конфигурация устройств Инфинет может быть выполнена с помощью графического Web-интерфейса или интерфейса командной строки (CLI). Управление некоторыми функциями устройства возможно только с помощью CLI. Доступ к тому или иному интерфейсу осуществляется с помощью различных сетевых протоколов. Неиспользуемые протоколы рекомендуется отключить, тем самым сократив возможности несанкционированного доступа к интерфейсу управления устройством.

Протоколы управления, поддерживаемые устройствами Инфинет, соотносятся с интерфейсами управления следующим образом:

...

- Протокол HTTP: данные передаются по сети в открытом виде, поэтому злоумышленник, получив доступ к сети, может их перехватить.

- Протокол HTTPS: данные передаются по сети в зашифрованном виде, поэтому злоумышленник, перехвативший данные, не сможет их расшифровать, не имея соответствующих ключей шифрования При отсутствии особых причин для использования HTTP, должен использоваться протокол HTTPS.

...

Access methods

Infinet devices can be configured using the Web GUI or the command line interface (CLI). Some parameters can only be configured via CLI. Access to different interfaces is carried out using various network protocols. It is recommended to disable unused protocols, to reduce the possibility of unauthorized access to the device management interface.

The management protocols supported by Infinet devices correspond to the management interfaces in a following way:

- Web GUI:

- HTTP: data are transmitted over the network unencrypted, so an attacker, gaining access to the network, can intercept them.

- HTTPS: data are transmitted over the network encrypted, so an attacker who intercepts the data will not be able to decrypt it without the corresponding encryption keys. Unless there are specific reasons for using HTTP, the HTTPS protocol should be used.

- CLI:

- Telnet: data are transmitted over the network unencrypted, so an attacker, gaining access to the network, can intercept them. Telnet protocol is acceptable in case of emergency, when there is no possibility of using SSH.

- SSH: data are transmitted over the network encrypted. In case an attacker intercepts the data he will not be able to decrypt it without the corresponding encryption keys.

| Anchor | ||||

|---|---|---|---|---|

|

...

Network management interface

The network management interface (mgmt), which used to access the device is organized differently in different device families:

- InfiLINK XG, InfiLINK XG 1000 и Vector 5: выделен внутренний виртуальный интерфейс mgmt для управления устройством, который может быть ассоциирован с IP-адресомand Quanta 5: for device management is allocated internal virtual interface, which can be associated with an IP address.

- InfiLINK 2x2 и and InfiMAN 2x2: IP-адрес может быть ассоциирован с виртуальным или физическим интерфейсами, т.е. в роли сетевого интерфейса управления могут выступать интерфейсы различных типов, например eth0, svi100. В конфигурацию могут быть добавлены несколько сетевых интерфейсов управления одного или разных типов.

Помимо выбора интерфейса, с которым будет ассоциирован IP-адрес управления, также существует возможность управления связностью между интерфейсом управления и другими сетевыми интерфейсами. Данный механизм позволяет ограничивать доступ к устройству через проводные или беспроводные интерфейсы, в зависимости от сценария использования оборудования.

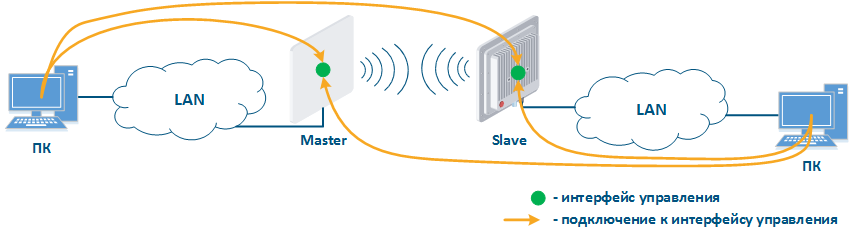

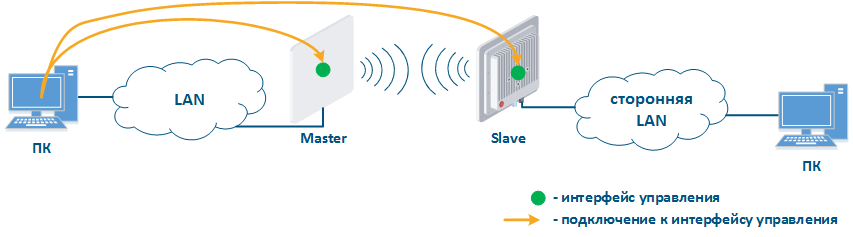

На рис. 1 представлены сценарии использования устройств Инфинет. Рассмотрим организацию доступа к сетевому интерфейсу управления устройствами для каждого из сценариев. Для этого дополним схему ПК, подключенных к разным сетевым сегментам, с помощью которых выполняется управление устройствами (рис. 9а-в):

- Объединение двух сегментов локальной сети: доступ к интерфейсу управления устройств должен быть предоставлен пользователям ПК, подключенным к разным сегментам сети (рис. 9а). Беспроводные устройства находятся во внутренней сети и не контактируют с устройствами внешних сетей напрямую. Функцию обеспечения защиты от несанкционированного доступа должны выполнять сетевые элементы, находящиеся на границе внутренней и внешней сетей.

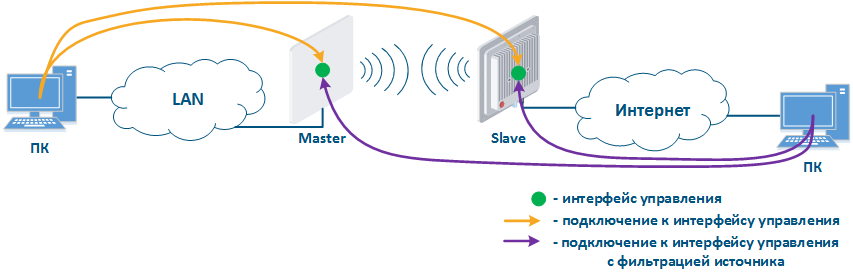

- Объединение сегментов локальной и сторонней сетей: доступ к интерфейсу управления устройств должен быть предоставлен только пользователю ПК, подключенному к локальному сегменту сети (рис. 9б), т.е. необходимо отключить возможность передачи данных между интерфейсом управления и проводным интерфейсом устройства Slave.

- Объединение сегментов локальной сети и сети интернет: доступ к интерфейсу управления устройств должен быть предоставлен пользователю ПК, подключенному к локальному сегменту сети (рис. 9в). Кроме того, доступ может быть предоставлен некоторым пользователям ПК, подключенных к сети интернет. При этом на пограничных устройствах обязательно должна быть настроена фильтрация входящего трафика, которая будет рассмотрена далее.

...

Рисунок 9а - Радиоканал, объединяющий два сегмента локальной сети

Рисунок 9б - Радиоканал, объединяющий сегменты локальной и сторонней сетей

...

- an IP address can be associated with virtual or physical interfaces, i.e. various interfaces can act as a network management interface, for example eth0, svi100. Several network management interfaces of the same or different types can be added to the configuration.

In addition to selecting the the management interface, it is also possible to control the connectivity between the management interface and other network interfaces. This mechanism allows to restrict access to the device via wired or wireless interfaces, depending on the scenario.

Figure 1 demonstrates the scenarios for Infinet devices usage. Let's look at the device management configuration for each scenario. To do this, we have added the PCs connected to different network segments to perform the devices management (Figure 9a-c):

- Joining of internal network segments: access to the devices management interfaces should be provided to PC users from different network segments (Figure 9a). Wireless devices are located on the internal network and do not directly contact external network devices. The function of protecting against unauthorized access should be performed by network elements located at the border of internal and external networks.

- Connection of internal and external network segments: access to the device management interface should be granted only to a PC user connected to the local network segment (Figure 9b), i.e. the ability to transfer data between the management interface and the Slave device wired interface should be disabled.

- Internal network segment connection with Internet: access to the device management interface should be granted only to a PC user connected to the local network segment (Figure 9c). In addition, access may be granted to some PC users connected to the Internet. In this case, incoming traffic filtering must be configured on border devices, as it is shown below.

| Center |

|---|

Figure 9a - Radio link joining internal network segments Figure 9b - Radio link connecting internal and external network segments Figure 9c - Radio link connecting internal network segment with Internet |

Мы рекомендуем руководствоваться следующими принципами настройки интерфейса управления:

...