...

- Use the virtual interface as management:

- InfiLINK XG, InfiLINK XG 1000 and Quanta 5 family devices: network management interface (mgmt).

- InfiLINK 2x2 and InfiMAN 2x2 family devices: network interface svi connnected with switch group for management traffic.

- Access to the management interface should be allowed only through network interfaces, connected to the engineers PC or services that manage devices, for example, a monitoring system.

- In the case of network traffic isolation using a VLAN, a separate VLAN must be allocated for the management traffic and associated with the management interface.

| Anchor | ||||

|---|---|---|---|---|

|

...

By default, switching on the device is configured to pass data between the wired and wireless interfaces without filtration. Such scheme is vulnerable to a large amount of spurious traffic, which can take up all the available throughput and the link will actually become inaccessible for the transmission of useful traffic. An example of spurious traffic is a broadcast storm, which can cause errors in devices switching. Measures to protect the network infrastructure from such attacks are:

- Фильтрация трафика: хорошей практикой является разделение физической инфраструктуры на несколько виртуальных локальных сетей с использованием технологии VLAN. Такой метод позволяет ограничить широковещательные домены, а значит уменьшить влияние широковещательного шторма. Это потребует настройки фильтрации трафика разных VLAN на устройствах: на беспроводных устройствах рекомендуется разрешить обработку только тех меток VLAN, которые действительно должны быть переданы через организованный радиоканал и запретить все остальные.

- Протокол STP: протокол покрывающего дерева (Spanning Tree Protocol) предназначен для предотвращения петель на канальном уровне, которые могут быть причиной широковещательного шторма. Кроме того, протокол STP может быть использован для построения схемы автоматического резервирования на канальном уровне в сетях с избыточностью каналов связи.

- Режим маршрутизатора: одним из подходов к снижения влияния широковещательного шторма является уменьшение размера широковещательного сегмента за счёт использования технологии маршрутизации. Маршрутизатор является устройством, разделяющим широковещательные домены, т.е. широковещательный шторм, возникший в одном домене не повлияет на работу устройств в другом. Кроме того, маршрутизация подразумевает передачу пакетов на основе заголовка IP, включающего в себя поле TTL, которое исключает циклическое прохождение пакетов по сетиTraffic filtering: a good practice is to split the physical infrastructure into multiple virtual local area networks using VLAN technology. This method allows to limit broadcast domains, and thus reduce the impact of a broadcast storm. This will require traffic filtering of different VLANs on devices: for wireless devices it is recommended to permit only those VLAN tags that really should be transmitted through the radio link and deny all others.

- STP: Spanning Tree Protocol is designed to prevent link-level loops that could cause a broadcast storm. In addition, the STP protocol can be used to build automatic backup schemes at the L2 layer in networks with redundancy.

- Router mode: Routing technology can reduce the size of the broadcast segment that will lead to the lower impact of the broadcast storm. A router is a device that divides broadcast domains, i.e. a broadcast storm in one domain will not affect the operation of devices in another. Routing also involves the packets transmission based on the IP header with a TTL field included, which prevents packets from cycling through the network.

| Anchor | ||||

|---|---|---|---|---|

|

...

Помимо пользовательского трафика, устройства в сети обмениваются служебными данными с использованием различных протоколов. В процессе обеспечения безопасности необходимо помнить, что любая доступная служба является потенциальной целью злоумышленника.

DHCP

Устройства Инфинет могут быть настроены в качестве DHCP-клиента, DHCP-сервера и DHCP-ретранслятора. Следует иметь в виду, что протокол DHCP поддерживает не только выделение IP-адреса клиенту, но и передачу множества сетевых настроек.

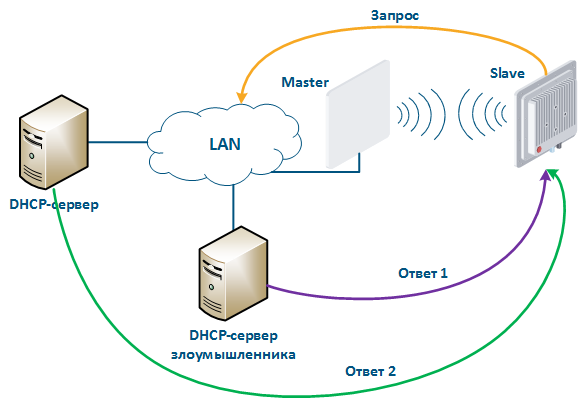

Рассмотрим пример атаки с использованием протокола DHCP (рис. 10): организован канал связи между Master и Slave, на радиоинтерфейсе устройства Slave активирован DHCP-клиент, в корпоративной сети установлен DHCP-сервер. Представим, что злоумышленнику удалось подключить сетевое устройство, на котором настроен сервер DHCP, к корпоративной сети. После установления канала связи Master-Slave, устройство Slave отправляет в сеть широковещательный запрос для получения сетевых настроек от DHCP-сервера. DHCP-серверы, находящиеся в сети, отвечают на запрос от Slave. Если ответ от сервера злоумышленника будет получен первым, то устройство Slave присвоит одному из сетевых интерфейсов предлагаемый адрес и сетевые настройки, которые переданы в этом запросе. Таким образом, злоумышленник может указать своё устройство в качестве маршрутизатора по умолчанию и получить доступ к трафику, передаваемому устройством Slave.

| Center |

|---|

Рисунок 10 - Пример атаки с использованием протокола DHCP |

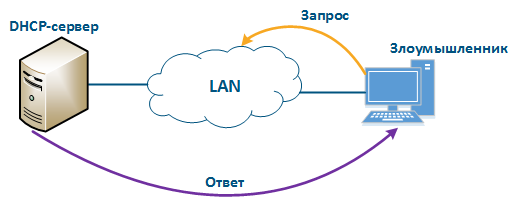

Кроме того, возможна атака, в которой устройство злоумышленника будет выступать в роли DHCP-клиента (рис. 11): в сети установлен DHCP-сервер, функции которого могут быть реализованы на устройствах Инфинет, к сети подключено устройство злоумышленника. В ситуации, когда протокол конфигурация DHCP-сервера не предусматривает средств защиты, злоумышленник сформирует запрос и сервер предоставит устройству сетевые реквизиты. Таким образом, злоумышленник получит доступ к передаваемым по сети данным.

| Center |

|---|

Рисунок 11 - Пример атаки с использованием протокола DHCP |

Для того, чтобы повысить безопасность использования протокола DHCP в корпоративной сети рекомендуется реализовать следующие мероприятия:

...

Network Protocol Configuration

In addition to user data, devices exchange service messages of auxiliary protocols.The security should take into account that any available service is a potential attacker's target.

DHCP

Infinet devices can be configured as a DHCP client, DHCP server and DHCP relay. Keep in mind that the DHCP protocol supports not only the IP address allocation, but also the network settings transmission.

Let's look at the example of the attack using the DHCP (Figure 10): there is link between the Master and Slave, a DHCP client is activated on the Slave device radio interface and the DHCP server is installed on the corporate network. In this example the attacker managed to connect the network device on which the DHCP server is configured to the corporate network. After the Master-Slave link has been established, the Slave device sends a broadcast request to the network to receive network settings from the DHCP server. DHCP servers located on the network respond to a request from Slave. If the response from the attacker server is received first, the Slave device will assign to the network interface the proposed address and network settings that are transmitted in this request. Thus, an attacker can set his device as the default router and gain access to the traffic transmitted by the Slave device.

| Center |

|---|

Figure 10 - An example of the attack using the DHCP |

An attacker’s device can also act as a DHCP client (Figure 11): the functions of network DHCP server are implemented on Infinet device, an attacker’s device is connected to the network. In a situation where the DHCP server configuration protocol does not provide security measures, the attacker will generate a request and the server will provide the device with network details. Thus, an attacker will gain access to data transmitted over the network.

| Center |

|---|

Figure 11 - An example of the attack using the DHCP |

In order to increase the security of using DHCP in the corporate network, it is recommended to implement the following measures:

- DHCP servers list limitation by DHCP client: The DHCP client allows to limit the list of servers for which a network settings request will be generated. In this case, the DHCP client will generate requests for the specified DHCP servers, if they do not respond, it will generate a broadcast request.

- Security key usage: a security key can be used during the client authentication. Keep in mind that this setting must be performed both on the DHCP server and on the DHCP client.

- Фиксация пары "клиент-адрес" в конфигурации DHCP-сервера: конфигурация DHCP-сервера позволяет зафиксировать за клиентами, выделяемые им IP-адреса. Таким образом можно сформировать белые списки устройств, что затруднит действия злоумышленника для получения сетевых реквизитов.

- Использование DHCP Snooping: использование данной технологии позволяет предотвратить получение сетевых реквизитов от DHCP-сервера злоумышленника. Принцип работы весьма прост: порты устройств домена Ethernet, за которыми расположен DHCP-сервер, помечаются как доверенные, остальные - как ненадёжные. Сообщения от DHCP-серверов, пришедшие на вход ненадёжных портов будут отброшены, что делает невозможным получение устройствами-клиентами сетевых реквизитов от сервера злоумышленника.

- Отключение DHCP на неиспользуемых интерфейсах: необходимо тщательно следить за списком интерфейсов, на которых включена поддержка протокола DHCP. На интерфейсах, которые не используются для передачи данных или на которых используется статическая адресация, необходимо деактивировать поддержку DHCP. Эта рекомендация справедлива как для DHCP-клиента, так и DHCP-сервера.

- Отказ от протокола DHCP: следует понимать, что использование протокола DHCP должно иметь ограниченный характер, т.к. возможны сценарии, в которых рекомендуется использовать статическое назначение сетевых реквизитов на соответствующие интерфейсы. Так, например, статические адреса рекомендуется назначать ключевым сетевым элементам, в роли которых могут выступать и беспроводные устройства Инфинет. Это позволит избежать проблем при организации систем технического учёта и мониторинга.

...