...

- DHCP servers list limitation by DHCP client: The DHCP client allows to limit the list of servers for which a network settings request will be generated. In this case, the DHCP client will generate requests for the specified DHCP servers, if they do not respond, it will generate a broadcast request.

- Security key usage: a security key can be used during the client authentication. Keep in mind that this setting must be performed both on the DHCP server and on the DHCP client.

- Client-address pair in a DHCP server configuration: the DHCP server configuration allows to record the IP addresses allocated to clients. Thus, it is possible to create white lists of devices, so the obtaining network details will become complicated foa attacker.

- DHCP Snooping: this technology allows to prevent receiving network details from the attacker's DHCP server. The operation principle is very simple: the Ethernet ports, behind which the DHCP server is located, are marked as trusted, the rest as untrusted. Messages from DHCP servers that arrived at the untrusted ports will be discarded, which makes impossible for client devices to obtain network details from the attacker server.

- Отключение DHCP на неиспользуемых интерфейсах: необходимо тщательно следить за списком интерфейсов, на которых включена поддержка протокола DHCP. На интерфейсах, которые не используются для передачи данных или на которых используется статическая адресация, необходимо деактивировать поддержку DHCP. Эта рекомендация справедлива как для DHCP-клиента, так и DHCP-сервера.

- Отказ от протокола DHCP: следует понимать, что использование протокола DHCP должно иметь ограниченный характер, т.к. возможны сценарии, в которых рекомендуется использовать статическое назначение сетевых реквизитов на соответствующие интерфейсы. Так, например, статические адреса рекомендуется назначать ключевым сетевым элементам, в роли которых могут выступать и беспроводные устройства Инфинет. Это позволит избежать проблем при организации систем технического учёта и мониторинга.

ARP

Поскольку протоколы Ethernet и IP относятся к разным уровням модели сетевого взаимодействия, то необходим инструмент, который будет связывать адреса устройств, используемых в каждом из протоколов. Таким инструментом является протокол ARP и заполняемая им таблица соответствия адресов. Таблица состоит из записей, в которых MAC-адрес интерфейса сопоставлен с IP-адресом, что используется при передаче IP-пакетов, инкапсулированных в Ethernet-кадры.

...

- Disable DHCP on unused interfaces: the list of interfaces on which DHCP is enabled should be carefully monitored. Disable DHCP on interfaces that are not used for data transfer or use static addressing. This recommendation is actual for both the DHCP client and server.

- Refuse of DHCP: keep in mind that the DHCP usage must be limited, a lot of scenarios require the static assignment of network details to the corresponding interfaces. For example, it is recommended to assign static addresses to key network elements, which may include Infinet wireless devices. This will help to avoid problems in organizing technical accounting and monitoring systems.

ARP

Ethernet and IP protocols belong to different levels of the network interaction model, to bind the addresses of devices used in each of the protocols a special tool is needed. ARP protocol and the address mapping table that it fills are used for this purpose. The table contains entries where the MAC address of the interface is mapped to the IP address, that is used when transmitting IP packets encapsulated in Ethernet frames.

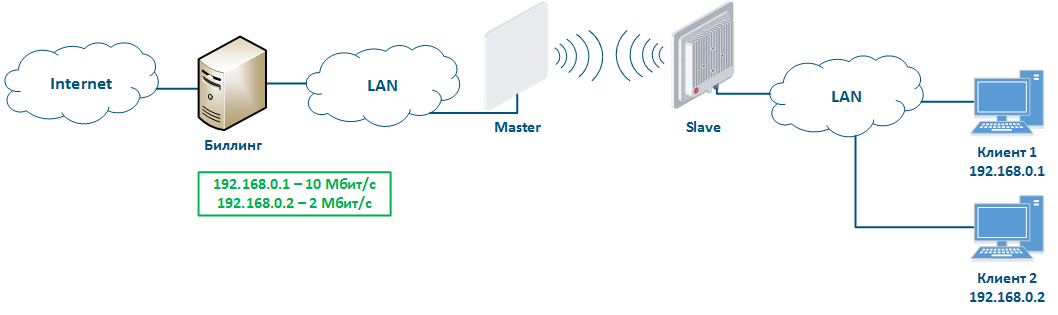

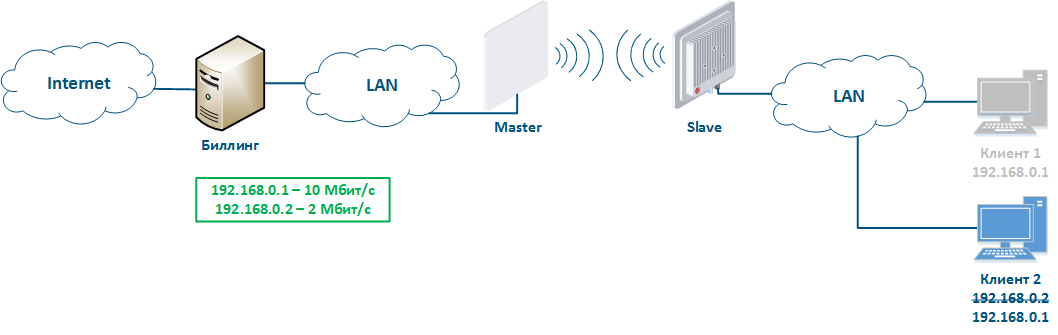

Let's look at the example of an attack with IP address spoofing: two clients (Client 1 and Client 2) have access to the Internet via the Master-Slave radio link. An IP address assigned to the client is an identifier for the appointment of a tariff plan. The client with the IP address 192.168.0.1 is provided with a throughput of 10 Mbit/s, the client with the address 192.168.0.2 - with 2 МбитMbit/с (рис. 12а). В какой-то момент времени Клиент 1 выключает ПК и не пользуется услугами провайдера, в это же время Клиент 2 заменяет свой IP-адрес на IP-адрес s (Figure 12a). At some point Client 1 turns off the PC and does not use the provider services, at the same time Client 2 replaces its IP address with the 192.168.0.1 , закреплённый за Клиентом address assigned to Client 1 (рис. 12бFigure 12b). В этом случае Клиент 2 получит доступ в Интернет с большей пропускной способностью, и у Клиента 1, после включения, возникнут проблемы с доступом к сети In this case Client 2 will gain access to the Internet with greater throughput, and Client 1 after switching on, will have problems with access to the network.

| Center |

|---|

Рисунок 12а - Пример атаки с подменой IP-адреса Рисунок 12б - Пример атаки с подменой IP-адреса |

Рассмотренный вид атак с подменой IP-адреса можно предотвратить, добавив статическую запись в таблицу соответствия адресов протокола ARP. В этом случае, после смены IP-адреса данные Клиента 2 передаваться не будут, т.к. за адресом This type of attacks with IP address spoofing can be prevented by adding a static record to the ARP protocol address mapping table. In this case Client 2 data will not be transmitted after changing the IP address, because the address 192.168.0.1 будет закреплён MAC-адрес Клиента will be assigned the MAC address of Client 1.

LLDP

Протокол LLDP предназначен для обмена справочной информацией об устройстве с непосредственно подключенным к нему устройством. В качестве справочной информации передаётся имя VLAN, MAC-адрес, имя устройства, IP-адрес интерфейса управления и т.д. В случае, если злоумышленник получит физический доступ к устройству и подключится к нему, то, запустив на своём ПК службу LLDP, сможет, обменявшись служебными сообщениями, получить справочную информацию об устройстве (рис. 13). Эти сведения могут облегчить ему задачу по несанкционированному доступу к устройству.

...