Внимание, данный документ содержит вложенные страницы с объединением настроек по семействам устройств:

|

Содержание

Введение

Появление информационных технологий изменило сферы жизни человека, сделав информацию одним из самых ценных ресурсов. Наряду с другими ресурсами, информация представляет ценность для владельца и может стать причиной споров и конфликтов. Именно поэтому, одним из вопросов, связанных с информацией, является обеспечение её безопасности, а развитие информационных систем и накопление больших объёмов данных привело к необходимости комплексного подхода к обеспечению безопасности технических систем.

Документ описывает средства достижения информационной безопасности в сетях, построенных с использованием устройств Инфинет. Набор используемых средств зависит от семейства устройств, поэтому документ включает дочерние страницы с объединением средств по семействам, а на главной странице даётся ссылка на соответствующий раздел.

Терминология

- Информация - сведения об окружающем мире и протекающих в нём процессах, воспринимаемые человеком или специальным устройством.

- Информационная безопасность (ИБ) - защищённость информации и инфраструктурных составляющих от воздействий, которые могут нанести ущерб субъектам информационных отношений.

- Угроза - потенциальная возможность нарушения информационной безопасности.

- Атака - попытка реализации угрозы.

- Злоумышленник - лицо или группа лиц, производящие атаку.

- Риск - вероятность наступления той или иной угрозы.

Характеристики информации

В технической системе должны быть применены меры обеспечения безопасности информации в соответствии с политикой ИБ, принятой компании. Политика ИБ должна включать в себя цели для достижения следующих свойств информации:

- Доступность - возможность получения доступа к информации за приемлемое время.

- Целостность - непротиворечивость информации, её актуальность.

- Конфиденциальность - невозможность получения несанкционированного доступа к информации.

Архитектура технических систем подразумевает комплексный подход для обеспечения ИБ, поэтому следует реализовывать меры по достижению каждого из базовых свойств информации. Следует помнить, что реализация политики ИБ является бесконечным процессом, требующим периодического пересмотра мер и контроля за их выполнением.

Организация ИБ должна иметь многоуровневый характер и не ограничиваться только техническими решениями. Помимо технических должны быть предусмотрены законодательные, административные и процедурные меры.

Сценарии использования оборудования Инфинет

Меры по обеспечению ИБ обусловлены не только семейством устройств Инфинет, но и сценарием их использования (см. рисунок 1а-г). Основная задача радиоустройств - организация канала связи, поэтому сценарии отличаются между собой сегментами сети, которые этот радиоканал объединяет. Также следует иметь в виду, что архитектура решений по обеспечению ИБ не должна быть избыточной. Например, фильтрация вредоносного трафика должна выполняться на стыке со сторонним оператором связи, а не на всей цепочке промежуточных узлов.

Требования по обеспечению физической безопасности и безопасности в радиоканале одинаковы для всех рассматриваемых сценариев и подробно представлены в соответствующих разделах.

Для конфигурации устройств можно сформулировать следующие общие правила ИБ:

- управление устройством извне должно быть ограничено с помощью белых списков;

- работа вспомогательных сетевых протоколов должна быть ограничена локальной сетью;

- на стыке зон ответственности должен быть организован эшелон безопасности для защиты от вредоносного трафика.

Объединение сегментов своей сети

Сценарий объединения двух сегментов сети, находящихся под одним управлением является простейшим, т.к.большинство мер по обеспечению ИБ могут быть возложены на специализированные устройства, находящиеся в сети.

Рисунок 1а - Радиоканал, объединяющий два сегмента своей сети |

Объединение сегментов своей и сторонней сетей

Объединение сегментов своей и сторонней сетей

В сценарии объединения двух сетей, находящихся в разных зонах ответственности, функции первого эшелона безопасности возложены на радиоустройство, расположенное на стыке двух сетей. В таком сценарии должна быть обеспечена фильтрация как входящего, так и исходящего трафика сторонней организации.

Частным случаем сторонней организации является сеть клиента, для которого предоставляется один из сервисов передачи данных. В этом случае, целесообразно ограничение пропускной способности и использование QoS для трафика клиента.

Рисунок 1б - Радиоканал, объединяющий сегменты своей и сторонней сетей

Рисунок 1в - Радиоканал, объединяющий сегменты своей и клиентской сетей |

Объединение сегментов своей сети и сети Интернет

Сценарий с нахождением беспроводного устройства на стыке локальной сети и сети Интернет является частным случаем сценария рассмотренного выше. Отличием является возможность получения доступа к устройству из сети Интернет по публичному адресу, который должен быть предоставлен по белому списку.

Рисунок 1г - Радиоканал, объединяющий сегменты своей сети и сети Интернет |

Таблица применимости средств обеспечения ИБ в различных сценариях

Физическая безопасность

Физическая безопасность

Фундаментом стека сетевых технологий является физический уровень, поэтому обеспечение физической безопасности устройств является приоритетной задачей при реализации политики ИБ предприятия. Обеспечение физической безопасности подразумевает комплексный подход и включает несколько компонент:

- выбор площадки для установки оборудования;

- организация вспомогательной инфраструктуры объекта;

- монтаж оборудования;

- эксплуатация объекта.

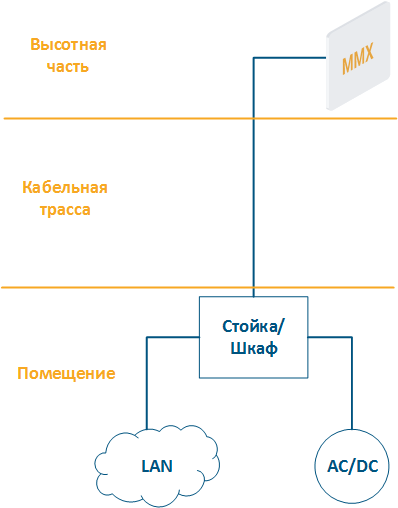

Объект связи, включающий в себя беспроводные устройства, состоит из трёх основных элементов (см. рисунок 2):

- Высотная часть: место размещения беспроводных устройств, например, крыша здания, мачта, телекоммуникационная башня.

- Кабельная трасса: путь прохождения кабелей, соединяющих высотную часть и оборудования, размещённого в помещении.

- Помещение: оборудование, размещённое в помещении, и точки подключения к инфраструктуре. Инфраструктура может включать в себя каналы передачи данных, электропитание, климатические системы и т.д. Оборудование должно быть размещено в стойке или телекоммуникационном шкафу, которые могут размещаться в выделенном помещении или быть совмещены с высотной частью объекта.

Рисунок 2 - Структурная схема объекта связи |

Выбор площадки для установки оборудования

Площадка для размещения оборудования должна отвечать требованиям технической политики компании и предусматривать развитие объекта связи. При выборе площадке следует обратить внимание на следующие аспекты:

- Доступ на объект является важным фактором, влияющим на время восстановления связи и удобство обслуживания оборудования на объекте. Доступ на объект может быть ограничен по времени и по спискам сотрудников, поэтому необходимо поддерживать документы для допуска на объект в актуальном состоянии. Также следует обращать внимание на наличие охраны и замков в местах размещения оборудования для предотвращения несанкционированного доступа.

- Наличие высотной части - это обязательное требование для размещения беспроводных устройств на площадке. При выборе площадки обсудите возможность установки дополнительного оборудования (трубостойки, мачты, комплекты креплений).

- Наличие выделенного помещения. Оборудования передачи данных и точки подключения к инфраструктуре рекомендуется размещать в выделенном помещении, закрытом от воздействия внешних факторов. Например, это может быть помещение с отдельным входом и доступом отдельных сотрудников предприятия или машинный зал, в котором размещается оборудование сторонних компаний.

- Кабельная трасса. Площадка должна отвечать требованиям по прокладке кабельной трассы и доступу к ней на этапе эксплуатации.

- Электропитание. На площадке должна присутствовать возможность подключения к сети стабильного электропитания. В зависимости от типа электрического тока на площадке, постоянного или переменного, необходимо использовать различные инжекторы питания (см. раздел "Аксессуары" на сайте infinet.ru). В соответствии с технической политикой компании, может быть организована вторая линия электропитания или система бесперебойного электропитания. Линии электропитания должны быть независимыми, т.е. должны отсутствовать единые точки отказа. Для систем резервного электропитания рекомендуется реализовывать схемы автоматического переключения между источниками, что позволит избежать перерыва связи при отказе основного источника ЭП.

- Заземление. Площадка должна включать точку заземления в высотной части и в помещении.

- Климатические системы. Надёжная работа сетевого оборудования зависит от внешних условий эксплуатации: устройство гарантированно функционирует в установленном диапазоне значений температуры, давления и влажности. Влияние среды носит случайный характер, поэтому, для поддержания стабильной работы, заданный диапазон климатических условий должен быть создан искусственно, для чего на объекте рекомендуется установить кондиционер и обогреватель с возможностью их автоматического включения/отключения. Применение климатических систем в высотной части невозможно, поэтому для надёжной работы в суровых условиях рекомендуется использовать устройства семейств InfiLINK 2x2 / InfiMAN 2x2 с расширенным температурным диапазоном. Настройка встроенного обогревателя представлена в соответствующем разделе.

- Каналы связи. В соответствии с технической политикой, принятой в компании, сетевая доступность объекта может быть увеличена за счёт организации избыточных каналов связи. Каналы связи должны быть независимыми, т.е. не иметь единых точек отказа, например, в качестве основного может использовать проводной канал связи, а в качестве резервного - беспроводной. Схемы организации отказоустойчивых схем автоматического резервирования и агрегации каналов связи с использованием устройств Инфинет представлены в статье "Агрегация каналов, балансировка и резервирование". В сценариях с подвижными объектами используется другая схема резервирования канала связи, представленная в статье "Организация связи с подвижными объектами".

Организация вспомогательной инфраструктуры объекта

Важным фактором при выборе площадки является возможность установки элементов вспомогательной инфраструктуры, которая позволит повысить доступность системы связи. Примерами вспомогательной инфраструктуры являются системы видеонаблюдения и сигнализации. Сигнализация позволит оперативно зафиксировать несанкционированный доступ на объект, а система видеонаблюдения будет полезна в расследовании инцидентов.

Монтаж оборудования

При выполнении монтажных работ на площадке следует руководствоваться общим набором требований и технической политикой, принятой в компании. Некачественно выполненные монтажные работы могут стать причиной нарушения доступности всего сетевого объекта, восстановление которой может потребовать больших временных и финансовых ресурсов.

Завершение установки и юстировки может быть совмещено с настройкой устройства для обеспечения физической безопасности:

- для повышения скрытности устройств рекомендуется отключить световые индикаторы, расположенные на корпусе устройства;

- неиспользуемые порты беспроводных устройств могут быть использованы злоумышленником для получения доступа к сети, поэтому для обеспечения конфиденциальности информации рекомендуется отключать неиспользуемые сетевые интерфейсы;

- устройства, базирующиеся на аппаратной платформе H11, поддерживают функцию PoE-out на порту Eth1. Этим может воспользоваться злоумышленник, непосредственно подключившись к порту устройства и запитав стороннее оборудование.

Эксплуатация объекта

Контроль за качеством монтажных работ выполняется с помощью приёмки объекта в эксплуатацию. Процедура приёмки должна быть построена в соответствии с общепринятыми требованиями к монтажу и технической политикой компании.

Обеспечение информационной безопасности является непрерывным процессом, требующим контроля и реакции на выявленные угрозы, поэтому необходимо проводить профилактическое обслуживание объектов связи. В зависимости от требований, закреплённых в компании, и специфики сетевого объекта список профилактических мероприятий может отличаться. Общий набор регулярных работ состоит из:

- осмотра объекта связи с составлением списка угроз;

- уборки объекта;

- тестирования резервных систем: для каналов связи - плановые работы с отключением основного канала, для систем электропитания - плановые работы с отключением основного источника (дополнительно, для источников бесперебойного питания, тестирование ёмкости батарей).

Безопасность радиоканала

Безопасность радиоканала

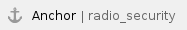

Беспроводная передача данных выполняется в общей среде, что позволяет злоумышленникам организовывать атаки различных видов. Рассмотренные ниже средства обеспечения безопасности должны применяться комплексно, поскольку мероприятия, направленные на борьбу с одной угрозой, будут малоэффективны против угрозы другого типа.

Частотные настройки

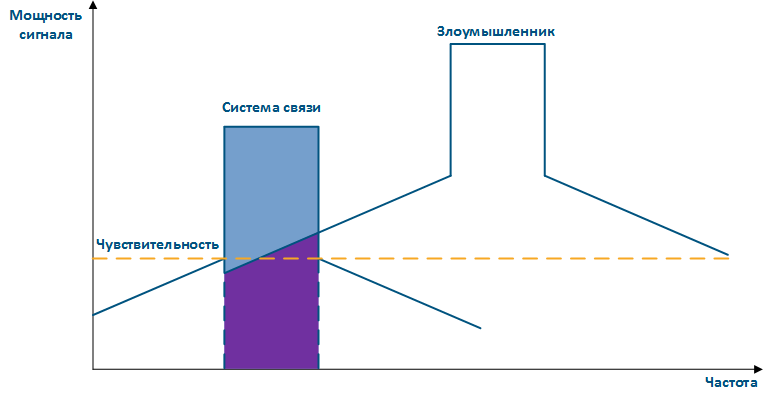

Частотный ресурс является ограниченным, поэтому процесс распределения частот между беспроводными системами должен рассматриваться комплексно. В противном случае влияние сторонних систем может быть воспринято, как действия злоумышленника (см. рисунок 3), снижающие производительность системы и являющиеся угрозой доступности. Снизить риски, связанные с угрозой данного типа, можно следующими способами:

- Централизованное распределение частот: координация предприятий-владельцев беспроводных систем на государственном уровне с контролем соблюдения договорённостей и последующим наказанием. В некоторых случаях, договорённость между предприятиями может быть достигнута в частном порядке. Устройства семейств InfiLINK 2x2 и InfiMAN позволяют получить MAC-адреса систем, работающих в выбранном частотном канале, с помощью утилиты "Radio scanner", что позволяет выявить злоумышленника и передать эти данные координатору.

- Ручное сканирование спектра: предварительное радиообследование территории, в которой будет развёрнута система связи, выполненное вручную. Выбор частотного канала системы осуществляется с учётом данных сканирования. Устройства Инфинет позволяют оценить состояние спектра с помощью встроенной утилиты "Спектроанализатор".

- Автоматическое сканирование спектра: радиообследование территории, в которой развёрнута система связи, выполняемое автоматически с заданной периодичностью. Выбор частотного канала системы осуществляется с учётом данных сканирования и может быть автоматически изменён. В устройствах Инфинет реализована поддержка технологии DFS и iDFS (см. Динамический выбор частоты), которые предназначены для сканирования спектра в автоматическом режиме.

Рисунок 3 - Пример работы злоумышленника в частотном канале системы |

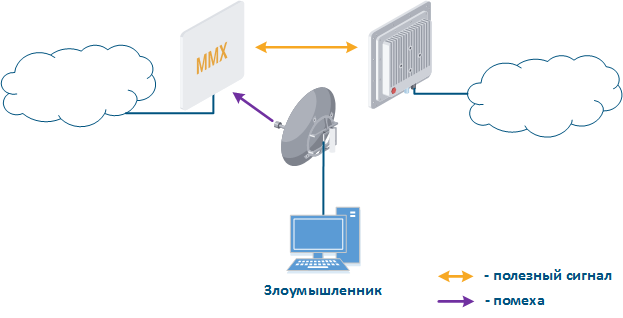

При согласованном распределении частотных каналов между системами связи может сохраняться проблема взаимного влияния. Причиной этому служит внеполосное излучение: спектр излучения не является идеальным прямоугольником, имея боковые полосы, которые оказывают влияние на соседние частотные каналы. На рисунках 4 представлены спектры систем связи, использующие соседние частотные каналы: на рисунке 4а мощности излучения систем равна и влияние злоумышленника ниже чувствительности системы связи, на рисунке 4б мощность излучения системы злоумшленника выше, чем системы связи и уровень боковой полосы выше чувствительности, что окажет влияние на систему связи в виде помехи.

Использование функции автоматической подстройки мощности позволит снизить влияние системы связи на частотные каналы и повысит срок службы устройства. Кроме того, при возникновении помех устройства увеличат мощность излучения, сохраняя производительность канала связи. Подробно частотные характеристики сигналов рассмотрены в онлайн-курсе "Основы беспроводных сетей".

Рисунок 4а -Пример влияния соседнего частотного канала на систему связи

Рисунок 4б - Пример влияния соседнего частотного канала на систему связи |

Настройки аутентификации

Популярными сценариями нарушения конфиденциальности и целостности информации в радиоканале являются атаки типа "человек посередине". Рассмотрим примеры атак такого типа:

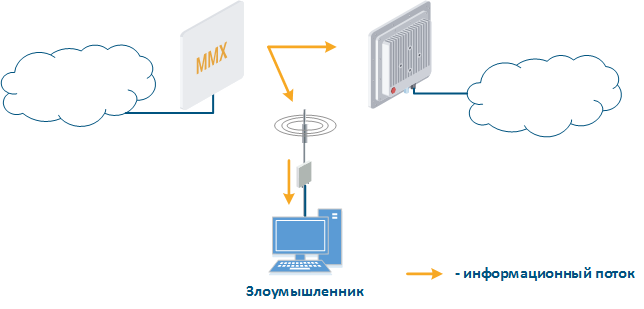

- Перехват данных (см. рисунок 5а): в зоне покрытия системы связи злоумышленник устанавливает приёмник, принимая все передаваемые сигналы. Все устройства беспроводной системы используют общую среду передачи данных, поэтому устройства принимают данные независимо от того, указаны ли они в качестве адресата. Далее устройство обрабатывает кадр на канальном уровне, если является его получаетелем, или отбрасывает, если не является. Таким образом, злоумышленник может получить скрытый доступ ко всем сообщениям, передаваемым в системе.

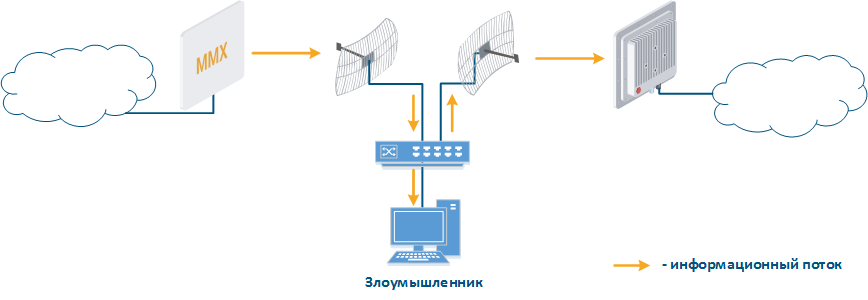

- Ретрансляция данных(см. рисунок 5б): частный случай сценария "Перехват данных", в котором злоумышленник использует ретранслятор вместо пассивного приёмника. Такой вариант атаки, например, применим для каналов "точка-точка" с узкой диаграммой направленности, для которых не подходит схема из сценария "Перехват данных".

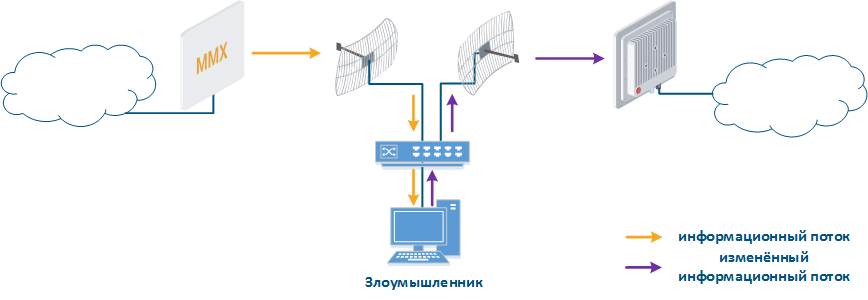

- Подмена данных (см. рисунок 5в): частный случай сценария "Ретрансляция данных", в котором злоумышленник подменяет данные при ретрансляции. В таком сценарии, помимо нарушения конфиденциальности, нарушается целостность данных.

Рисунок 5а - Перехват данных

Рисунок 5б - Ретрансляция данных

Рисунок 5в - Подмена данных |

Кроме того, популярны сценарии получения несанкционированного доступа к ресурсам через подключение к радиосети. Рассмотрим примеры атак такого типа:

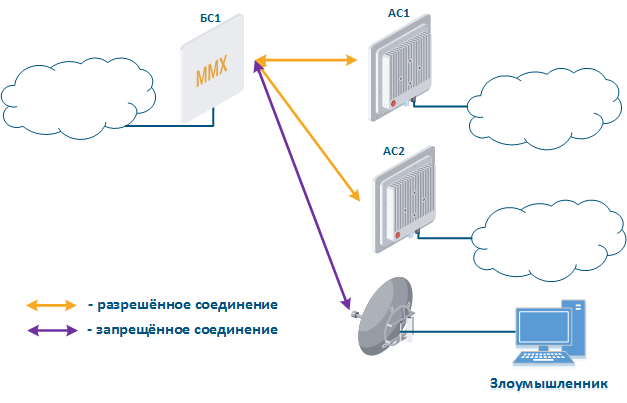

- Подключение злоумышленника к сети предприятия (см. рисунок 6): к сектору базовой станции в топологии "точка-многоточка" подключается устройство злоумышленника, после чего злоумышленник может получить доступ к сети предприятия и реализовать атаки с нарушением целостности, доступности и конфиденциальности.

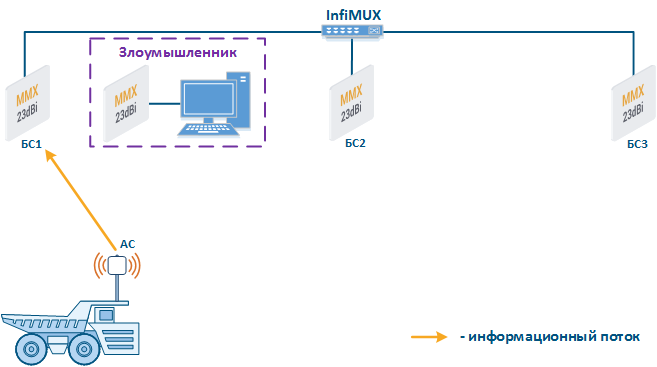

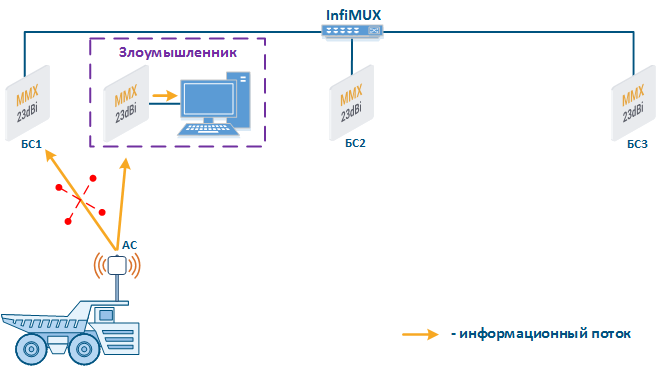

- Подмена сектора базовой станции (см. рисунок 7а и 7б): злоумышленник устанавливает сектор базовой станции, к которой подключается абонентская станция. После подключения злоумышленник получает несанкционированный доступ к данным, источником которым является абонентская станция, и сегменту сети за абонентской станцией. Рассмотрим пример реализации такой атаки в сценариях с организацией связи для подвижных объектов (см. Организация связи с подвижными объектами). На рисунке 7а организован радиоканал между АС и БС1, при этом АС установлена на движущемся объекте, поэтому при отдалении от БС1, АС разрывает канал связи и начинает поиск сектора базовой станции, с которым можно установить соединение (см. рисунок 7б). Злоумышленник установил сектор базовой станции на пути следования АС, между БС1 и БС2, поэтому после отключения от БС1, АС устанавливает связь с сектором злоумышленника.

Рисунок 6 - Подключение злоумышленника к сети предприятия

Рисунок 7а - Подключение абонентской станции к сектору базовой станции злоумышленника

Рисунок 7б - Подключение абонентской станции к сектору базовой станции злоумышленника |

Формат радиокадров, используемых устройствами Инфинет, является фирменным, что делает невозможным организацию канала связи между устройствами, работающими по стандарту 802.11, и устройствами Инфинет. Это усложняет реализацию планов злоумышленника, т.к. он будет вынужден использовать устройства Инфинет или самостоятельно разработать устройства, использующие фирменный формат радиокадров Инфинет.

Для защиты сетевых ресурсов от рассмотренных атак используются следующие инструменты:

- Идентификатор канала связи: необходимо заменить значение параметра, установленное по умолчанию, на уникальное.

- Ключ безопасности: устройства смогут установить канал связи, только если у них совпадают идентификатор канала и ключ безопасности, т.е. использование ключа безопасности снизит вероятность организации канала связи с устройством злоумышленника.

- Режим авторизации: устройства семейств InfiLINK 2x2 и InfiMAN 2x2 поддерживают настройку режима авторизации при установлении беспроводного канала связи. К безопасным методам можно отнести методы "статический" и "remote". При статическом методе авторизации указывается список MAC-адресов устройств, с которыми может быть установлен беспроводной канал связи (белый список), либо список адресов, с которыми запрещено устанавливать канал связи (чёрный список). Метод "remote" позволяет централизованно хранить MAC-адреса для белых или чёрных списков и выполнять соответствующие запросы при попытках установления радиоканала.

- Число каналов связи: на секторе базовой станции может быть установлен пороговое значение числа абонентских станций, которые могут быть подключены к сектору.

- Скрэмблирование: обратимый процесс перераспределения битов данных в соответствии с заданным алгоритмом с целью выравнивания частотного спектра сигнала. Вспомогательной функцией опции скрэмблирования является сложность расшифровки перехваченных данных, т.к. злоумышленник должен обладать используемым алгоритмом дескрэмблирования для восстановления исходной последовательности битов.

- Частотная сетка: диапазон поддерживаемых радиомодулем частот может быть осознанно ограничен с помощью частотной сетки на устройствах всех семейств Инфинет. Данное ограничение сужает список частот, которые могут быть установлены в качестве центральной: если в конфигурации устройства установлен автоматический выбор центральной частоты, то центральная частота будет выбрана в соответствии с частотной сеткой. Кроме того, центральная частота может быть установлена вручную: на устройствах с ролью "Ведущий" центральная частота устанавливается явно, на устройствах с ролью "Ведомый", в зависимости от семейства, либо явно, либо с помощью одного или нескольких радиопрофилей. Если на абонентской станции используется несколько радиопрофилей (см. Организация связи с подвижными объектами), то при подключении к сектору базовой станции будет осуществляться перебор профилей до момента успешного подключения.

Управление устройством:

2.1 Учётная запись

- смена заводских настроек

- учётка админа и гостя

- ERConsole

2.2 Методы доступа к устройству

- WEB (http, https)

- Telnet

- SSH

2.3 Организация Firewall

- авторизация на устройствах через RADIUS

Настройка устройства

4.1 Настройки сетевых интерфейсов

- неиспользуемые интерфейсы можно удалить или отключить

- отключение PoE-out на H11

- использование DHCP-клиента и DHCP-сервера

- использование LLDP

- использование SNMP

4.2 Настройки MINT

- использование ключа безопасности в prf-интерфейсе

- установка пароля для удалённого выполнения команд в MINT-области

4.3 Организация управления

- отдельная группа коммутации (для некоторых в группу включить только rf5.0)

- использование SVI, удаление IP-адреса на интерфейсе Eth

4.4 Общие вопросы

- Обновление ПО

- Применение настроек (через "Проверить" или отложенный рестарт)

Добавить про macf.

+DHCP Snooping

+STP

+флуд

+DHCP фиксация адресов

Расследования (переименовать)

- организация мониторинга (+утилизация оборудования)

- организация видеонаблюдения, сигнализации с уведомлением

- сохранение логов на syslog-сервер

- технический учёт

-приёмка по конфигу

Доступ = защита от НСД

п. Применение настроек (через "Проверить" или отложенный рестарт) относится к "Нарушение доступности".

По каждому пункту нужно добавить обоснование - ответ на вопрос "Зачем".

Syslog перенести в расследование инцидентов, а не интеграцию.

Защита целостности (конфигурации): бэкапы, автоматизация.

+ссылки на свойства в течении документа

Дополнительные материалы

Онлайн-курсы

- Онлайн-курс "Предварительная настройка и установка устройств семейств InfiLINK 2x2 и InfiMAN 2x2".

- Онлайн-курс "Устройства семейства InfiLINK XG".

- Онлайн-курс "Vector 5: установка и настройка".

- Онлайн-курс "Основы беспроводных сетей".

White papers

- Агрегация каналов, балансировка и резервирование.

Организация связи с подвижными объектами.

- Динамический выбор частоты

Вебинары

- Вебинар "Монтаж, грозозащита и заземление оборудования Инфинет".

Скринкасты

- Скринкаст "Ввод в эксплуатацию устройств "Инфинет" семейства R5000".

Прочее

- Раздел "Аксессуары" сайта infinet.ru