...

- для повышения скрытности устройств рекомендуется отключить световые индикаторы, расположенные на корпусе устройства;

- неиспользуемые порты беспроводных устройств могут быть использованы злоумышленником для получения доступа к сети, поэтому для обеспечения конфиденциальности информации рекомендуется отключать неиспользуемые сетевые интерфейсы;

- устройства, базирующиеся на аппаратной платформе H11, поддерживают функцию PoE-out на порту Eth1. Этим может воспользоваться злоумышленник, непосредственно подключившись к порту устройства и запитав стороннее оборудование.

| Tip | ||

|---|---|---|

| ||

...

| Center |

|---|

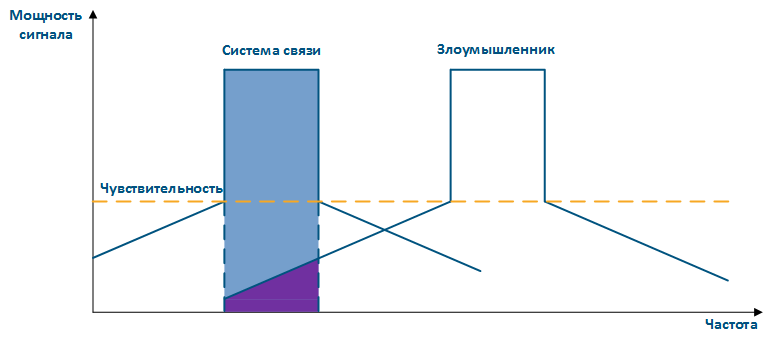

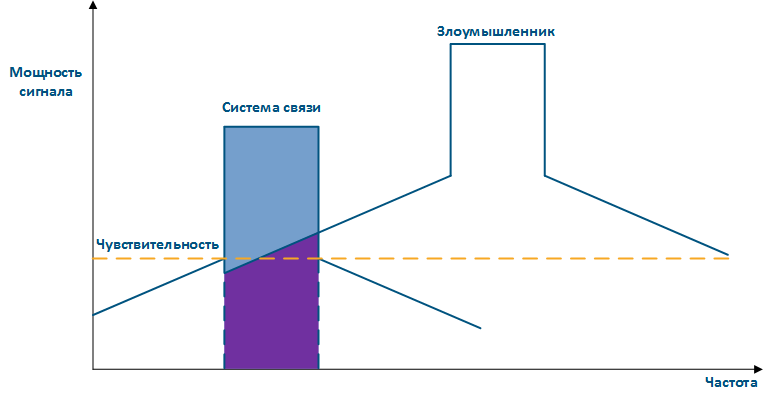

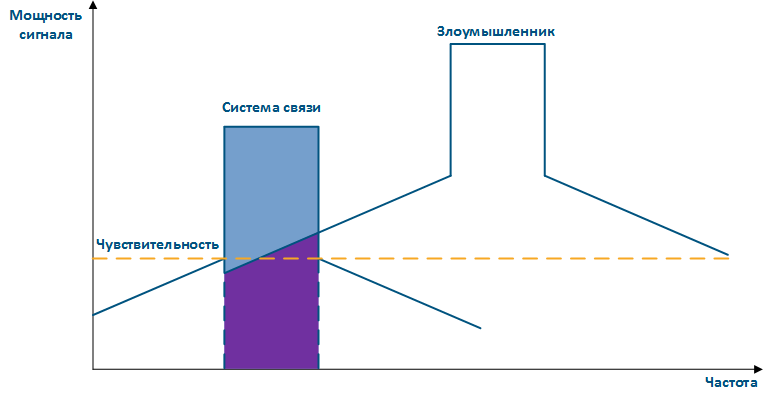

Рисунок 4а -Пример влияния соседнего частотного канала на систему связи Рисунок 4б - Пример влияния соседнего частотного канала на систему связи |

Настройки аутентификации

...

| title | Подробное описание раздела для семейств устройств |

|---|

...

Популярными сценариями нарушения конфиденциальности и целостности информации в радиоканале являются атаки типа "человек посередине". Рассмотрим примеры атак такого типа:

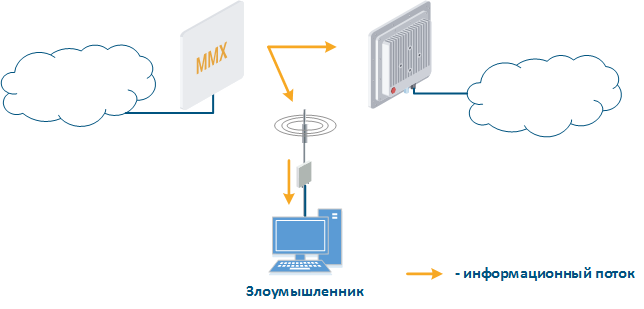

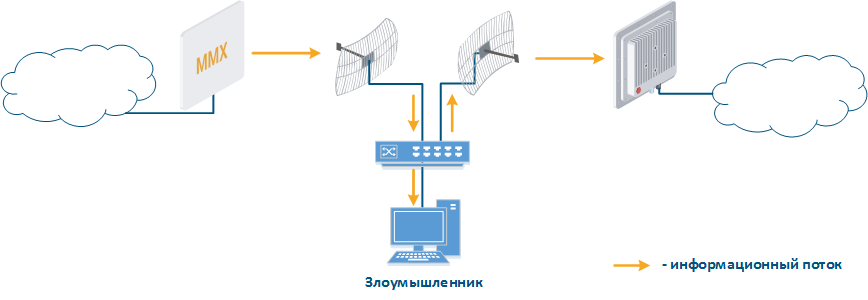

- Перехват данных (см. рисунок 5а): в зоне покрытия системы связи злоумышленник устанавливает приёмник, принимая все передаваемые сигналы. Все устройства беспроводной системы используют общую среду передачи данных, поэтому устройства принимают данные независимо от того, указаны ли они в качестве адресата. Далее устройство обрабатывает кадр на канальном уровне, если является его получаетелем, или отбрасывает, если не является. Таким образом, злоумышленник может получить скрытый доступ ко всем сообщениям, передаваемым в системе.

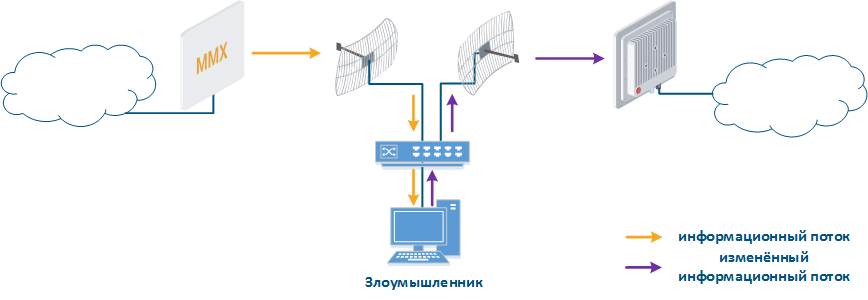

- Ретрансляция данных(см. рисунок 5б): частный случай сценария "Перехват данных", в котором злоумышленник использует ретранслятор вместо пассивного приёмника. Такой вариант атаки, например, применим для каналов "точка-точка" с узкой диаграммой направленности, для которых не подходит схема из сценария "Перехват данных".

- Подмена данных (см. рисунок 5в): частный случай сценария "Ретрансляция данных", в котором злоумышленник подменяет данные при ретрансляции. Такой сценарий наиболее опасен, т.к. помимо нарушения конфиденциальности, нарушается целостность данных.

| Center |

|---|

Рисунок 5а - Перехват данных Рисунок 5б - Ретрансляция данных Рисунок 5в - Подмена данных |

| Tip | ||

|---|---|---|

| ||

| Center |

|---|

| Center |

|---|

| Center |

|---|

| Center |

|---|

| Center |

|---|

Настройки радио:

...