Появление информационных технологий изменило сферы жизни человека, сделав информацию одним из самых ценных ресурсов. Наряду с другими ресурсами, информация представляет ценность для владельца и может стать причиной споров и конфликтов. Именно поэтому, одним из вопросов, связанных с информацией, является обеспечение её безопасности. Развитие информационных систем и накопление больших объёмов данных привело к необходимости комплексного подхода к обеспечению безопасности технических систем.

Документ описывает средства обеспечения информационной безопасности в сетях, построенных с использованием устройств Инфинет. Возможности их применения зависят от семейства беспроводных устройств, поэтому в конце каждого из разделов документа вы найдёте ссылки на техническую документацию для каждого из описываемых средств.

В информационной системе должны быть применены меры обеспечения безопасности информации в соответствии с политикой ИБ, действующей в компании. Политика ИБ должна включать в себя подходы к обеспечению следующих свойств информации:

Политика информационной безопасности должна предусматривать меры по обеспечению каждого из базовых свойств информации. Нарушение описанных свойств информации ведёт к издержкам, которые могут носить финансовый, репутационный и др. характер. Следует помнить, что реализация политики ИБ является бесконечным процессом, требующим периодического пересмотра мер и контроля за их выполнением.

Организация ИБ должна иметь многоуровневый характер и не ограничиваться только техническими решениями. Помимо технических должны быть предусмотрены законодательные, административные и процедурные меры.

Меры по обеспечению ИБ обусловлены не только семейством применяемых устройств Инфинет, но и сценарием их использования (рис. 1а-г). Мы рассмотрим несколько сценариев, в которых беспроводные устройства объединяют сегменты сети, относящиеся к разным зонам ответственности, каждый из которых характеризуется определённым набором угроз:

Используемые меры защиты должны соответствовать существующим рискам, архитектура решений по обеспечению ИБ не должна быть избыточной. Например, фильтрация внешних подключений должна выполняться на стыке со сторонним оператором связи, а не на всей цепочке промежуточных узлов.

Требования по обеспечению физической безопасности и безопасности в радиоканале одинаковы для всех рассматриваемых сценариев и подробно представлены в соответствующих разделах. Для конфигурации устройств можно сформулировать следующие общие требования ИБ:

Сценарий объединения двух сегментов сети, находящихся в одной зоне ответственности, является простейшим (рис. 1а). Устройства играют роль моста, следовательно, являются простым соединителем в структуре LAN. поэтому основные средства обеспечения защиты информации размещаются на границах левого и правого сегментов.

Рисунок 1а - Радиоканал, объединяющий два внутренних сегмента |

В сценарии объединения двух сетей, находящихся в разных зонах ответственности, функции информационной безопасности возложены на радиоустройство, расположенное на стыке двух сегментов. Частным случаем внешнего сегмента сети является сеть клиента, которому предоставляется услуга передачи данных. В таких сценариях должна быть обеспечена фильтрация как входящего, так и исходящего трафика.

Рисунок 1б - Радиоканал, объединяющий внутренний и внешний сегменты

Рисунок 1в - Радиоканал, объединяющий внутренний и внешний сегменты |

Сценарий с нахождением беспроводного устройства на стыке внутреннего сегмента сети и сети интернет является частным случаем сценария, рассмотренного выше. Отличием является отсутствие эшелонов безопасности устройства со стороны подключения к сети Интернет, что является причиной большого количества рисков.

Рисунок 1г - Радиоканал, объединяющий внутренний сегмент сети и сеть интернет |

Обеспечение ИБ достигается выполнением мероприятий, описанных в разделах и подразделах ИБ:

Физический уровень является фундаментом информационной безопасности, поэтому обеспечение физической безопасности устройств является приоритетной задачей при реализации технической политики предприятия. Обеспечение физической безопасности подразумевает комплексный подход и включает несколько компонентов:

Объект связи, включающий в себя беспроводные устройства, состоит из трёх основных элементов (рис. 2):

Рисунок 2 - Структурная схема объекта связи |

Площадка для размещения оборудования должна отвечать требованиям технической политики предприятия и предусматривать развитие объекта связи. При выборе площадки следует обратить внимание на следующие аспекты:

Важным фактором при выборе площадки является возможность установки элементов вспомогательной инфраструктуры, которая позволит повысить доступность системы связи. Примерами вспомогательной инфраструктуры являются системы видеонаблюдения и сигнализации. Сигнализация позволит оперативно зафиксировать несанкционированный доступ на объект, а система видеонаблюдения будет полезна в расследовании инцидентов.

При выполнении монтажных работ на площадке следует руководствоваться общими требованиями и технической политикой предприятия. Некачественно выполненные монтажные работы могут стать причиной нарушения доступности всего сетевого объекта, восстановление которой может потребовать больших временных и финансовых ресурсов.

В целях обеспечения физической безопасности необходимо выполнить следующие настройки беспроводного устройства:

Контроль качества монтажных работ выполняется на этапе приёмки объекта в эксплуатацию. Процедура приёмки должна быть построена в соответствии с технической политикой предприятия.

Обеспечение информационной безопасности является непрерывным процессом, требующим контроля и реакции на выявленные и появляющиеся угрозы, поэтому необходимо проводить профилактическое обслуживание объектов связи. В зависимости от требований, закреплённых в компании, и специфики сетевого объекта список профилактических мероприятий может отличаться. Общий набор регулярных работ включает:

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Беспроводная передача данных выполняется в общей среде, что позволяет злоумышленникам организовывать атаки различных видов. Рассмотренные ниже средства обеспечения безопасности должны применяться комплексно, поскольку мероприятия, направленные на борьбу с одной угрозой, могут быть не эффективны против другой.

Частотный ресурс является ограниченным, поэтому процесс распределения частот между беспроводными системами должен рассматриваться комплексно. Сторонние беспроводные системы, работающие на тех же или смежных частотах, могут оказывать влияние на радиоканал (рис. 3). Как правило, такое влияние не является злонамеренным, однако оно должно рассматриваться как угроза доступности, поскольку его результатом является невозможность функционирования канала связи. Нашей задачей является поиск и выбор частотного канала, свободного от помех. При этом, мы должны помнить, что помеха может отсутствовать на этапе монтажа, но появиться уже в процессе эксплуатации беспроводной системы.

Снизить риски, связанные с угрозами данного типа, можно следующими способами:

Рисунок 3 - Пример угрозы в частотном канале системы |

Даже при согласованном распределении частотных каналов может сохраняться проблема взаимного влияния. Причиной этому служит внеполосное излучение: спектр излучения не является идеальным прямоугольником. Он имеет боковые полосы, которые оказывают влияние на соседние частотные каналы. Ниже представлены спектры систем связи (рис. 4 а-б), использующих соседние частотные каналы: в первом случае (рис. 4а) мощность излучения систем равна и влияние источника угрозы ниже чувствительности системы связи, во втором случае (рис. 4б) мощность излучения источника угрозы выше, чем системы связи и уровень боковой полосы выше чувствительности, что окажет влияние на систему связи в виде помехи.

Снизить влияние сторонней системы связи на используемые частотные каналы поможет функция автоматической регулировки выходной мощности (ATPC). При возникновении помех устройства с активной функцией ATPC увеличат мощность излучения, сохранив производительность канала связи.

Бюджет канала связи, помимо мощности излучения, зависит от используемой модуляционно-кодовой схемы: схемы высших порядков более требовательны к параметрам канала связи, поэтому их использование невозможно при низком уровне сигнала и высоком уровне помех. Таким образом, выбор модуляционно-кодовой схемы является компромиссом между производительностью и надёжностью канала связи. Использование функции автоматического контроля скорости передачи данных (AMC) позволяет выбирать модуляционно-кодовую схему в соответствии с текущими параметрами радиоканала и менять её в соответствии с обстановкой в эфире. Это позволяет повысить надёжность и доступность информации, сохраняя работоспособность канала связи даже в условиях сильных помех.

Подробно частотные характеристики сигналов рассмотрены в онлайн-курсе "Основы беспроводных сетей".

Рисунок 4а -Пример влияния соседнего частотного канала на систему связи

Рисунок 4б - Пример влияния соседнего частотного канала на систему связи |

Популярными сценариями нарушения конфиденциальности и целостности информации в радиоканале являются атаки типа "человек посередине" (MITM - Man in The Middle). Рассмотрим примеры атак такого типа:

Рисунок 5а - Перехват данных

Рисунок 5б - Ретрансляция данных

Рисунок 5в - Подмена данных |

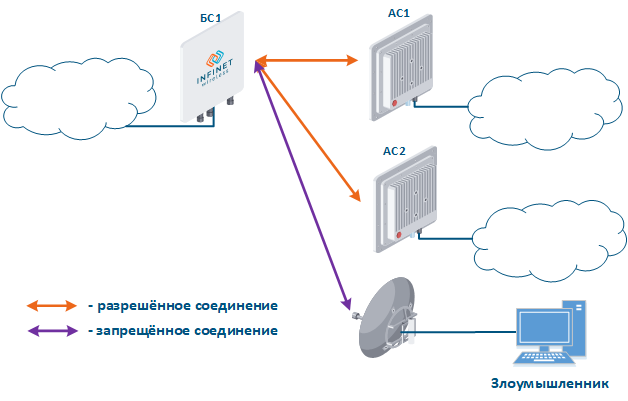

Наравне с атаками MITM возможны сценарии получения несанкционированного доступа к ресурсам через подключение к радиосети. Рассмотрим примеры атак такого типа:

Рисунок 6 - Подключение злоумышленника к сети предприятия |

Рисунок 7а - Подключение абонентской станции к сектору базовой станции предприятия

Рисунок 7б - Подключение абонентской станции к сектору базовой станции злоумышленника |

Устройства Инфинет используют собственный формат радиокадров, что делает невозможным организацию канала связи между устройствами, работающими по стандартам семейства 802.11, и устройствами Инфинет. Это усложняет реализацию планов злоумышленника, т.к. он будет вынужден использовать устройства Инфинет.

Для противодействия атакам рассмотренного типа должны применяться следующие инструменты:

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Получение несанкционированного доступа к интерфейсу управления устройством является серьёзной угрозой, которая может повлечь за собой нарушение всех основных свойств информации, поэтому необходимо уделить внимание тщательной проработке мероприятий по обеспечению безопасности информации и снижения потенциальных рисков.

По умолчанию в конфигурацию устройств Инфинет добавлен один пользователь с административными параметрами и следующими значениями атрибутов:

Поскольку с настройками аутентификации по умолчанию велика вероятность несанкционированного доступа, требуется изменить логин и пароль при первоначальной настройке. |

В компаниях может быть организовано несколько линий технической поддержки: в такой схеме часть проблем, не требующих изменения конфигурации беспроводных устройств, может быть решена первой линией технической поддержки. Ресурсы квалифицированных сотрудников второй и третьей линий технической поддержки для решения тривиальных задач использованы не будут. Для реализации описанного сценария в конфигурацию устройства может быть добавлена гостевая учётная запись. Пользователь, получивший доступ к интерфейсу управления с использованием гостевой учётной записи, может использовать утилиты и просматривать статистику интерфейсов, но ему запрещено вносить изменения в конфигурацию.

При эксплуатации сетей с большим количеством устройств рекомендуется использовать централизованное хранение учётных записей. Это позволяет избежать ошибок при блокировании учётных записей, обеспечить единую парольную политику и иметь единый интерфейс для управления учётными записями. Устройства Инфинет поддерживают работу протокола RADIUS, который предназначен для централизованной аутентификации, авторизации и аккаунтинга в сетях. В зависимости от возможностей и масштабов сети, база данных учётных записей для работы RADIUS может быть развёрнута на отдельном устройстве, либо совмещена с другим элементов сети.

Алгоритм использования RADIUS-сервера выглядит следующим образом (рис. 8):

|

Конфигурация устройств Инфинет может быть выполнена с помощью графического Web-интерфейса или интерфейса командной строки (CLI). Управление некоторыми функциями устройства возможно только с помощью CLI. Доступ к тому или иному интерфейсу осуществляется с помощью различных сетевых протоколов. Неиспользуемые протоколы рекомендуется отключить, тем самым сократив возможности несанкционированного доступа к интерфейсу управления устройством.

Протоколы управления, поддерживаемые устройствами Инфинет, соотносятся с интерфейсами управления следующим образом:

Сетевой интерфейс управления (mgmt), используемый для доступа к устройству, в разных семействах устройств организован по-разному:

Помимо выбора интерфейса, с которым будет ассоциирован IP-адрес управления, также существует возможность управления связностью между интерфейсом управления и другими сетевыми интерфейсами. Данный механизм позволяет ограничивать доступ к устройству через проводные или беспроводные интерфейсы, в зависимости от сценария использования оборудования.

На рис. 1 представлены сценарии использования устройств Инфинет. Рассмотрим организацию доступа к сетевому интерфейсу управления устройствами для каждого из сценариев. Для этого дополним схему ПК, подключенных к разным сетевым сегментам, с помощью которых выполняется управление устройствами (рис. 9а-в):

Рисунок 9а - Радиоканал, объединяющий два сегмента локальной сети

Рисунок 9б - Радиоканал, объединяющий сегменты локальной и сторонней сетей

Рисунок 9в - Радиоканал, объединяющий сегменты локальной сети и сети интернет |

Мы рекомендуем руководствоваться следующими принципами настройки интерфейса управления:

Устройства семейств InfiLINK 2x2, InfiMAN 2x2, InfiLINK Evolution, InfiMAN Evolution, Vector 5, Vector 6 и Vector 70 позволяют создать белые списки доступа. В этом случае доступ к интерфейсу управления будет предоставлен только узлам, адреса которых включены в белые списки.

Восстановление доступа к устройствам Инфинет всех семейств выполняется с помощью утилиты ERConsole (см. скринкаст "Утилита ERConsole"). Использование утилиты полезно в следующих сценариях:

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Передача данных является основной функцией любого сетевого оборудования. Помимо пользовательских данных, устройства обмениваются служебными сообщениями вспомогательных протоколов, таких как SNMP, LLDP и т.д. Реализация описанных функций содержит в себе потенциальные угрозы, которыми может воспользоваться злоумышленник, что требует кропотливой настройки всех подсистем беспроводных устройств.

Беспроводные системы представляют собой программно-аппаратные комплексы. Следовательно, одним из важнейших требований является своевременная актуализация программного обеспечения. Рекомендуется использовать стабильную версию программного обеспечения и следить за выходом обновлений. Проверить актуальность используемой версии ПО можно непосредственно на устройстве.

Внося изменения в конфигурацию устройств, следует иметь в виду, что механизм применения настроек зависит от того, в каком интерфейсе они применяются:

В некоторых ситуациях ошибки, допущенные в процессе настройки устройства, могут привести к потере связи с устройством. Независимо от последствий, будет нарушена доступность связи и может потребоваться сброс устройства к заводским настройкам (см. "Восстановление доступа"). Для того, чтобы снизить риск возникновения рассмотренного сценария, рекомендуется использовать отложенную перезагрузку устройства. В этом случае после применения новой конфигурации будет выполнена проверка доступности устройства. Если устройство недоступно, то будет возвращена предыдущая версия конфигурации.

По умолчанию коммутация на устройстве настроена таким образом, чтобы данные между проводным и беспроводным интерфейсами не подвергались фильтрации. Такая схема уязвима для большого объёма паразитного трафика, который может занять всю доступную пропускную способность и канал связи фактически станет недоступен для передачи полезного трафика. Пример паразитного трафика - широковещательный шторм, причиной которого может быть ошибка в коммутации устройств, либо действия злоумышленника. Мероприятиями по защите сетевой инфраструктуры от атак подобного типа являются:

Помимо пользовательского трафика, устройства в сети обмениваются служебными данными с использованием различных протоколов. В процессе обеспечения безопасности необходимо помнить, что любая доступная служба является потенциальной целью злоумышленника.

Устройства Инфинет могут быть настроены в качестве DHCP-клиента, DHCP-сервера и DHCP-ретранслятора. Следует иметь в виду, что протокол DHCP поддерживает не только выделение IP-адреса клиенту, но и передачу множества сетевых настроек.

Рассмотрим пример атаки с использованием протокола DHCP (рис. 10): организован канал связи между Master и Slave, на радиоинтерфейсе устройства Slave активирован DHCP-клиент, в корпоративной сети установлен DHCP-сервер. Представим, что злоумышленнику удалось подключить сетевое устройство, на котором настроен сервер DHCP, к корпоративной сети. После установления канала связи Master-Slave, устройство Slave отправляет в сеть широковещательный запрос для получения сетевых настроек от DHCP-сервера. DHCP-серверы, находящиеся в сети, отвечают на запрос от Slave. Если ответ от сервера злоумышленника будет получен первым, то устройство Slave присвоит одному из сетевых интерфейсов предлагаемый адрес и сетевые настройки, которые переданы в этом запросе. Таким образом, злоумышленник может указать своё устройство в качестве маршрутизатора по умолчанию и получить доступ к трафику, передаваемому устройством Slave.

Рисунок 10 - Пример атаки с использованием протокола DHCP |

Кроме того, возможна атака, в которой устройство злоумышленника будет выступать в роли DHCP-клиента (рис. 11): в сети установлен DHCP-сервер, функции которого могут быть реализованы на устройствах Инфинет, к сети подключено устройство злоумышленника. В ситуации, когда протокол конфигурация DHCP-сервера не предусматривает средств защиты, злоумышленник сформирует запрос и сервер предоставит устройству сетевые реквизиты. Таким образом, злоумышленник получит доступ к передаваемым по сети данным.

Рисунок 11 - Пример атаки с использованием протокола DHCP |

Для того, чтобы повысить безопасность использования протокола DHCP в корпоративной сети рекомендуется реализовать следующие мероприятия:

Поскольку протоколы Ethernet и IP относятся к разным уровням модели сетевого взаимодействия, то необходим инструмент, который будет связывать адреса устройств, используемых в каждом из протоколов. Таким инструментом является протокол ARP и заполняемая им таблица соответствия адресов. Таблица состоит из записей, в которых MAC-адрес интерфейса сопоставлен с IP-адресом, что используется при передаче IP-пакетов, инкапсулированных в Ethernet-кадры.

Рассмотрим пример атаки с подменой IP-адреса: через радиоканал Master-Slave организован доступ к сети интернет двум клиентам (Клиент 1 и Клиент 2). За каждым из клиентов закреплён IP-адрес, который является идентификатором для назначения тарифного плана. Клиенту с адресом 192.168.0.1 предоставляется пропускная способность 10 Мбит/с, клиенту с адресом 192.168.0.2 - 2 Мбит/с (рис. 12а). В какой-то момент времени Клиент 1 выключает ПК и не пользуется услугами провайдера, в это же время Клиент 2 заменяет свой IP-адрес на IP-адрес 192.168.0.1, закреплённый за Клиентом 1 (рис. 12б). В этом случае Клиент 2 получит доступ в Интернет с большей пропускной способностью, и у Клиента 1, после включения, возникнут проблемы с доступом к сети.

Рисунок 12а - Пример атаки с подменой IP-адреса

Рисунок 12б - Пример атаки с подменой IP-адреса |

Рассмотренный вид атак с подменой IP-адреса можно предотвратить, добавив статическую запись в таблицу соответствия адресов протокола ARP. В этом случае, после смены IP-адреса данные Клиента 2 передаваться не будут, т.к. за адресом 192.168.0.1 будет закреплён MAC-адрес Клиента 1.

Протокол LLDP предназначен для обмена справочной информацией об устройстве с непосредственно подключенным к нему устройством. В качестве справочной информации передаётся имя VLAN, MAC-адрес, имя устройства, IP-адрес интерфейса управления и т.д. В случае, если злоумышленник получит физический доступ к устройству и подключится к нему, то, запустив на своём ПК службу LLDP, сможет, обменявшись служебными сообщениями, получить справочную информацию об устройстве (рис. 13). Эти сведения могут облегчить ему задачу по несанкционированному доступу к устройству.

Для того, чтобы предотвратить атаки данного типа, необходимо придерживаться следующих правил:

Рисунок 13 - Пример атаки с использованием протокола LLDP |

Протокол SNMP был создан как унифицированный протокол для управления сетевыми устройствами и сбора данных об их функционировании. Протокол предусматривает запросы двух типов: запрос GET для получения значения какого-либо параметра и запрос SET для установки параметра в указанное значение. Таким образом, устройства, на которых реализована поддержка SNMP, могут работать в режиме чтения (обрабатывать только запросы GET) и режиме записи (обрабатывать запросы SET и GET). Активация сервера SNMP необходима, как правило, для централизованного управления устройствами с помощью системы мониторинга. Но если сервер SNMP настроен недостаточно надёжно, то им может воспользоваться злоумышленник В этом случае он сможет не только получить информацию о структуре сети, но и изменить конфигурацию устройства (рис. 14).

Для предотвращения несанкционировнного доступа cледуйте рекомендациям:

Рисунок 14 - Пример атаки с использованием протокола SNMP |

MINT является фирменным протоколом компании Инфинет, работа которого может быть организована в проводном и беспроводном сегментах. Злоумышленник, получив доступ к области MINT, может cкомпрометировать все сетевые устройства, относящиеся к этой области, поэтому при использовании протокола MINT необходимо обратить особое внимание на его настройку.

Рассмотрим пример атаки с использованием протокола MINT: два беспроводных канала связи Master 1 - Slave 1 и Master 2 - Slave 2 объединены в область MINT с помощью интерфейсов PRF (рис. 15а). Злоумышленник, имея физический доступ к сети предприятия, подключается к ней коммутатором InfiMUX, на котором создан интерфейс PRF (рис. 15б). В общем случае, интерфейсы PRF установят между собой каналы связи и все устройства будут объединены в область MINT, поэтому злоумышленник получит информацию об устройствах в этой области и сможет выполнять удалённые команды на них средствами MINT.

Средства защиты от атак подобного типа:

Рисунок 15а - Объединение каналов связи в единую область MINT

Рисунок 15б - Пример атаки с использованием протокола MINT |

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Инфраструктурная безопасность - это важнейший раздел информационной безопасности, которому не всегда уделяется должное внимание. Состав инфраструктуры зависит от технической политики предприятия. В сети должны быть реализованы средства журналирования, мониторинга и технического учёта (ТУ).

Система мониторинга необходима для централизованного управления устройствами и контроля работы сети. Кроме того, система мониторинга рассылает уведомления инженерам, если значения параметров вышли за рамки разрешённого диапазона. Такие уведомления уменьшают время реакции обслуживающего персонала, благодаря чему минимизируются последствия сбоев и вероятных атак.

Системы мониторинга могут быть интегрированы с системами сигнализации и видеонаблюдения.

Компания Инфинет предоставляет собственную систему мониторинга беспроводных устройств Инфинет - InfiMONITOR. Система мониторинга осуществляет сбор данных следующими способами (рис. 16):

Рисунок 16 - Обмен данными между устройствами и системой мониторинга |

Детальное расследование инцидентов требует анализа системных журналов, зарегистрированных на устройстве. Устройства Инфинет поддерживают логирование событий, однако системный журнал событий не сохраняется после перезагрузки устройства. Кроме того, в крупных сетях удобно иметь централизованное хранилище журнальных файлов, потому что такое хранилище предоставляет интерфейс просмотра журналов всех сетевых устройств, используемые при расследовании инцидентов.

Для этих целей в сети выделяется сервер Syslog. Все журнальные записи одновременно с записью в системный журнал отправляются на сервер Syslog (рис. 17). Это позволяет хранить историю сообщений всех сетевых устройств централизованно и не зависеть от состояния системного журнала непосредственно на устройстве, который может быть очищен при перезагрузке или несанкционированном доступе.

Рисунок 17 - Обмен данными с Syslog-сервером |

Решение эксплуатационных задач требует от инженеров комплексной информации об устройствах для получения доступа на объект, восстановления конфигурации, добавления в систему мониторинга и т.д. Такая информация включает в себя как технические, так и административные аспекты. Для того, чтобы эти данные хранить и иметь к ним доступ, в сети могут быть использованы специализированные системы технического учёта. Системы технического учёта содержат следующую информацию:

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||