...

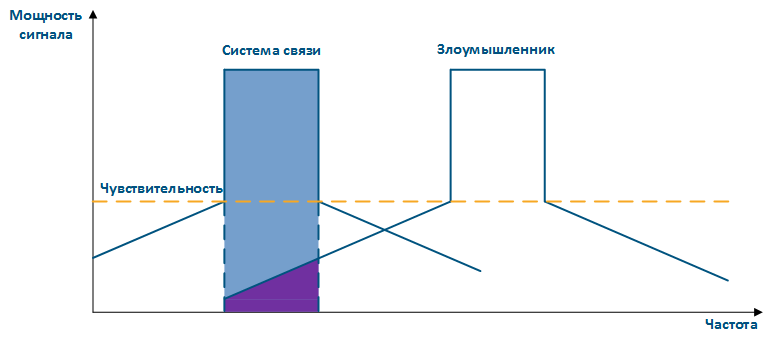

Использование функции автоматической подстройки мощности позволит снизить влияние системы связи на частотные каналы и повысит срок службы устройства. Кроме того, при возникновении помех устройства увеличат мощность излучения, сохраняя производительность канала связи. Подробно частотные характеристики сигналов рассмотрены в онлайн-курсе "Основы беспроводных сетей".

| Center |

|---|

Рисунок 4а -Пример влияния соседнего частотного канала на систему связи Рисунок 4б - Пример влияния соседнего частотного канала на систему связи |

...

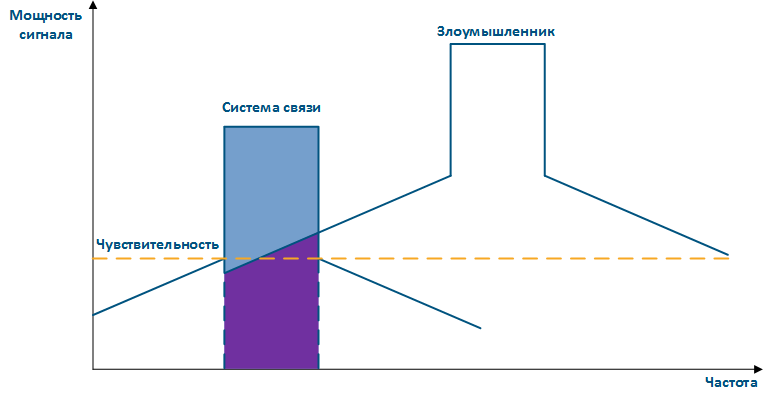

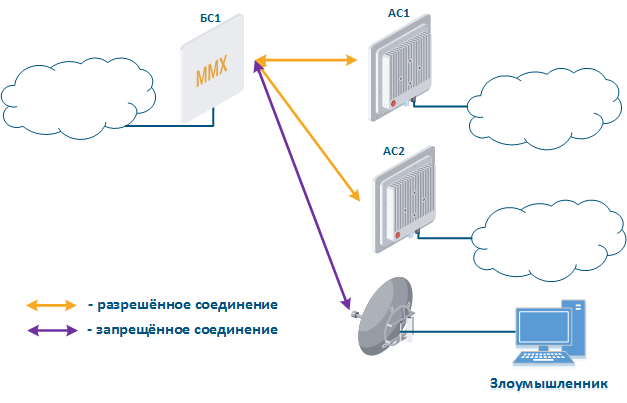

- Перехват данных (см. рисунок 5а): в зоне покрытия системы связи злоумышленник устанавливает приёмник, принимая все передаваемые сигналы. Все устройства беспроводной системы используют общую среду передачи данных, поэтому устройства принимают данные независимо от того, указаны ли они в качестве адресата. Далее устройство обрабатывает кадр на канальном уровне, если является его получаетелем, или отбрасывает, если не является. Таким образом, злоумышленник может получить скрытый доступ ко всем сообщениям, передаваемым в системе.

- Ретрансляция данных(см. рисунок 5б): частный случай сценария "Перехват данных", в котором злоумышленник использует ретранслятор вместо пассивного приёмника. Такой вариант атаки, например, применим для каналов "точка-точка" с узкой диаграммой направленности, для которых не подходит схема из сценария "Перехват данных".

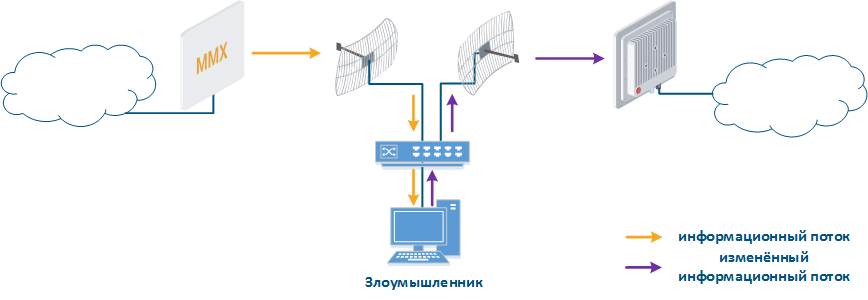

- Подмена данных (см. рисунок 5в): частный случай сценария "Ретрансляция данных", в котором злоумышленник подменяет данные при ретрансляции. В таком сценарии, помимо нарушения конфиденциальности, нарушается целостность данных.Подключение злоумышленника к сети предприятия (см. рисунок 5г): к сектору базовой станции в топологии "точка-многоточка" подключается устройство злоумышленника

| Center |

|---|

Рисунок 5а - Перехват данных Рисунок 5б - Ретрансляция данных Рисунок 5в - Подмена данных |

Кроме того, популярны сценарии получения несанкционированного доступа к ресурсам через подключение к радиосети. Рассмотрим примеры атак такого типа:

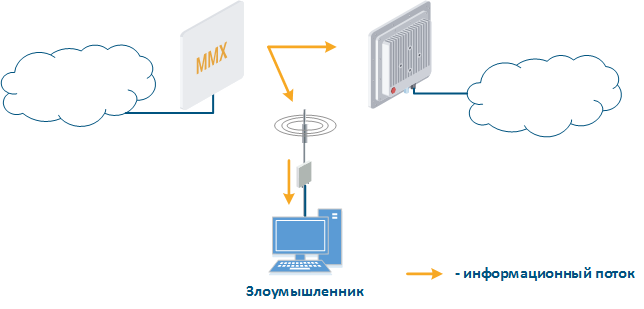

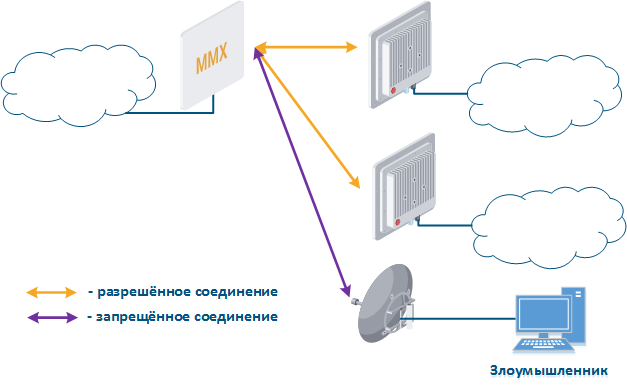

Подключение злоумышленника к сети предприятия (см. рисунок 6): к сектору базовой станции в топологии "точка-многоточка" подключается устройство злоумышленника, после чего злоумышленник может получить доступ к сети предприятия и реализовать атаки с нарушением целостности, доступности и конфиденциальности.

| Center |

|---|

Рисунок 5а - Перехват данных Рисунок 5б - Ретрансляция данных Рисунок 5в - Подмена данных Рисунок 5г - Подключение злоумышленника к сети предприятия |

SID и ключ безопасности

Режим авторизации

- статически линки

- авторизация через RADIUS

Скрэмблирование

В настройках радио можно ещё сказать про switch border и макс. число линков.

| Tip | ||

|---|---|---|

| ||

| Center |

|---|

| Center |

|---|

- использование нескольких профилей

| Info | ||

|---|---|---|

| ||

asdf |

| Warning | ||

|---|---|---|

| ||

adf |

| Tip | ||

|---|---|---|

| ||

asdf |

| Round Rectangle | ||||||

|---|---|---|---|---|---|---|

| ||||||

privetik |

| Note | ||

|---|---|---|

| ||

fgfgfgfg |

| Message Box | ||||

|---|---|---|---|---|

| ||||

asdfasdf |

...

| color | gold |

|---|---|

| arrow | blue |

...

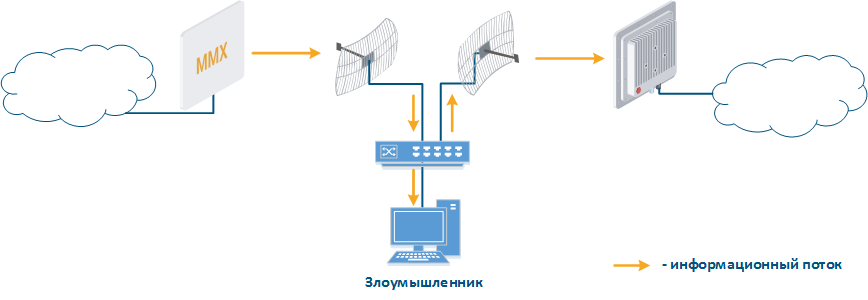

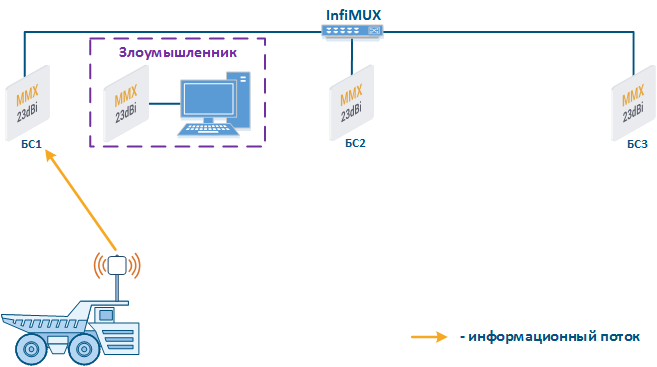

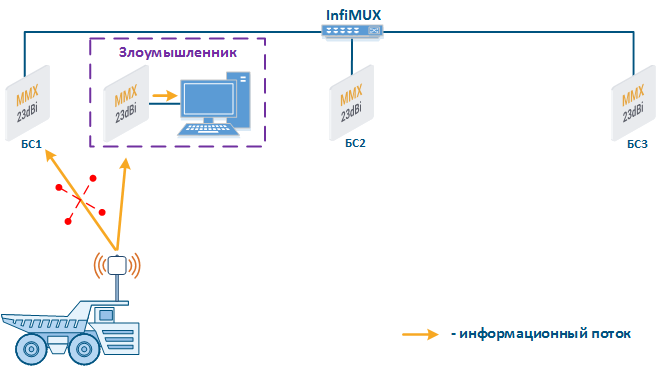

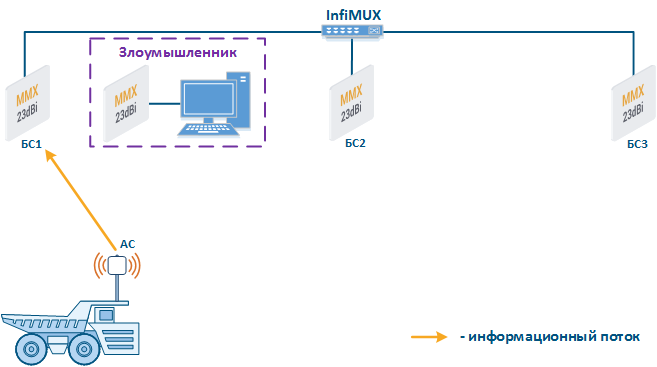

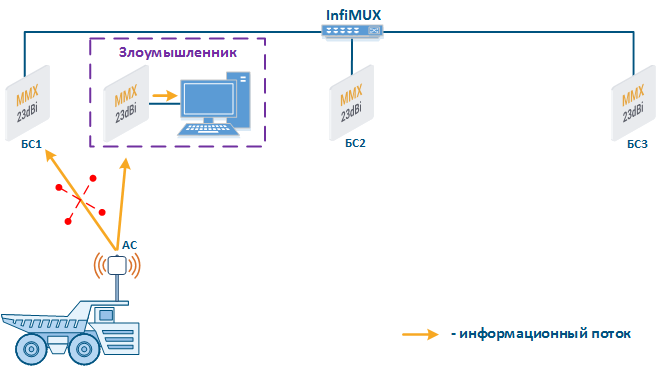

Подмена сектора базовой станции (см. рисунок 7а и 7б): злоумышленник устанавливает сектор базовой станции, к которой подключается абонентская станция. После подключения злоумышленник получает несанкционированный доступ к данным, источником которым является абонентская станция, и сегменту сети за абонентской станцией. Рассмотрим пример реализации такой атаки в сценариях с организацией связи для подвижных объектов (см. Организация связи с подвижными объектами). На рисунке 7а организован радиоканал между АС и БС1, при этом АС установлена на движущемся объекте, поэтому при отдалении от БС1, АС разрывает канал связи и начинает поиск сектора базовой станции, с которым можно установить соединение (см. рисунок 7б). Злоумышленник установил сектор базовой станции на пути следования АС, между БС1 и БС2, поэтому после отключения от БС1, АС устанавливает связь с сектором злоумышленника.

| Center |

|---|

Рисунок 6 - Подключение злоумышленника к сети предприятия Рисунок 7а - Подключение абонентской станции к сектору базовой станции злоумышленника Рисунок 7б - Подключение абонентской станции к сектору базовой станции злоумышленника |

SID и ключ безопасности

Режим авторизации

- статически линки

- авторизация через RADIUS

Скрэмблирование

В настройках радио можно ещё сказать про switch border и макс. число линков.

- использование нескольких профилей

| Tip | ||

|---|---|---|

| ||

Управление устройством:

2.1 Учётная запись

...

- Онлайн-курс "Предварительная настройка и установка устройств семейств InfiLINK 2x2 и InfiMAN 2x2".

- Онлайн-курс "Устройства семейства InfiLINK XG".

- Онлайн-курс "Vector 5: установка и настройка".

- Онлайн-курс "Основы беспроводных сетей".

White papers

...