...

Кроме того, популярны сценарии получения несанкционированного доступа к ресурсам через подключение к радиосети. Рассмотрим примеры атак такого типа:

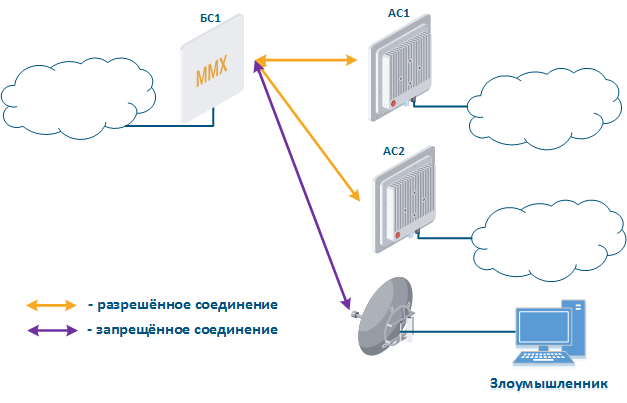

- Подключение злоумышленника к сети предприятия (см. рисунок 6): к сектору базовой станции в топологии "точка-многоточка" подключается устройство злоумышленника, после чего злоумышленник может получить доступ к сети предприятия и реализовать атаки с нарушением целостности, доступности и конфиденциальности.

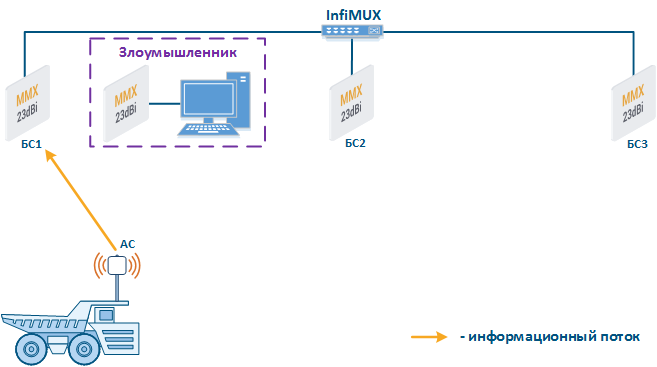

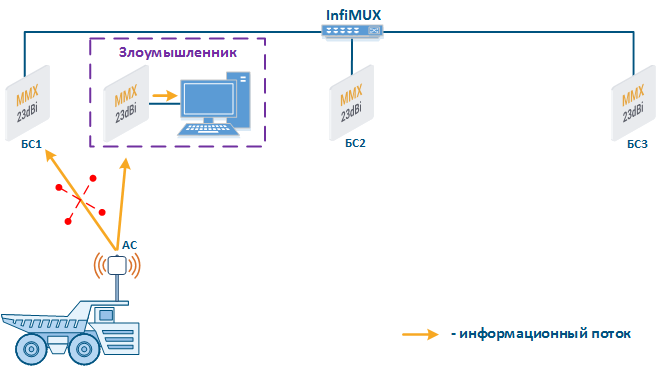

- Подмена сектора базовой станции (см. рисунок 7а и 7б): злоумышленник устанавливает сектор базовой станции, к которой подключается абонентская станция. После подключения злоумышленник получает несанкционированный доступ к данным, источником которым является абонентская станция, и сегменту сети за абонентской станцией. Рассмотрим пример реализации такой атаки в сценариях с организацией связи для подвижных объектов (см. Организация связи с подвижными объектами). На рисунке 7а организован радиоканал между АС и БС1, при этом АС установлена на движущемся объекте, поэтому при отдалении от БС1, АС разрывает канал связи и начинает поиск сектора базовой станции, с которым можно установить соединение (см. рисунок 7б). Злоумышленник установил сектор базовой станции на пути следования АС, между БС1 и БС2, поэтому после отключения от БС1, АС устанавливает связь с сектором злоумышленника.

| Center |

|---|

Рисунок 6 - Подключение злоумышленника к сети предприятия Рисунок 7а - Подключение абонентской станции к сектору базовой станции злоумышленника Рисунок 7б - Подключение абонентской станции к сектору базовой станции злоумышленника |

Формат радиокадров, используемых устройствами Инфинет, является фирменным, что делает невозможным организацию канала связи между устройствами, работающими по стандарту 802.11, и устройствами Инфинет. Это усложняет реализацию планов злоумышленника, т.к. он будет вынужден использовать устройства Инфинет или самостоятельно разработать устройства, использующие фирменный формат радиокадров Инфинет.

Для защиты сетевых ресурсов от рассмотренных атак используются следующие инструменты:

- Идентификатор канала связи: необходимо заменить значение параметра, установленное по умолчанию, на уникальное.

- Ключ безопасности: устройства смогут установить канал связи, только если у них совпадают идентификатор канала и ключ безопасности, т.е. использование ключа безопасности снизит вероятность организации канала связи с устройством злоумышленника.

- Режим авторизации: устройства семейств InfiLINK 2x2 и InfiMAN 2x2 поддерживают настройку режима авторизации при установлении беспроводного канала связи. К безопасным методам можно отнести методы "статический" и "remote". При статическом методе авторизации указывается список MAC-адресов устройств, с которыми может быть установлен беспроводной канал связи (белый список), либо список адресов, с которыми запрещено устанавливать канал связи (чёрный список). Метод "remote" позволяет централизованно хранить MAC-адреса для белых или чёрных списков и выполнять соответствующие запросы при попытках установления радиоканала.

- Число каналов связи: на секторе базовой станции может быть установлен пороговое значение числа абонентских станций, которые могут быть подключены к сектору.

- Скрэмблирование: обратимый процесс перераспределения битов данных в соответствии с заданным алгоритмом с целью выравнивания частотного спектра сигнала. Вспомогательной функцией опции скрэмблирования является сложность расшифровки перехваченных данных, т.к. злоумышленник должен обладать используемым алгоритмом дескрэмблирования для восстановления исходной последовательности битов.

- Частотная сетка:

SID и ключ безопасности

...