...

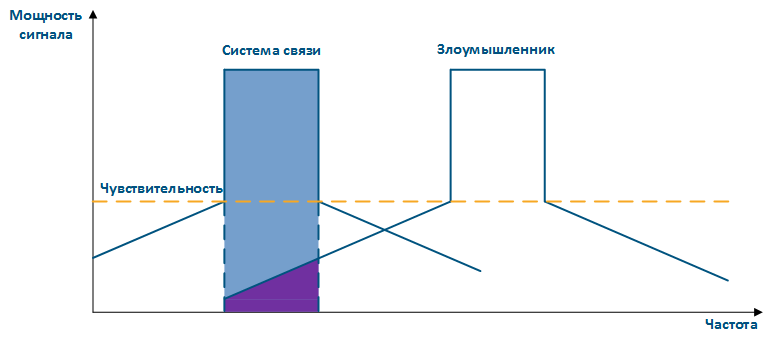

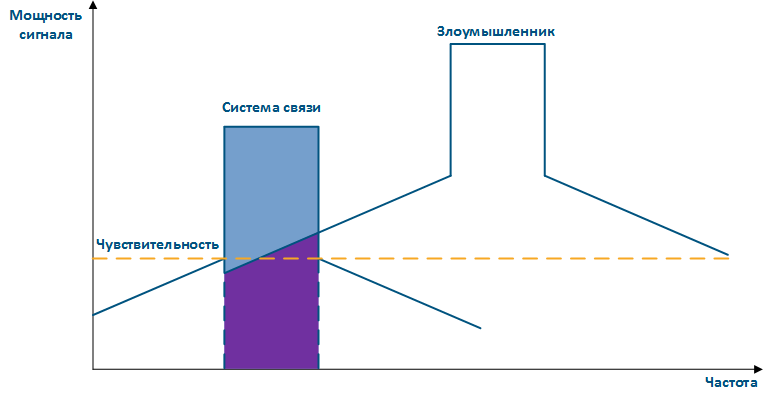

Использование функции автоматической подстройки мощности излучения позволит снизить влияние системы связи на частотные каналы и повысит срок службы устройства. Кроме того, при возникновении помех устройства увеличат мощность излучения, сохраняя производительность канала связи. Подробно частотные характеристики сигналов рассмотрены в онлайн-курсе "Основы беспроводных сетей".

| Center |

|---|

Рисунок 4а -Пример влияния соседнего частотного канала на систему связи Рисунок 4б - Пример влияния соседнего частотного канала на систему связи |

Настройки аутентификации

Популярными сценариями нарушения конфиденциальности и целостности информации в радиоканале являются атаки типа "человек посередине". Рассмотрим .

Бюджет канала связи помимо мощности излучателей зависит от используемой модуляционно-кодовой схемы: схемы высших порядков более требовательны к параметрам канала связи, поэтому их использование невозможно при низком уровне сигнала и высоком уровне помех. Таким образом, выбор модуляционно-кодовой схемы является компромиссом между производительностью и надёжностью канала связи. Использование функции автоматического контроля модуляции позволяет автоматически выбирать модуляционно-кодовую схему в соответствии с текущими параметрами радиоканала. Это позволяет повысить надёжность и повысить доступность информации.

Подробно частотные характеристики сигналов рассмотрены в онлайн-курсе "Основы беспроводных сетей".

| Center |

|---|

Рисунок 4а -Пример влияния соседнего частотного канала на систему связи Рисунок 4б - Пример влияния соседнего частотного канала на систему связи |

Настройки аутентификации

Популярными сценариями нарушения конфиденциальности и целостности информации в радиоканале являются атаки типа "человек посередине". Рассмотрим примеры атак такого типа:

...

- Идентификатор канала связи: необходимо заменить значение параметра, установленное по умолчанию, на уникальное.

- Ключ безопасности: устройства смогут установить канал связи, только если у них совпадают идентификатор канала и ключ безопасности, т.е. использование ключа безопасности снизит вероятность организации канала связи с устройством злоумышленника.

- Режим авторизации: устройства семейств InfiLINK 2x2 и InfiMAN 2x2 поддерживают настройку режима авторизации при установлении беспроводного канала связи. К безопасным методам можно отнести методы "статический" и "remote". При статическом методе авторизации указывается список MAC-адресов устройств, с которыми может быть установлен беспроводной канал связи (белый список), либо список адресов, с которыми запрещено устанавливать канал связи (чёрный список). Метод "remote" позволяет централизованно хранить MAC-адреса для белых или чёрных списков и выполнять соответствующие запросы при попытках установления радиоканала.

- Число каналов связи: на секторе базовой станции может быть установлен пороговое значение числа абонентских станций, которые могут быть подключены к сектору.

- Скрэмблирование: обратимый процесс перераспределения битов данных в соответствии с заданным алгоритмом с целью выравнивания частотного спектра сигнала. Вспомогательной функцией опции скрэмблирования является сложность расшифровки перехваченных данных, т.к. злоумышленник должен обладать используемым алгоритмом дескрэмблирования для восстановления исходной последовательности битов.

- Частотная сетка: диапазон поддерживаемых радиомодулем частот может быть осознанно ограничен с помощью частотной сетки на устройствах всех семейств Инфинет. Данное ограничение сужает список частот, которые могут быть установлены в качестве центральной: если в конфигурации устройства установлен автоматический выбор центральной частоты, то центральная частота будет выбрана в соответствии с частотной сеткой. Кроме того, центральная частота может быть установлена вручную: на устройствах с ролью "Ведущий" центральная частота устанавливается явно, на устройствах с ролью "Ведомый", в зависимости от семейства, либо явно, либо с помощью одного или нескольких радиопрофилей. Если на абонентской станции используется несколько радиопрофилей (см. Организация связи с подвижными объектами), то при подключении к сектору базовой станции будет осуществляться перебор профилей до момента успешного подключения.

- Опция Global: в сценариях организации связи для подвижных объектов опция Global используется для подключения абонентской станции к секторам базовых станций, имеющих связность с ядром сети. Этот подход может быть использован для блокировки подключений абонентских станций к базовым станциям, установленными злоумышленниками (см. рисунок 7б): поскольку базовая станция злоумышленника не подключена к ядру сети, то абонентская станция в процессе роуминга будет игнорировать устройство злоумышленника.

| Tip | ||

|---|---|---|

| ||

...

рисунок 8 - радиус

смена пароля

гостевая учётка

...

- (см. Организация связи с подвижными объектами), то при подключении к сектору базовой станции будет осуществляться перебор профилей до момента успешного подключения.

- Опция Global: в сценариях организации связи для подвижных объектов опция Global используется для подключения абонентской станции к секторам базовых станций, имеющих связность с ядром сети. Этот подход может быть использован для блокировки подключений абонентских станций к базовым станциям, установленными злоумышленниками (см. рисунок 7б): поскольку базовая станция злоумышленника не подключена к ядру сети, то абонентская станция в процессе роуминга будет игнорировать устройство злоумышленника.

| Tip | ||

|---|---|---|

| ||

| Anchor | ||||

|---|---|---|---|---|

|

Получение несанкционированного доступа к интерфейсу управления устройством является важной угрозой, которая может повлечь за собой нарушение всех основных свойств информации, поэтому необходимо уделить внимание тщательной проработке мероприятий для обеспечения безопасности информации и снижения потенциальных рисков.

| Anchor | ||||

|---|---|---|---|---|

|

По умолчанию в конфигурацию устройств Инфинет добавлен один пользователь с административными параметрами и следующими значениями атрибутов:

- логин: любая непустая строка;

- пароль: любая непустая строка.

Поскольку с настройками аутентификации по умолчанию велика вероятность угрозы несанкционированного доступа, то рекомендуется изменить логин и пароль при первоначальной настройке.

Кроме учётной записи администратора, в конфигурацию устройства может быть добавлена гостевая учётная запись. Пользователь, получивший доступ к интерфейсу управления с использованием гостевой учётной записи, может использовать утилиты и просматривать статистику интерфейсов, но ему запрещено вносить изменения в конфигурацию. Такой подход может быть использован на предприятиях, у которых организовано несколько линий технической поддержки: в такой схеме часть проблем может быть решена первой линией технической поддержки, при этом не будет изменена конфигурация беспроводных устройств и не будут использованы ресурсы квалифицированных сотрудников второй и третьих линий технической поддержки.

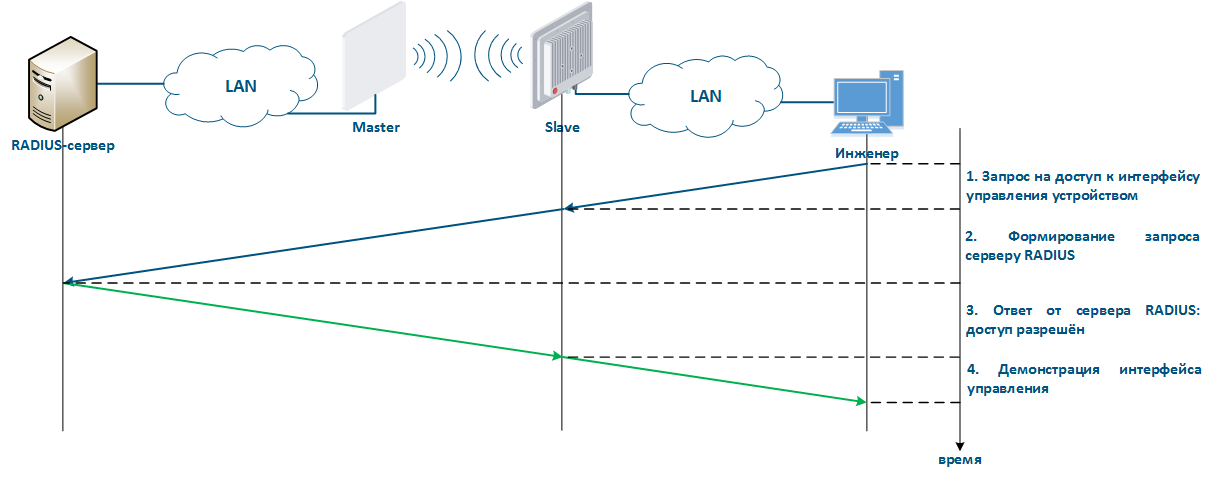

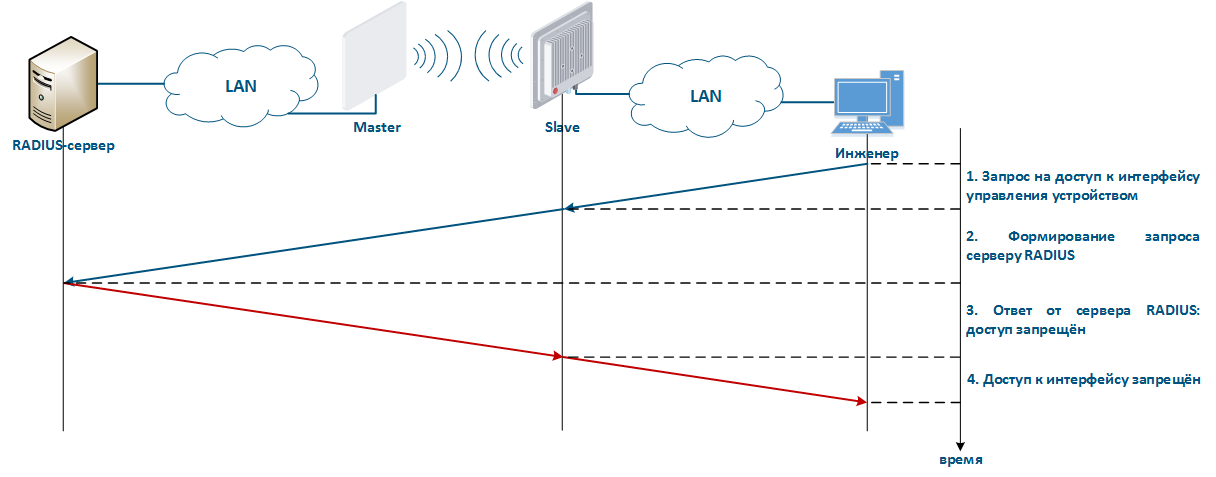

С точки зрения эксплуатации крупных сетей гораздо удобнее использовать централизованное хранение учётных записей, в сравнении с локальным, рассмотренным выше. Устройства Инфинет поддерживают работу протокола RADIUS, который предназначен для централизованной аутентификации, авторизации и аккаутинга в сетях.

В зависимости от возможностей и масштабов сети, база данных учётных записей для работы RADIUS может быть развёрнута на отдельном устройстве, либо совмещена с другим элементов сети. Алгоритм использования RADIUS-сервера выглядит следующим образом (см. рисунок 8):

- Запрос на доступ к интерфейсу управления устройством: пользователь пытается получить доступ к интерфейсу управления устройством с помощью одного из протоколов (см. ниже), формируя запрос, в котором передаёт логин и пароль.

- Формирование запроса серверу RADIUS: устройство принимает запрос от пользователя и формирует запрос серверу в соответствии с протоколом RADIUS.

- Ответ от сервера RADIUS: сервер RADIUS получает запрос и проверяет наличие и выделенные права для пользователя, учётные данные которого переданы в запросе. Сервер формирует один из двух ответов:

- Доступ разрешён: учётная запись присутствует в базе и ей разрешён доступ к интерфейсу управления устройством Slave (см. рисунок 8а).

- Доступ запрещён: учётная запись отсутствует в базе, либо данному пользователю запрещён доступ к интерфейсу управления Slave (см. рисунок 8б).

- Принятие решения устройством: устройство получает ответ от сервера RADIUS и принимает решения об авторизации пользователя с указанной текущей записью. В случае успешной авторизации пользователю демонстрируется интерфейс управления устройством (см. рисунок 8а), в противном случае пользовательское соединение сбрасывается и демонстрируется информационное сообщение.

| Center |

|---|

Рисунок 8а - Пример успешного прохождения аутентификации через RADIUS Рисунок 8б - Пример неудачного прохождения аутентификации через RADIUS |

| Anchor | ||||

|---|---|---|---|---|

|

...

| Tip | ||

|---|---|---|

| ||

+sw border

...

Настройка устройства

4.1 Настройки сетевых интерфейсов

...