...

При использовании любого интерфейса управления устройством, можно допустить ошибки в конфигурации и потерять доступ к устройству, отфильтровать трафик пользователей или разорвать беспроводное соединение. Независимо от последствий, будет нарушена доступность информации и велика вероятность, что устройство следует сбросить к заводским настройкам (см. "Восстановление доступа"). Для того, чтобы снизить риск возникновения рассмотренного сценария, рекомендуется использовать отложенную перезагрузку устройства: сохраняется две копии конфигурации - текущая и новая, применяется новая и проверяется доступность интерфейса управления устройством - если управление потеряно, то устройство перезагружается с предыдущей сохранённой конфигурацией, иначе - на устройстве сохраняется новая конфигурация.

Настройка передачи данных

Настройка сетевых протоколов

DHCP

LLDP

SNMP

MINT

+фильтрация ненужногоБеспроводные устройства используются для организации каналов связи с целью передачи данных различных сервисов, поэтому настройка протоколов, отвечающих за обработку передаваемых данных, является важной составляющей стратегии информационной безопасности. По умолчанию устройства Инфинет настроены в режиме коммутации таким образом, чтобы данные между проводным и беспроводным интерфейсами передавались без фильтрации. Такая схема уязвима для большого объёма паразитного трафика, который может привести к нарушению доступности сети. Пример паразитного трафика - широковещательный шторм, причиной которого может быть ошибка в коммутации устройств, либо действия злоумышленника. Мероприятиями по защите сетевой инфраструктуры от атак подобного типа:

Фильтрация трафика: хорошей практикой является разделение физической инфраструктуры на несколько виртуальных локальных сетей с использованием технологии VLAN. Такой метод позволяет ограничить широковещательные домены, а значит уменьшить масштаб от широковещательного шторма. Это потребует настройки фильтрации трафика разных VLAN на устройствах и каналах связи: на беспроводных устройствах рекомендуется разрешить обработку только тех vlan-id, которые должны быть переданы через организованный радиоканал и запретить все остальные.

Протокол STP: протокол покрывающего дерева (STP) предназначен для предотвращения петель на канальном уровне, которые могут быть причиной широковещательного шторма. Кроме того, протокол STP может быть использован для построения схемы автоматического резервирования на канальном уровне в сетях с избыточностью каналов связи.

Режим маршрутизатора: одним из подходов для снижения влияния широковещательного шторма является уменьшение размера широковещательного сегмента за счёт использования технологии маршрутизации. В этом случае данные передаются на основе L3-заголовка, содержащего поле TTL, который исключает циклическую передачу широковещательного трафика.

Настройка сетевых протоколов

Помимо пользовательского трафика, устройства в сети обмениваются служебными данными с использованием различных протоколов, настройка которых важна в контексте информационной безопасности.

DHCP

Устройства Инфинет могут быть настроены в качестве DHCP-клиента, DHCP-сервера и DHCP-ретранслятора. Следует иметь в виду, что протокол DHCP поддерживает не только выделение IP-адреса клиенту, но и передачи множества сетевых настроек с помощью опций.

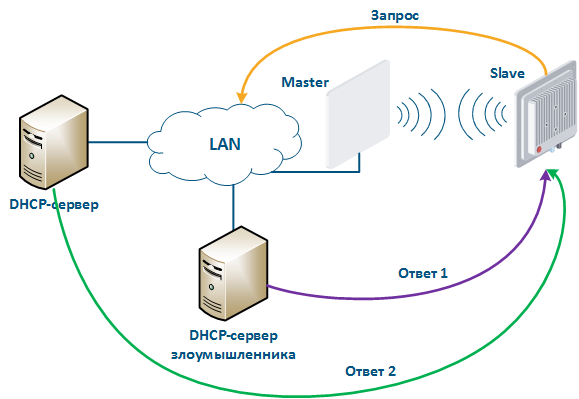

Рассмотрим пример атаки с использованием протокола DHCP (см. рисунок 10): организован канал связи между Master и Slave, на радиоинтерфейсе Slave активирован DHCP-клиент, в локальной сети установлен DHCP-сервер. Кроме того в сети находится сетевое устройство злоумышленника, на котором тоже настроен DHCP-сервер. После установления канала связи Master-Slave, устройство Slave отправляет в сеть широковещательный запрос для получения сетевых настроек от DHCP-сервера. DHCP-серверы, находящиеся в сети, отвечают на запрос от Slave в соответствии с протоколом DHCP. В случае, если Slave получит первым ответ от сервера злоумышленника, то присвоит себе предлагаемый адрес и сетевые настройки, которые переданы в этом запросе. Таким образом, злоумышленник нарушит конфиденциальность информации, получив доступ к трафику, передаваемому устройством Slave.

| Center |

|---|

Рисунок 10 - Пример атаки с использованием протокола DHCP |

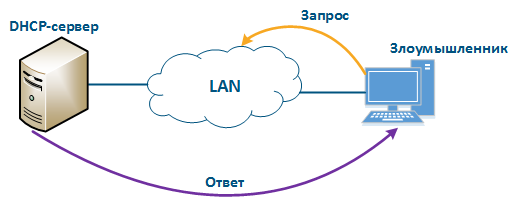

Кроме того, возможна атака, в которой устройство злоумышленника будет выступать в роли DHCP-клиента (см. рисунок 11): в сети установлен DHCP-сервер, функции которого могут быть реализованы на устройствах Инфинет, к сети подключено устройство злоумышленника. В ситуации, когда протокол конфигурация DHCP-сервера не предусматривает средств защиты, злоумышленник сформирует запрос и сервер предоставит устройству сетевые реквизиты. Таким образом, злоумышленник получит доступ к передаваемым по сети данным и будет нарушена конфиденциальность информации.

| Center |

|---|

Рисунок 11 - Пример атаки с использованием протокола DHCP |

Для того, чтобы повысить безопасность использования протокола DHCP рекомендуется реализовать следующие мероприятия:

- Ограничение списка DHCP-серверов: DHCP-клиент позволяет ограничить список серверов, для которых будет формироваться запрос сетевых настроек. В этом случае, DHCP-клиент сформирует запросы для указанных DHCP-серверов, а если они не ответят, то сформирует широковещательный запрос.

- Использование ключа безопасности: при аутентификации клиента может быть использован ключ безопасности. Следует иметь в виду, что данная настройка должна быть выполнена как на DHCP-сервере, так и на DHCP-клиенте.

- Фиксация пары "клиент-адрес": конфигурация DHCP-сервера позволяет зафиксировать за клиентами, выделяемые им IP-адреса. Таким образом можно сформировать белые списки устройств, что затруднит действия злоумышленника для получения сетевых реквизитов.

- Использование DHCP Snooping: использование данной технологии позволяет предотвратить получение сетевых реквизитов от DHCP-сервера злоумышленника. Принцип работы весьма прост: порты локальной сети, за которыми расположен DHCP-сервер помечаются как доверенные, остальные - как ненадёжные. Сообщения от DHCP-серверов, пришедшие на вход ненадёжных портов будут отброшены, что делает невозможным получение устройствами-клиентами сетевых реквизитов от сервера злоумышленника.

- Отключение DHCP на неиспользуемых интерфейсах: необходимо тщательно следить за списком интерфейсов, на которых включена поддержка протокола DHCP. На интерфейсах, которые не используются для передачи данных или на которых используется статическая адресация, необходимо деактивировать поддержку DHCP. Эта рекомендация справедлива как для ролей DHCP-клиента, так и DHCP-сервера.

- Отказ от протокола DHCP: следует понимать, что использование протокола DHCP должно иметь ограниченный характер, т.к.возможны сценарии, в которых рекомендуется использовать статическое распределение адресов. Так, например, статические адреса рекомендуется закреплять за ключевыми сетевыми элементами, в роли которых могут выступать и беспроводные устройства Инфинет. Это позволит избежать проблем при организации систем технического учёта и мониторинга.

ARP

LLDP

ARP (+macf)

SNMP

MINT

| Tip | ||

|---|---|---|

| ||

...

- установка пароля для удалённого выполнения команд в MINT-области

4.4 Общие вопросы

- Применение настроек (через "Проверить" или отложенный рестарт)

Добавить про macf.

+DHCP Snooping+STP

+флуд

+DHCP фиксация адресов

...