...

- Глобальное отключение LLDP: в случае, если использование протокола не предусмотрено технической политикой предприятия, то рекомендуется отключить его работу на устройствах глобально.

- Отключение LLDP на интерфейсах: если использование протокола LLDP необходимо, то следует разрешить его работу только на интерфейсах, к которым подключены элементы сетевой инфраструктуры.

| Center |

|---|

Рисунок 13 - Пример атаки с использованием протокола LLDP |

SNMP

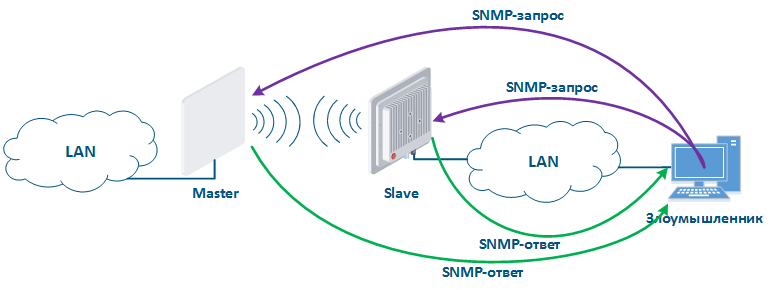

Протокол SNMP был создан как унифицированный протокол для управления сетевыми устройствами. Протокол предусматривает запросы двух типов: GET-запрос для получения значения какого-либо параметра и SET-запрос для установки параметра в указанное значение. Таким образом устройства, на которых реализована поддержка SNMP-клиента, могут работать в режиме чтения (обрабатывать только GET-запросы) и режиме записи (обрабатывать SET- и GET-запросы). Активация SNMP-клиента без конфигурации аспектов безопасности может грозить нарушениями конфиденциальности и целостности информации, т.к. злоумышленник получит доступ к устройству по протоколу SNMP (см. рисунок 14).

Для обеспечения безопасности информации, рекомендуется следовать рекомендациям:

- Использование SNMPv3: существует три версии протокола SNMP, причём SNMPv1 и SNMPv2c не поддерживают аутентификацию и шифрование передаваемых данных. В SNMPv3 реализованы как возможность аутентификации, так и шифрования сообщений, которые рекомендуется настраивать при выборе данной версии протокола SNMP.

- Использование режима чтения: в случае, если не используется режим записи протокола SNMP, то рекомендуется отключить его поддержку. Это снизит возможные последствия от атак злоумышленников.

- Смена настроек по умолчанию: по умолчанию на устройстве создано community с именем "public", которое рекомендуется изменить, независимо от используемой версии протокола SNMP. Для реализации атаки злоумышленника, необходимо, чтобы параметр community в запросах совпадал с параметром настроенном на устройстве.

- Организация списков доступа: устройства Инфинет позволяют создать белые списки доступа для протокола SNMP.

| Center |

|---|

Рисунок 14 - Пример атаки с использованием протокола SNMP |

MINT

+флуд

- использование ключа безопасности в prf-интерфейсе

- установка пароля для удалённого выполнения команд в MINT-области

| Tip | ||

|---|---|---|

| ||

...