...

Получение несанкционированного доступа к интерфейсу управления устройством является важной серьёзной угрозой, которая может повлечь за собой нарушение всех основных свойств информации, поэтому необходимо уделить внимание тщательной проработке мероприятий для обеспечения безопасности по обеспечению безопасности информации и снижения потенциальных рисков.

| Anchor | ||||

|---|---|---|---|---|

|

...

| Warning | ||

|---|---|---|

| ||

По умолчанию в конфигурацию устройств Инфинет добавлен один пользователь с административными параметрами и следующими значениями атрибутов:

|

...

|

...

Поскольку с настройками аутентификации по умолчанию велика вероятность угрозы несанкционированного доступа, |

...

требуется изменить логин и пароль при первоначальной настройке. |

Кроме учётной записи администратора, в В компаниях может быть организовано несколько линий технической поддержки: в такой схеме часть проблем, не требующих изменения конфигурации беспроводных устройств, может быть решена первой линией технической поддержки. Ресурсы квалифицированных сотрудников второй и третьей линий технической поддержки для решения тривиальных задач использованы не будут. Для реализации описанного сценария в конфигурацию устройства может быть добавлена гостевая учётная запись. Пользователь, получивший доступ к интерфейсу управления с использованием гостевой учётной записи, может использовать утилиты и просматривать статистику интерфейсов, но ему запрещено вносить изменения в конфигурацию. Такой подход может быть использован на предприятиях, у которых организовано несколько линий технической поддержки: в такой схеме часть проблем может быть решена первой линией технической поддержки, при этом не будет изменена конфигурация беспроводных устройств и не будут использованы ресурсы квалифицированных сотрудников второй и третьих линий технической поддержки.С точки зрения эксплуатации крупных сетей гораздо удобнее использовать централизованное хранение учётных записей, в сравнении с локальным, рассмотренным выше. Устройства .

При эксплуатации сетей с большим количеством устройств рекомендуется использовать централизованное хранение учётных записей. Это позволяет избежать ошибок при блокировании учётных записей, обеспечить единую парольную политику и иметь единый интерфейс для управления учётными записями. Устройства Инфинет поддерживают работу протокола RADIUS, который предназначен для централизованной аутентификации, авторизации и аккаутинга в сетях. В зависимости от возможностей и масштабов сети, база данных учётных записей для работы RADIUS может быть развёрнута на отдельном устройстве, либо совмещена с другим элементов сети.

| Expand | ||

|---|---|---|

| ||

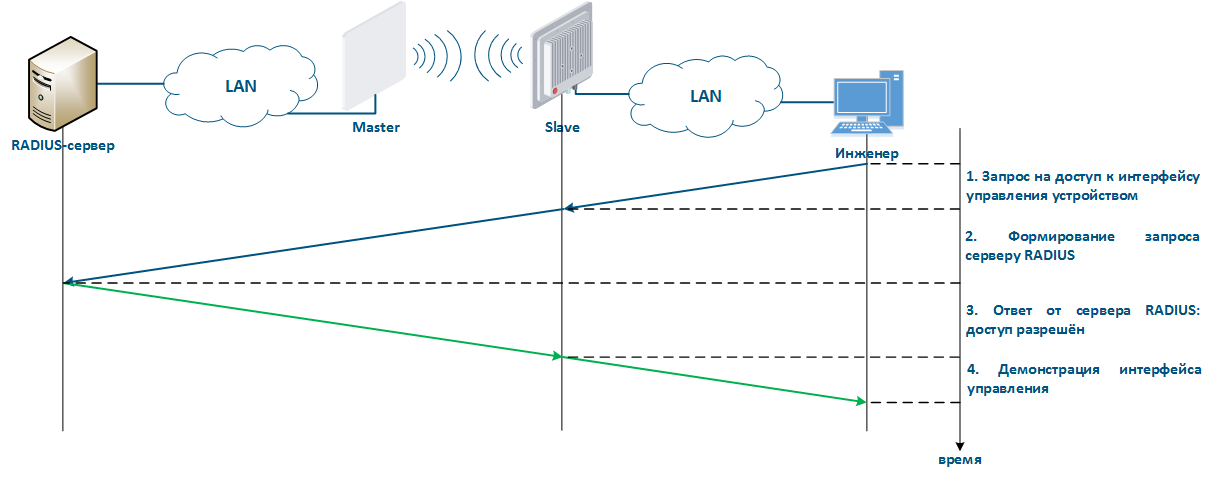

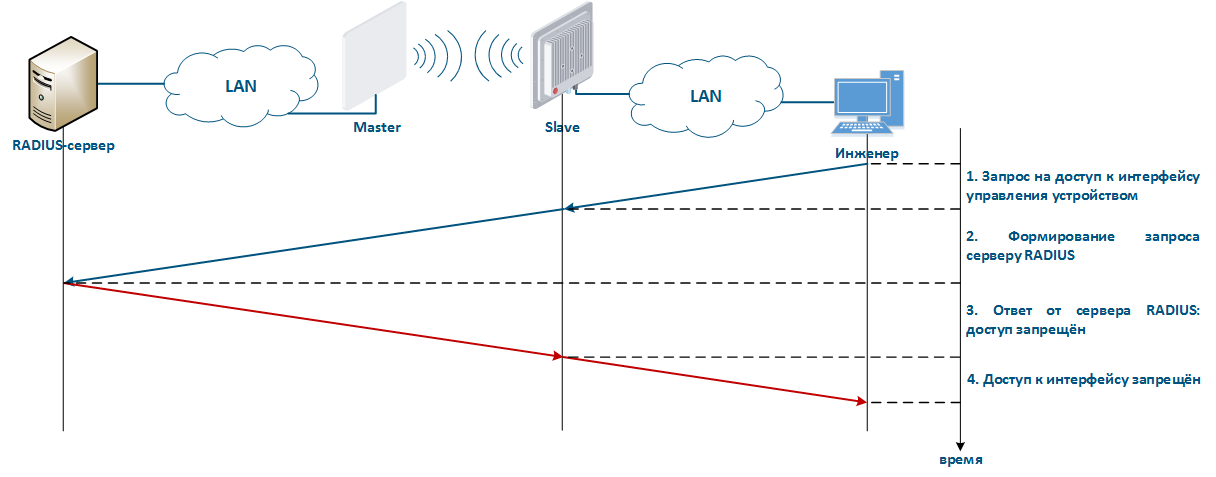

Алгоритм использования RADIUS-сервера выглядит следующим |

...

образом (рис. 8):

|

...

|

...

|

...

|

...

|

...

|

...

|

| Anchor | ||||

|---|---|---|---|---|

|

Конфигурация устройств Инфинет может быть выполнена с помощью графического Web-интерфейса или интерфейса командной строки (CLI). Управление некоторыми функциями устройства возможно только с помощь CLI, однако Web-интерфейс проще в эксплуатации. Выбор интерфейса и связанного с ним протокола управления зависит от технической политики, используемой на предприятии, однако следует иметь в виду, что неиспользуемые протоколы управления рекомендуется отключить. Доступ к тому или иному интерфейсу осуществляется через определённые протоколы, использование которых регламентируется технической политикой предприятия. Неиспользуемые протоколы рекомендуется отключить, тем самым сократив возможности несанкционированного доступа к интерфейсу управления устройством.

Протоколы управления, поддерживаемые устройствами Инфинет, соотносятся с интерфейсами управления следующим образом:

- Web-интерфейс:

- Протокол HTTP: запросы и ответы на них передаются по сети в открытом виде, поэтому злоумышленник, получив доступ к сети, может перехватить информацию.

- Протокол HTTPS: запросы и ответы на них передаются по сети в шифрованном виде, поэтому злоумышленнику, перехватившему данные, потребуются ключи шифрования для обработки информации. При отсутствии особых причин для использования HTTP, предпочтительнее использовать протокол HTTPS.

- Интерфейс CLI-интерфейс:

- Протокол Telnet: управляющие команды и результат их выполнения передаётся в открытом виде, поэтому злоумышленник, получив доступ к сетевой инфраструктуре, может перехватить информацию. Использование протокола Telnet допустимо в случае крайней необходимости, когда отсутствует возможность использования SSH.

- Протокол SSH: управляющие команды и результаты их выполнения передаётся в шифрованном виде. В случае, если злоумышленник получит доступ к сети и сможет их перехватить , то ему потребуются ключи для расшифровки информациислужебные сообщения, то, не имея ключей шифрования, он не сможет их расшифровать.

| Anchor | ||||

|---|---|---|---|---|

|

...

Сетевой интерфейс управления

Интерфейс Сетевой интерфейс управления (mgmt), используемый для доступа к устройству, организован различным способом для устройств семейств Инфинет: на устройствах семейств в разных семействах устройств организован по-разному:

- InfiLINK XG, InfiLINK XG 1000 и Vector 5: выделен внутренний виртуальный интерфейс mgmt для управления устройством, который может быть ассоциирован с IP-адресом

...

- .

- InfiLINK 2x2 и InfiMAN 2x2: IP-адрес может быть ассоциирован с виртуальным или физическим интерфейсами, т.е. в роли сетевого интерфейса управления могут выступать интерфейсы различных типов,

...

- например eth0, svi100. В конфигурацию могут быть добавлены несколько сетевых интерфейсов управления одного или разных типов.

Помимо выбора интерфейса управления, можно управлять обменом данными между интерфейсом управления и другими интерфейсами. Данный механизм позволяет ограничивать доступ к устройству через проводные или беспроводные интерфейсы, в зависимости от сценария использования оборудования.

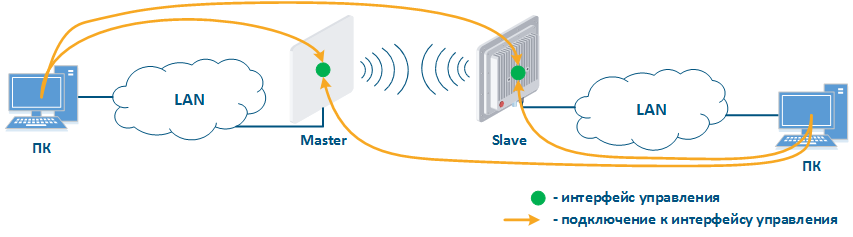

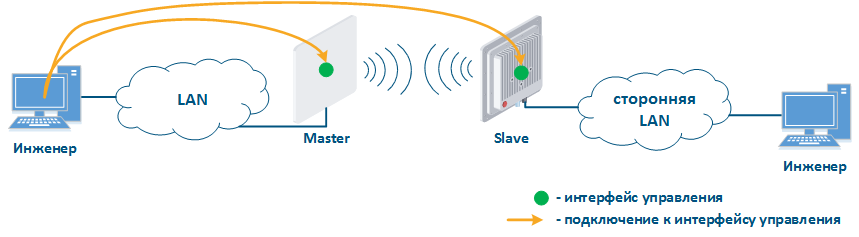

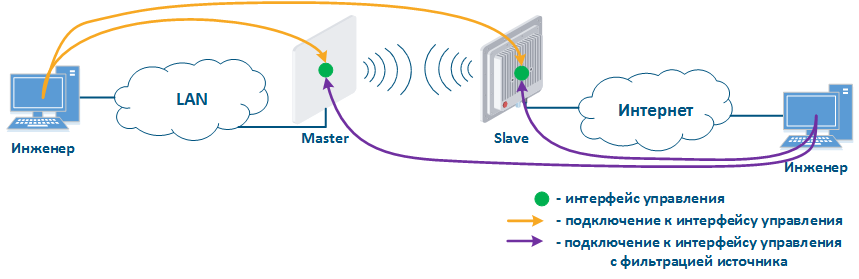

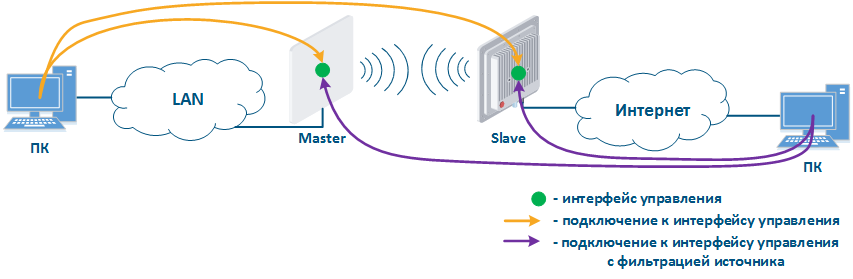

На рис. 1 представлены сценарии использования устройств Инфинет, рассмотрим организацию доступа к сетевому интерфейсу управления устройствами для каждого из сценариев. Для этого дополним схему ПК инженеров, подключенных к разным сетевым сегментам, с помощью которых выполняется управление устройствами (рис. 9а-в):

- Объединение двух сегментов локальной сети: доступ к интерфейсу управления устройств должен быть предоставлен инженерампользователям ПК, подключенным к разным сегментам сети (рис. 9а). Функцию ограничение доступа злоумышленника к сети должны выполнять другие сетевые элементы. Беспроводные устройства находятся во внутренней сети и не контактируют с устройствами внешних сетей напрямую. Функцию обеспечения защиты от несанкционированного доступа должны выполнять сетевые элементы, находящиеся на границе внутренней и внешней сетей.

- Объединение сегментов локальной и сторонней сетей: доступ к интерфейсу управления устройств должен быть предоставлен только инженерупользователю ПК, подключенному к локальному сегменту сети (рис. 9б), т.е. необходимо отключить возможность передачи данных между интерфейсом управления и проводным интерфейсом устройства Slave.

- Объединение сегментов локальной сети и сети Интернетинтернет: доступ к интерфейсу управления устройств должен быть предоставлен инженерупользователю ПК, подключенному к локальному сегменту сети (рис. 9в). Кроме того, доступ может быть настроен доступ для списка инженеровпредоставлен некоторым пользователям ПК, подключенных к сети Интернетинтернет. При этом на пограничных устройствах обязательно должна быть настроена фильтрация входящего трафика, которая будет рассмотрена позже.

| Center |

|---|

Рисунок 9а - Радиоканал, объединяющий два сегмента локальной сети Рисунок 9б - Радиоканал, объединяющий сегменты локальной и сторонней сетей Рисунок 9в - Радиоканал, объединяющий сегменты локальной сети и сети Интернет |

Сформулируем общие принципы, применимые к конфигурации Мы рекомендуем руководствоваться следующими принципами настройки интерфейса управления:

- В качестве интерфейса управления необходимо использовать виртуальный интерфейс, для устройств :

- Устройства семейств InfiLINK XG, InfiLINK XG 1000 и Vector 5

- : сетевой интерфейс управления

- mgmt.

- Устройства семейств InfiLINK 2x2 и InfiMAN 2x2

- : сетевой интерфейс svi, связанный с группой коммутации управляющего трафика.

- Доступ к интерфейсу управления должен быть разрешён только с интерфейсовчерез сетевые интерфейсы, за которыми расположены хосты инженеров, выполняющих конфигурацию, или вспомогательные сервисы предприятия, например NMS ПК инженеров или сервисы, осуществляющие управление устройствами, например, система мониторинга.

- В случае разделения изоляции сетевого трафика по vlanс помощью VLAN, должен быть выделен отдельный vlan VLAN для трафика управления и интерфейс управления , который должен быть ассоциирован с выделенным идентификатором vlanинтерфейсом управления.

| Anchor | ||||

|---|---|---|---|---|

|

Устройства семейств InfiLINK 2x2, InfiMAN 2x2 и Vector 5 позволяют создать белые списки доступа: доступ . В этом случае доступ к интерфейсу управления будет предоставлен только хостамузлам, адреса которых включены в белые списки.

...