...

- отключение световых индикаторов на корпусе устройства повысит его скрытность;

- неиспользуемые порты беспроводных устройств могут быть использованы злоумышленником для получения доступа к сети, поэтому для исключения возможности несанкционированного подключения рекомендуется отключать неиспользуемые сетевые интерфейсы;

- модели устройств, основанные на аппаратной платформе H11, поддерживают функцию PoE-out на порту Eth1. Этим может воспользоваться злоумышленник, непосредственно подключившись к порту устройства и запитав стороннее оборудование. Если функция PoE-out не используется, необходимо убедиться в том, что её поддержка отключена.

Эксплуатация объекта

Оценка контроля Контроль качества монтажных работ выполняется на этапе приёмки объекта в эксплуатацию. Процедура приёмки должна быть построена в соответствии с требованиями к монтажу, описанными в технической политике технической политикой предприятия.

Обеспечение информационной безопасности является непрерывным процессом, требующим контроля и реакции на выявленные и появляющиеся угрозы, поэтому необходимо проводить профилактическое обслуживание объектов связи. В зависимости от требований, закреплённых в компании, и специфики сетевого объекта список профилактических мероприятий может отличаться. Общий набор регулярных работ включает:

- осмотр объекта связи с составлением списка отклонений от начального состояниятребований технической политики;

- приборка на объекте;

- периодическое тестирование резервных систем: для каналов связи - плановые работы с отключением основного канала, для систем электропитания - плановые работы с отключением основного источника (дополнительно, для источников бесперебойного питания, тестирование ёмкости батарей).

...

Снизить риски, связанные с угрозами данного типа, можно следующими способами:

- Централизованное распределение частот: координации предприятий-владельцев беспроводных систем может быть выполнена в законодательном и частном порядках. Устройства Поиск источников помех: устройства семейств InfiLINK 2x2 и InfiMAN 2x2 позволяют получить MAC-адреса систем, работающих в выбранном частотном канале, с помощью утилиты "Radio scanner", что позволяет выявить источник помехи и принять решение о мерах по исключению его влияния на канал связи.

- Ручное сканирование спектра: предварительное радиообследование территории, в которой будет развёрнута система связи, выполненное вручную. Выбор частотного канала системы осуществляется с учётом данных сканирования. Устройства Инфинет позволяют оценить состояние спектра с помощью встроенной утилиты "Спектроанализатор".

- Автоматическое сканирование спектра: радиообследование территории, в которой развёрнута система связи, выполняемое автоматически с заданной периодичностью. Выбор частотного канала системы осуществляется с учётом данных сканирования и может быть автоматически изменён. В устройствах Инфинет реализована поддержка технологии DFS и iDFS (см. Динамический выбор частоты), которые предназначены для сканирования спектра в автоматическом режиме.

...

Снизить влияние сторонней системы связи на используемые частотные каналы поможет функция автоматической регулировки выходной мощности (ATPC). При возникновении помех устройства с активной функцией ATPC увеличат мощность излучения, сохранив производительность канала связи. Кроме того, использование ATPC повысит срок службы устройства за счёт оптимального использования ресурсов излучателя.

Бюджет канала связи, помимо мощности излучения, зависит от используемой модуляционно-кодовой схемы: схемы высших порядков более требовательны к параметрам канала связи, поэтому их использование невозможно при низком уровне сигнала и высоком уровне помех. Таким образом, выбор модуляционно-кодовой схемы является компромиссом между производительностью и надёжностью канала связи. Использование функции автоматического контроля скорости передачи данных (AMC) позволяет выбирать модуляционно-кодовую схему в соответствии с текущими параметрами радиоканала и менять её в соответствии с обстановкой в эфире. Это позволяет повысить надёжность и доступность информации, сохраняя работоспособность канала связи даже в условиях сильных помех.

...

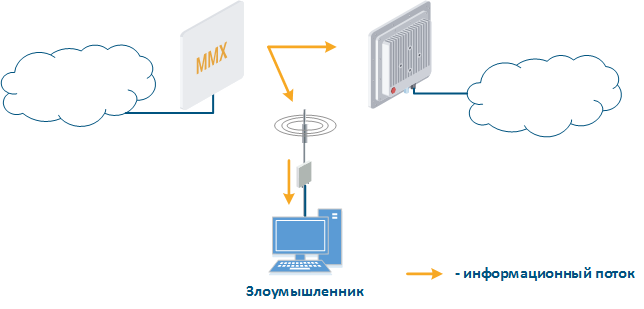

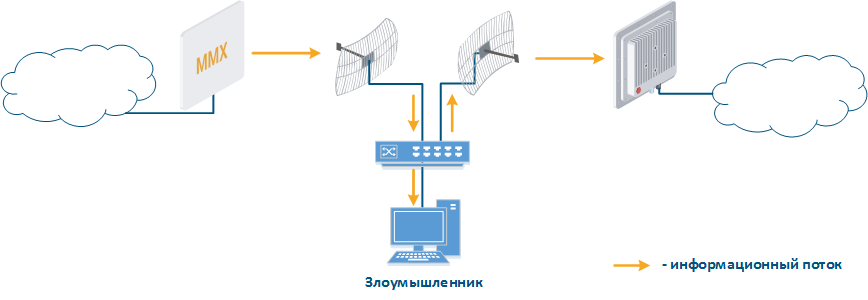

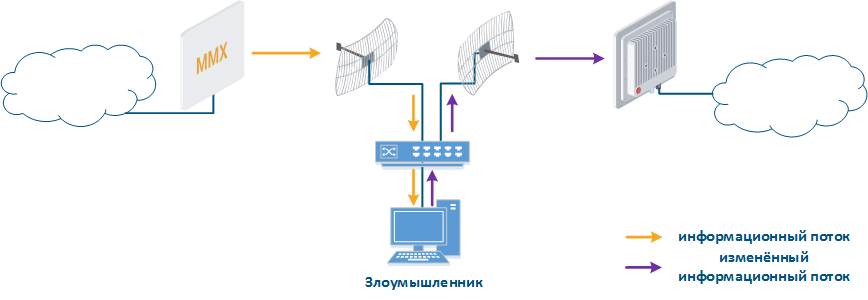

Популярными сценариями нарушения конфиденциальности и целостности информации в радиоканале являются атаки типа "человек посередине" (MiTM MITM - Man in The Middle). Рассмотрим примеры атак такого типа:

...

| Center |

|---|

Рисунок 5а - Перехват данных Рисунок 5б - Ретрансляция данных Рисунок 5в - Подмена данных |

Наравне с атаками MiTM MITM возможны сценарии получения несанкционированного доступа к ресурсам через подключение к радиосети. Рассмотрим примеры атак такого типа:

...

- Фильтрация трафика: хорошей практикой является разделение физической инфраструктуры на несколько виртуальных локальных сетей с использованием технологии VLAN. Такой метод позволяет ограничить широковещательные домены, а значит уменьшить влияние широковещательного шторма. Это потребует настройки фильтрации трафика разных VLAN на устройствах: на беспроводных устройствах рекомендуется разрешить обработку только тех меток VLAN, которые действительно должны быть переданы через организованный радиоканал и запретить все остальные.

- Протокол STP: протокол покрывающего дерева (Spanning Tree Protocol) предназначен для предотвращения петель на канальном уровне, которые могут быть причиной широковещательного шторма. Кроме того, протокол STP может быть использован для построения схемы автоматического резервирования на канальном уровне в сетях с избыточностью каналов связи.

- Режим маршрутизатора: одним из подходов для к снижения влияния широковещательного шторма является уменьшение размера широковещательного сегмента за счёт использования технологии маршрутизации. Маршрутизатор является устройством, разделяющим широковещательные домены, т.е. широковещательный шторм, возникший в одном домене не повлияет на работу устройств в другом. Кроме того, маршрутизация подразумевает передачу пакетов на основе заголовка IP, включающего в себя поле TTL, которое исключает циклическое прохождение пакетов по сети.

...

- Ограничение DHCP-клиентом списка DHCP-серверов: DHCP-клиент позволяет ограничить список серверов, для которых будет формироваться запрос сетевых настроек. В этом случае, DHCP-клиент сформирует запросы для указанных DHCP-серверов, а если они не ответят, то сформирует широковещательный запрос.

- Использование ключа безопасности: при аутентификации клиента может быть использован ключ безопасности. Следует иметь в виду, что данная настройка должна быть выполнена как на DHCP-сервере, так и на DHCP-клиенте.

- Фиксация пары "клиент-адрес" в конфигурации DHCP-сервера: конфигурация DHCP-сервера позволяет зафиксировать за клиентами, выделяемые им IP-адреса. Таким образом можно сформировать белые списки устройств, что затруднит действия злоумышленника для получения сетевых реквизитов.

- Использование DHCP Snooping: использование данной технологии позволяет предотвратить получение сетевых реквизитов от DHCP-сервера злоумышленника. Принцип работы весьма прост: порты устройств домена Ethernet, за которыми расположен DHCP-сервер, помечаются как доверенные, остальные - как ненадёжные. Сообщения от DHCP-серверов, пришедшие на вход ненадёжных портов будут отброшены, что делает невозможным получение устройствами-клиентами сетевых реквизитов от сервера злоумышленника.

- Отключение DHCP на неиспользуемых интерфейсах: необходимо тщательно следить за списком интерфейсов, на которых включена поддержка протокола DHCP. На интерфейсах, которые не используются для передачи данных или на которых используется статическая адресация, необходимо деактивировать поддержку DHCP. Эта рекомендация справедлива как для DHCP-клиента, так и DHCP-сервера.

- Отказ от протокола DHCP: следует понимать, что использование протокола DHCP должно иметь ограниченный характер, т.к. возможны сценарии, в которых рекомендуется использовать статическое назначение сетевых реквизитов на соответствующие интерфейсы. Так, например, статические адреса рекомендуется назначать ключевыми сетевыми элементамиключевым сетевым элементам, в роли которых могут выступать и беспроводные устройства Инфинет. Это позволит избежать проблем при организации систем технического учёта и мониторинга.

...

Инфраструктурная безопасность - это важнейший раздел информационной безопасности, которому не всегда уделяется должное внимание. Состав инфраструктуры зависит от технической политики предприятия. Часто на сети выделяются устройства, которые выполняют функции мониторинга, В сети должны быть реализованы средства журналирования, мониторинга и технического учёта (ТУ) и хранения истории. Эти функции могут быть реализованы . Эта функциональность может быть реализована в одном или нескольких устройствах.

...