...

For more information about signals frequency characteristics proceed to the online course "Wireless Networking Fundamentals".

| Center |

|---|

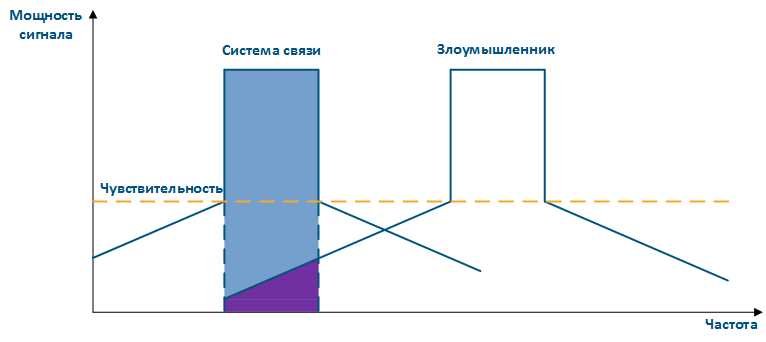

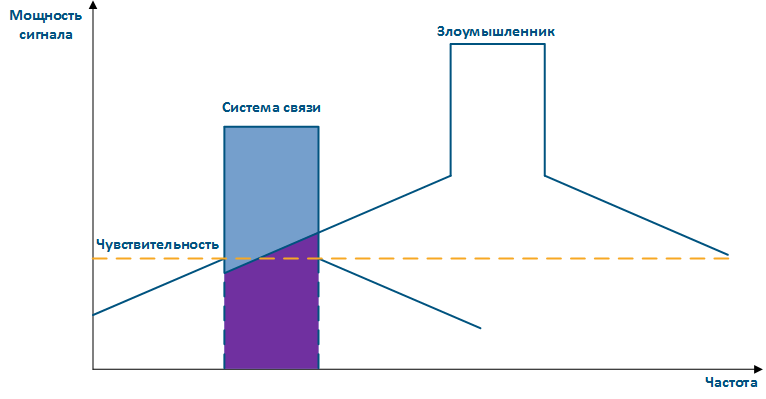

Рисунок 4а -Пример влияния соседнего частотного канала на систему связи Figure 4a - An example of an adjacent frequency channel influence on a communication system Рисунок 4б - Пример влияния соседнего частотного канала на систему связи |

Настройки аутентификации

Популярными сценариями нарушения конфиденциальности и целостности информации в радиоканале являются атаки типа "человек посередине" (MITM - Man in The Middle). Рассмотрим примеры атак такого типа:

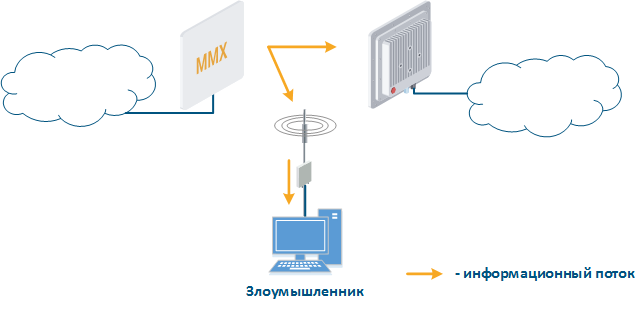

- Перехват данных (рис. 5а): в зоне покрытия системы связи злоумышленник устанавливает устройство, принимающее все передаваемые сигналы. Все беспроводные системы используют общую среду передачи данных, поэтому устройства принимают данные независимо от того, указаны ли они в качестве адресата. Далее устройство обрабатывает кадр на канальном уровне, если является его получателем, или отбрасывает, если не является. Злоумышленник может прикинуться одним из адресатов и получить доступ ко всем сообщениям, наравне с легальным адресатом.

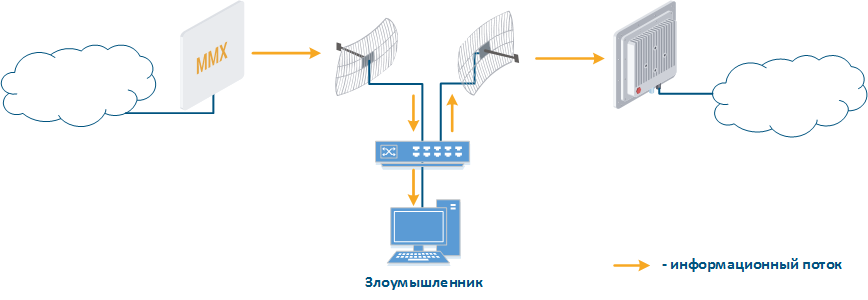

- Ретрансляция данных (рис. 5б): частный случай сценария "Перехват данных", в котором злоумышленник использует ретранслятор вместо пассивного приёмника. Такой вариант атаки, например, применим для каналов "точка-точка" с узкой диаграммой направленности, для которых не подходит схема из сценария "Перехват данных".

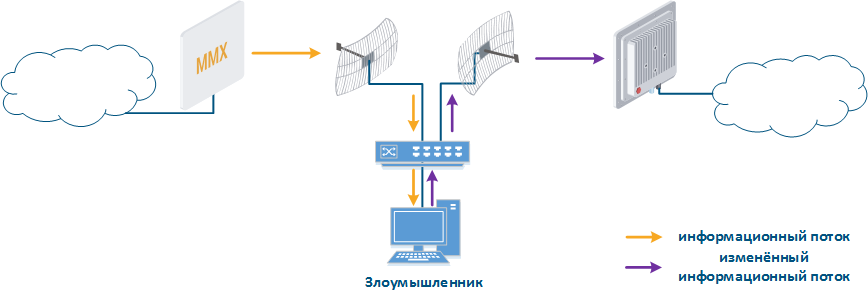

- Подмена данных (рис. 5в): частный случай сценария "Ретрансляция данных", в котором злоумышленник подменяет данные при ретрансляции. В таком сценарии, помимо нарушения конфиденциальности, нарушается целостность данных.

| Center |

|---|

Рисунок 5а - Перехват данных Рисунок 5б - Ретрансляция данных Рисунок 5в - Подмена данных |

Наравне с атаками MITM возможны сценарии получения несанкционированного доступа к ресурсам через подключение к радиосети. Рассмотрим примеры атак такого типа:

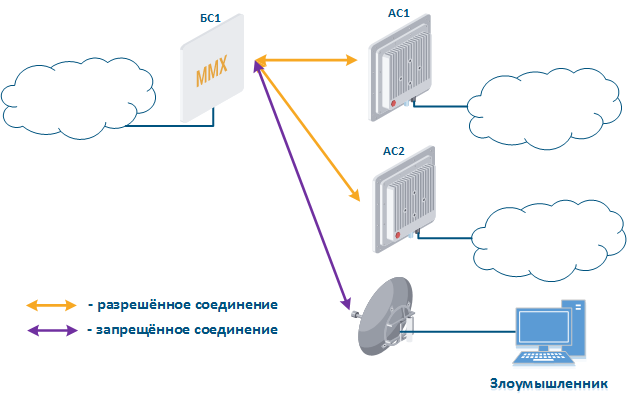

- Подключение злоумышленника к сети предприятия (рис. 6): злоумышленник, имеющий абонентское устройство, может установить его в зоне действия базовой станции. После установки канала связи с сектором базовой станции, злоумышленник может получить доступ к сети предприятия и реализовать атаки, направленные на нарушение целостности, доступности и конфиденциальности. Злоумышленник сможет установить канал связи с сектором базовой станции только при условии использования беспроводного устройства Инфинет.

| Center |

|---|

Рисунок 6 - Подключение злоумышленника к сети предприятия |

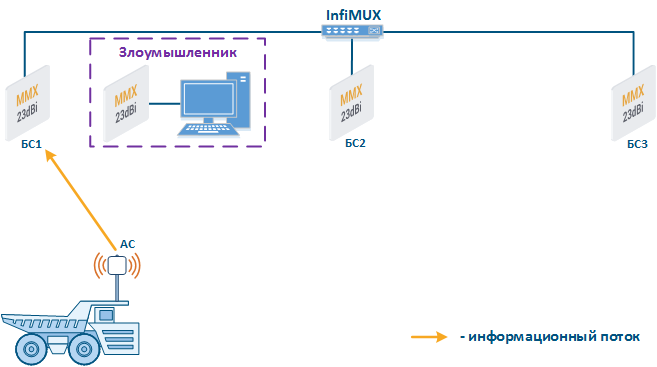

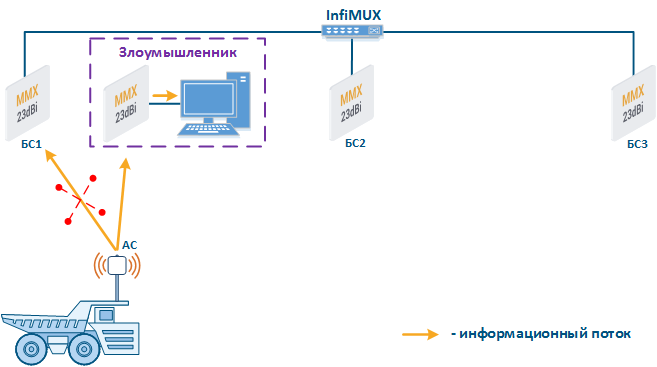

- Подмена сектора базовой станции (рис. 7а,б): злоумышленник устанавливает сектор базовой станции, к которой подключается абонентская станция. После подключения злоумышленник получает несанкционированный доступ к данным, источником которым является абонентская станция, и сегменту сети за абонентской станцией. Рассмотрим пример реализации такой атаки в сценариях с организацией связи для подвижных объектов (см. Организация связи с подвижными объектами). Между АС и БС1 организован радиоканал (рис. 7а), при этом АС установлена на движущемся объекте, поэтому при отдалении от БС1, АС разрывает канал связи и начинает поиск сектора базовой станции, с которым можно установить соединение (рис. 7б). Злоумышленник установил сектор базовой станции на пути следования АС, между БС1 и БС2, поэтому после отключения от БС1, АС устанавливает связь с сектором злоумышленника. Реализация атаки такого типа возможна только в случае пренебрежения настройками безопасности.

...

Рисунок 7а - Подключение абонентской станции к сектору базовой станции предприятия

Рисунок 7б - Подключение абонентской станции к сектору базовой станции злоумышленника

Устройства Инфинет используют собственный формат радиокадров, что делает невозможным организацию канала связи между устройствами, работающими по стандартам семейства 802.11, и устройствами Инфинет. Это усложняет реализацию планов злоумышленника, т.к. он будет вынужден использовать устройства Инфинет.

Для противодействия атакам рассмотренного типа должны применяться следующие инструменты:

- Идентификатор канала связи: всегда меняйте значение параметра, установленное по умолчанию, на уникальное.

- Ключ безопасности: устройства смогут установить канал связи, только если у них совпадают идентификатор канала и ключ безопасности, т.е. для снижения вероятности организации канала связи с устройством злоумышленника, на обоих устройствах должны быть установлены ключи безопасности.

- Режим авторизации: устройства семейств InfiLINK 2x2 и InfiMAN 2x2 поддерживают настройку режима авторизации при установлении беспроводного канала связи. К методам, позволяющим ограничить список устройств, с которыми разрешена установка канала связи, можно отнести "статический" и "remote". При статическом методе авторизации указывается список MAC-адресов устройств, с которыми может быть установлен беспроводной канал связи (белый список), либо список адресов, с которыми запрещено устанавливать канал связи (чёрный список). Метод "remote" позволяет централизованно хранить MAC-адреса для белых или чёрных списков и выполнять соответствующие запросы при попытках установления радиоканала. Использование одного из описанных методов авторизации значительно усложнит неавторизованное подключение злоумышленника к сети, т.к. MAC-адрес его устройства будет отсутствовать в списке разрешённых.

- Число каналов связи: на секторе базовой станции может быть установлено пороговое значение числа абонентских станций, которые могут быть подключены к сектору. Рекомендуется установить значение на уровне фактического количества абонентских станций.

- Скрэмблирование: обратимый процесс перераспределения битов данных в соответствии с заданным алгоритмом с целью выравнивания частотного спектра сигнала. Побочным эффектом скрэмблирования является сложность расшифровки перехваченных данных, т.к. злоумышленник должен обладать используемым алгоритмом дескрэмблирования для восстановления исходной последовательности битов. Операции скрэмблирования/дескремблирования потребуют аппаратных ресурсов, поэтому использование данной опции рекомендуется в случаях невысокой аппаратной загрузки устройств.

- Частотная сетка: диапазон поддерживаемых радиомодулем частот может быть осознанно ограничен с помощью частотной сетки на устройствах всех семейств Инфинет. Данное ограничение сужает список частот, которые могут быть установлены в качестве центральной. Инструмент настройки частотной сетки предназначен для сужения списка разрешённых к использованию частот и его дополнительным эффектом является повышение уровня защищённости устройства от выбора случайного частотного канала в качестве рабочего. Если в конфигурации устройства установлен автоматический выбор центральной частоты, то она будет выбрана в соответствии с частотной сеткой. Кроме того, центральная частота может быть установлена вручную: на устройствах с ролью "Ведущий" центральная частота устанавливается явно, на устройствах с ролью "Ведомый", в зависимости от семейства, либо явно, либо с помощью одного или нескольких радиопрофилей. Если на абонентской станции используется несколько радиопрофилей (см. Организация связи с подвижными объектами), то при подключении к сектору базовой станции будет осуществляться перебор профилей до момента успешного подключения.

- Функция Global: в сценариях организации связи для подвижных объектов опция Global используется для подключения абонентской станции к секторам базовых станций, имеющих связность с ядром сети (см. Организация связи с подвижными объектами). Этот подход может применяться для блокировки подключений абонентских станций к секторам базовых станций, установленными злоумышленниками (рис. 7б): поскольку базовая станция злоумышленника не подключена к ядру сети, то абонентская станция в процессе роуминга будет игнорировать устройство злоумышленника.

| Tip | ||

|---|---|---|

| ||

| Expand | | |

| ||

| Center | Мероприятие | InfiLINK 2x2 и InfiMAN 2x2 | InfiLINK XG и InfiLINK XG 1000 | Vector

Authentication Settings

Popular scenarios of the information confidentiality and integrity violation in a radio channel are attacks of the Man in The Middle type (MITM). Let's look at the examples of such attack:

- Data interception (Figure 5a): the attacker installs a device that receives all transmitted signals in the communication system coverage area. All wireless systems use a common data transmission medium, so devices receive data even if they are not specified as a recipients. Further, the device processes the frame at the L2 layer, if it is its recipient, or discards it if it is not. An attacker can pretend to be the recipient and gain an access to all messages, along with a legal addressee.

- Data relay (Figure. 5b): a specific case of the "Data interception" scenario in which an attacker uses a relay instead of a passive receiver. Such an attack option is applicable for example for point-to-point links with a narrow radiation pattern, where the Data Interception scenario is not suitable.

- Data spoofing (Figure 5c): a specific case of the "Data relay", in which the attacker changes data during relay. In such a scenario, not only confidentiality is violated but data integrity.

| Center |

|---|

Figure 5a - Data interception Figure 5b - Data relay Figure 5c - Data spoofing |

Also scenarios of obtaining unauthorized access to resources through a connection to a radio network are possible. Let's look at the examples of such attack:

- Connection to an enterprise network (Figure 6): an attacker with a subscriber device can install it in the base station coverage area. After establishing a link with the base station sector, an attacker can gain access to the enterprise network and implement attacks aimed at integrity, availability and confidentiality violation. An attacker will be able to establish a link with a base station sector only if the Infinet wireless device is used.

| Center |

|---|

Figure 6 - Connection to an enterprise network |

- Base station sector substitution (Figure 7a-b): an attacker installs a base station sector to which a subscriber station connects. After that the attacker gains unauthorized access to the data originating from the subscriber station and to the network segment behind the subscriber station. Let's look at the example of such attack in scenarios with the mobile objects (see Connectivity with mobile objects). The radio link is established between BS1 and CPE (Figure 7a), the CPE is inttalled on the mobile object and breaks the connection while moving from BS1 and starts to look for a new base station sector to set a connection (Figure 7b). An attacker set a base station sector along the CPE route, between BS1 and BS2, therefore, after disconnecting from BS1, the CPE establishes a connection with the attacker's sector. This attack type implementation is possible only in case of the security settings disregarding.

| Center |

|---|

Figure 7a - Connection of the CPE station to the enterprise base station sector Figure 7b - Connection of the CPE station to the attacker base station sector |

Infinet devices use their own radio frame format, it makes impossible to organize a communication between devices operating according to the 802.11 family standards and Infinet devices. This complicates the attacker's plans, as he will be forced to use Infinet devices.

To counter such attacks, the following options should be used:

- Link ID: always change the default value to unique.

- Security key: devices can establish a connection only if they have the same link ID and security key, i.e. to reduce the likelihood of organizing a link with an attacker device, security keys must be installed on both devices.

- Authentication Mode: InfiLINK 2x2 and InfiMAN 2x2 family devices support authentication mode settings when establishing a wireless link. "Static" and "remote" modes can limit the list of devices with which the link installation is allowed. The static mode allows to set a list of devices MAC addresses with which connection can be established (white list), or a list of addresses with which connection establishment is forbidden (black list). The remote method allows to store MAC addresses for whitelists or blacklists centrally and perform appropriate requests when trying to establish a connection. Using one of the described authorization methods will significantly complicate an unauthorized connection of an attacker to the network.

- Max links: sets maximum allowed number of connected CPEs. It is recommended to set the value of the actual subscriber stations number.

- Scrambling: reversible process of redistributing data bits in accordance with a given algorithm in order to equalize the frequency spectrum of the signal. Scrambling also make difficult to decrypt the intercepted data, because the attacker must have the descrambling algorithm used to recover the original bit sequence. Scrambling/descrambling operations will require hardware resources, therefore is recommended to use this option in cases of low hardware load.

- Frequency grid: the frequencies range supported by the radio module can be deliberately limited using the frequency grid on all Infinet devices. This restriction narrows down the list of frequencies that can be set as central. The frequency grid additional effect is to increase the level of the device protection from choosing a random frequency channel as a operational. If the automatic center frequency selection is set, then the device will select it in accordance with the grid. The center frequency can be set manually: on Master devices, the center frequency is set strictly, on Slave devices, depending on the family, either strictly or using one or more radio profiles. If a subscriber station uses several radio profiles (see Connectivity with mobile objects), then while connecting to the base station sector, profiles will be sorted until a successful connection.

- Global function: in scenarios with mobile objects, the Global option is used to connect a subscriber station to base stations sectors that are connected to the network core (see Connectivity with mobile objects). This approach can be used to block the CPE connections to base stations sectors installed by attackers (Figure 7b): since the attacker's base station is not connected to the network core, the subscriber station will ignore the attacker device during roaming.

| Anchor | ||||

|---|---|---|---|---|

|

...

Device management

Получение несанкционированного доступа к интерфейсу управления устройством является серьёзной угрозой, которая может повлечь за собой нарушение всех основных свойств информации, поэтому необходимо уделить внимание тщательной проработке мероприятий по обеспечению безопасности информации и снижения потенциальных рисков.

...