...

Table of content

| Table of Contents | ||

|---|---|---|

|

Введение

Появление информационных технологий изменило сферы жизни человека, сделав информацию одним из самых ценных ресурсов. Наряду с другими ресурсами, информация представляет ценность для владельца и может стать причиной споров и конфликтов. Именно поэтому, одним из вопросов, связанных с информацией, является обеспечение её безопасности. Развитие информационных систем и накопление больших объёмов данных привело к необходимости комплексного подхода к обеспечению безопасности технических систем.

Документ описывает средства обеспечения информационной безопасности в сетях, построенных с использованием устройств Инфинет. Возможности их применения зависят от семейства беспроводных устройств, поэтому в конце каждого из разделов документа вы найдёте ссылки на техническую документацию для каждого из описываемых средств.

Терминология

- Информация - сведения об окружающем мире и протекающих в нём процессах, воспринимаемые человеком или специальным устройством.

- Информационная безопасность (ИБ) - защищённость информации и инфраструктурных составляющих от воздействий, которые могут нанести ущерб субъектам информационных отношений.

- Техническая политика предприятия - совокупность технических решений, обязательных для применения в технических системах предприятия. Техническая политика включает в себя требования к монтажу, эксплуатации и конфигурации устройств. Необходимо выполнять периодическую актуализацию документа и контролировать его выполнение.

- Угроза - потенциальная возможность нарушения информационной безопасности.

- Атака - попытка реализации угрозы. Атака может быть как злонамеренной, так и нет.

- Злоумышленник - лицо или группа лиц, производящие атаку.

- Эшелон - преграда на пути атаки, реализованная в рамках политики ИБ.

- Риск - вероятность наступления той или иной угрозы.

- Зона ответственности - сегмент сети, за эффективное функционирование которого отвечает определённый субъект. В качестве субъекта может выступать как конкретный человек, так и организация.

- Внутренний сегмент сети - сегмент сети, находящийся в зоне ответственности нашей организации.

- Внешний сегмент сети - сегмент сети, находящийся в зоне ответственности сторонней организации или клиента. Поскольку внешний сегмент сети находится под управлением сторонней организации, поэтому стык внутреннего и внешнего сегментов сетей является источником угроз ИБ.

Характеристики информации

В информационной системе должны быть применены меры обеспечения безопасности информации в соответствии с политикой ИБ, действующей в компании. Политика ИБ должна включать в себя подходы к обеспечению следующих свойств информации:

...

Introduction

The information technology evolution has changed a human life in all spheres, making an information one of the most valuable resources. Same as other resources, information is valuable to its owner and can cause disputes and conflicts. That's why, to ensure information security is one of the important issues. The information systems development and the large amounts of data accumulation made necessary an integrated approach to ensuring the technical systems security.

The document describes information security tools in networks built using Infinet devices. Each wireless devices family has its own capabilities of application security tools, so at the end of a document section you will find links to technical documentation for each of the described tools.

Terminology

- Information - knowledges about the world and the processes in it, perceived by a person or a special device.

- Information Security (IS) - the security of information and infrastructure components from influences that may harm the subjects of information relations.

- Technical company policy - a set of technical solutions required for use in the company technical systems. Technical policy includes requirements for installation, operation and configuration of devices. It is necessary to carry out periodical updates of the document and check its implementation.

- Threat - potential violation of information security.

- Attack - attempt to realize a threat. An attack can be either malicious or not.

- Intruder - a person or group of people making an attack.

- Echelon - a subject for attack preventing, implemented as a part of an information security policy.

- Risk - the likelihood of a specific threat.

- Responsibility area - a network segment which has a certain subject responsible for its effective functioning. A subject can be either a specific person or an organization.

- Internal network segment - a network segment that is in the responsibility area of our organization.

- External network segment - a network segment that is under the responsibility of a third-party organization or client. Since the external network segment is managed by a third-party organization, the crossing of the internal and external network segments is a source of threats.

Information Characteristics

Information security measures should be applied in accordance with the company IS policy. IS policy should take into account the following information characteristics:

- Accessibility - the ability to access information in an acceptable time.

- Integrity - relevance and consistency of information.

- Confidentiality - the impossibility of obtaining unauthorized access to information.

Политика информационной безопасности должна предусматривать меры по обеспечению каждого из базовых свойств информации. Нарушение описанных свойств информации ведёт к издержкам, которые могут носить финансовый, репутационный и др. характер. Следует помнить, что реализация политики ИБ является бесконечным процессом, требующим периодического пересмотра мер и контроля за их выполнением.

Организация ИБ должна иметь многоуровневый характер и не ограничиваться только техническими решениями. Помимо технических должны быть предусмотрены законодательные, административные и процедурные меры.

Сценарии использования оборудования Инфинет

Меры по обеспечению ИБ обусловлены не только семейством применяемых устройств Инфинет, но и сценарием их использования (рис. 1а-г). Мы рассмотрим несколько сценариев, в которых беспроводные устройства объединяют сегменты сети, относящиеся к разным зонам ответственности, каждый из которых характеризуется определённым набором угроз:

...

- управление устройством извне должно быть ограничено с помощью "белых" списков;

- работа служебных сетевых протоколов должна быть ограничена внутренним сегментом сети;

- на стыке зон ответственности должен быть организован эшелон безопасности для защиты внутреннего сегмента от вредоносного трафика.

Объединение внутренних сегментов сети

Сценарий объединения двух сегментов сети, находящихся в одной зоне ответственности, является простейшим (рис. 1а). Устройства играют роль моста, следовательно, являются простым соединителем в структуре LAN. поэтому основные средства обеспечения защиты информации размещаются на границах левого и правого сегментов.

| Center |

|---|

Рисунок 1а - Радиоканал, объединяющий два внутренних сегмента |

| Anchor | ||||

|---|---|---|---|---|

|

В сценарии объединения двух сетей, находящихся в разных зонах ответственности, функции информационной безопасности возложены на радиоустройство, расположенное на стыке двух сегментов. Частным случаем внешнего сегмента сети является сеть клиента, которому предоставляется услуга передачи данных. В таких сценариях должна быть обеспечена фильтрация как входящего, так и исходящего трафика.

| Center |

|---|

Рисунок 1б - Радиоканал, объединяющий внутренний и внешний сегменты Рисунок 1в - Радиоканал, объединяющий внутренний и внешний сегменты |

Объединение внутреннего сегмента сети и сети интернет

Сценарий с нахождением беспроводного устройства на стыке внутреннего сегмента сети и сети интернет является частным случаем сценария, рассмотренного выше. Отличием является отсутствие эшелонов безопасности устройства со стороны подключения к сети Интернет, что является причиной большого количества рисков.

| Center |

|---|

Рисунок 1г - Радиоканал, объединяющий внутренний сегмент сети и сеть интернет |

Таблица применимости средств обеспечения ИБ в различных сценариях

Обеспечение ИБ достигается выполнением мероприятий, описанных в разделах и подразделах ИБ:

| Center | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

| Anchor | ||||

|---|---|---|---|---|

|

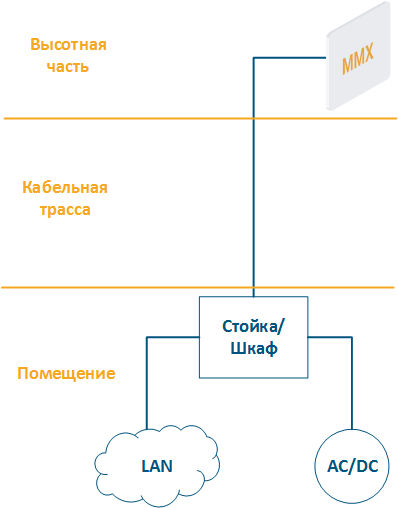

Физический уровень является фундаментом информационной безопасности, поэтому обеспечение физической безопасности устройств является приоритетной задачей при реализации технической политики предприятия. Обеспечение физической безопасности подразумевает комплексный подход и включает несколько компонентов:

...

| Center |

|---|

Рисунок 2 - Структурная схема объекта связи |

Выбор площадки для установки оборудования

Площадка для размещения оборудования должна отвечать требованиям технической политики предприятия и предусматривать развитие объекта связи. При выборе площадки следует обратить внимание на следующие аспекты:

- Доступ на объект является важным фактором, влияющим на время восстановления связи и удобство обслуживания оборудования на объекте. Доступ на объект должен быть ограничен по времени и по спискам сотрудников. Списки доступа должны поддерживаться в актуальном состоянии. Отсутствие актуальных списков доступа может быть использовано, например, уволенным сотрудником, имя которого не было своевременно исключено из этих списков. Также следует обращать внимание на наличие охраны и замков в местах размещения оборудования для предотвращения несанкционированного доступа.

- Наличие выделенного помещения. Оборудования передачи данных и точки подключения к инфраструктуре рекомендуется размещать в выделенном помещении, закрытом от воздействия внешних факторов. Например, это может быть помещение с отдельным входом и доступом отдельных сотрудников предприятия или машинный зал, в котором размещается оборудование сторонних компаний.

- Кабельная трасса. Площадка должна отвечать требованиям по прокладке кабельной трассы и доступу к ней на этапе эксплуатации. Соблюдение общих требований при прокладке кабелей является важным фактором снижения рисков, связанных с нарушением доступности каналов связи, которое может быть вызвано повреждением кабеля или ошибками подключения.

- Электропитание. На площадке должна присутствовать возможность подключения к сети стабильного электропитания (ЭП). В соответствии с технической политикой предприятия, может быть организована резервная линия ЭП или система бесперебойного обеспечения электричеством. Источники тока должны быть независимыми, т.е. должны отсутствовать единые точки отказа. Для систем резервного ЭП рекомендуется реализовывать схемы автоматического переключения между источниками, что позволит избежать перерыва связи при отказе основного источника ЭП.

- Заземление. Корректное заземление позволяет существенно снизить вероятность выхода беспроводных устройств из строя в случае электромагнитных наводок или удара молнии.

- Климатические системы. Надёжная работа сетевого оборудования зависит от внешних условий эксплуатации: устройство гарантированно функционирует в установленном диапазоне значений температуры, давления и влажности. Влияние среды носит случайный характер, поэтому, для поддержания стабильной работы, заданный диапазон климатических условий должен быть создан искусственно, для чего на объекте рекомендуется установить кондиционер и обогреватель с возможностью их автоматического включения/отключения. Применение климатических систем в высотной части невозможно, поэтому для надёжной работы в суровых условиях рекомендуется использовать устройства семейств InfiLINK 2x2 / InfiMAN 2x2 с расширенным температурным диапазоном. Такие устройства снабжены встроенным обогревателем, который включается при снижении температуры окружающей среды ниже установленного порога.

- Каналы связи. Сетевая доступность объекта может быть увеличена за счёт организации резервных каналов связи. Каналы связи должны быть независимыми, т.е. не иметь единых точек отказа, например, в качестве основного может использовать проводной канал связи, а в качестве резервного - беспроводной. Схемы организации отказоустойчивых схем автоматического резервирования и агрегации каналов связи с использованием устройств Инфинет представлены в статье "Агрегация каналов, балансировка и резервирование". В сценариях с подвижными объектами используется другая схема резервирования канала связи, представленная в статье "Организация связи с подвижными объектами".

Организация вспомогательной инфраструктуры объекта

Важным фактором при выборе площадки является возможность установки элементов вспомогательной инфраструктуры, которая позволит повысить доступность системы связи. Примерами вспомогательной инфраструктуры являются системы видеонаблюдения и сигнализации. Сигнализация позволит оперативно зафиксировать несанкционированный доступ на объект, а система видеонаблюдения будет полезна в расследовании инцидентов.

Монтаж оборудования

При выполнении монтажных работ на площадке следует руководствоваться общими требованиями и технической политикой предприятия. Некачественно выполненные монтажные работы могут стать причиной нарушения доступности всего сетевого объекта, восстановление которой может потребовать больших временных и финансовых ресурсов.

...

- отключение световых индикаторов на корпусе устройства повысит его скрытность;

- неиспользуемые порты беспроводных устройств могут быть использованы злоумышленником для получения доступа к сети, поэтому для исключения возможности несанкционированного подключения рекомендуется отключать неиспользуемые сетевые интерфейсы;

- модели устройств, основанные на аппаратной платформе H11, поддерживают функцию PoE-out на порту Eth1. Этим может воспользоваться злоумышленник, непосредственно подключившись к порту устройства и запитав стороннее оборудование. Если функция PoE-out не используется, необходимо убедиться в том, что её поддержка отключена.

Эксплуатация объекта

Контроль качества монтажных работ выполняется на этапе приёмки объекта в эксплуатацию. Процедура приёмки должна быть построена в соответствии с технической политикой предприятия.

...

| Tip | ||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||

| Anchor | ||||

|---|---|---|---|---|

|

Беспроводная передача данных выполняется в общей среде, что позволяет злоумышленникам организовывать атаки различных видов. Рассмотренные ниже средства обеспечения безопасности должны применяться комплексно, поскольку мероприятия, направленные на борьбу с одной угрозой, могут быть не эффективны против другой.

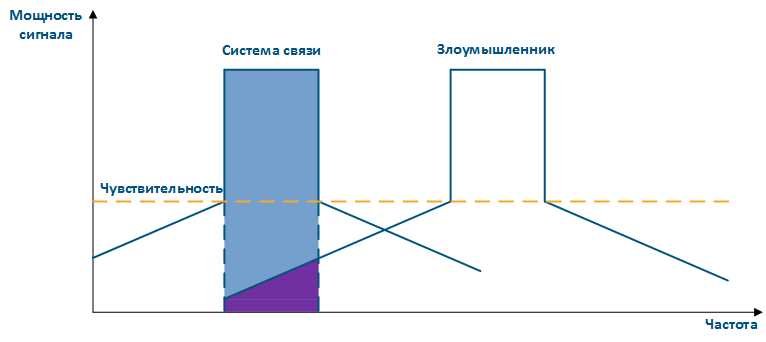

Частотные настройки

Частотный ресурс является ограниченным, поэтому процесс распределения частот между беспроводными системами должен рассматриваться комплексно. Сторонние беспроводные системы, работающие на тех же или смежных частотах, могут оказывать влияние на радиоканал (рис. 3). Как правило, такое влияние не является злонамеренным, однако оно должно рассматриваться как угроза доступности, поскольку его результатом является невозможность функционирования канала связи. Нашей задачей является поиск и выбор частотного канала, свободного от помех. При этом, мы должны помнить, что помеха может отсутствовать на этапе монтажа, но появиться уже в процессе эксплуатации беспроводной системы.

...

| Center |

|---|

Рисунок 4а -Пример влияния соседнего частотного канала на систему связи Рисунок 4б - Пример влияния соседнего частотного канала на систему связи |

Настройки аутентификации

Популярными сценариями нарушения конфиденциальности и целостности информации в радиоканале являются атаки типа "человек посередине" (MITM - Man in The Middle). Рассмотрим примеры атак такого типа:

...

| Anchor | ||||

|---|---|---|---|---|

|

Получение несанкционированного доступа к интерфейсу управления устройством является серьёзной угрозой, которая может повлечь за собой нарушение всех основных свойств информации, поэтому необходимо уделить внимание тщательной проработке мероприятий по обеспечению безопасности информации и снижения потенциальных рисков.

| Anchor | ||||

|---|---|---|---|---|

|

| Warning | ||

|---|---|---|

| ||

По умолчанию в конфигурацию устройств Инфинет добавлен один пользователь с административными параметрами и следующими значениями атрибутов:

Поскольку с настройками аутентификации по умолчанию велика вероятность несанкционированного доступа, требуется изменить логин и пароль при первоначальной настройке. |

...

| Expand | ||

|---|---|---|

| ||

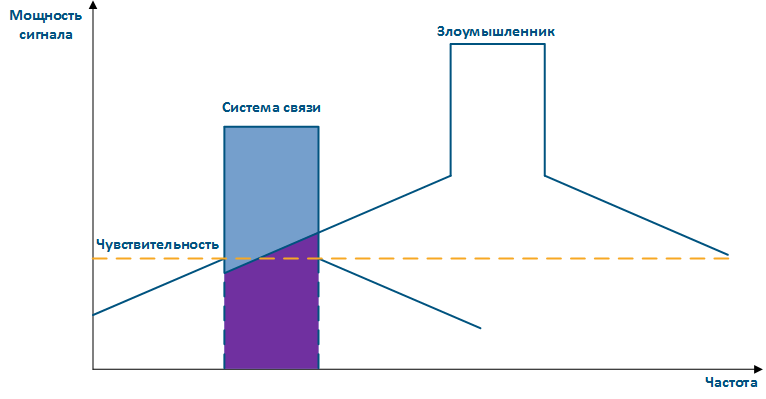

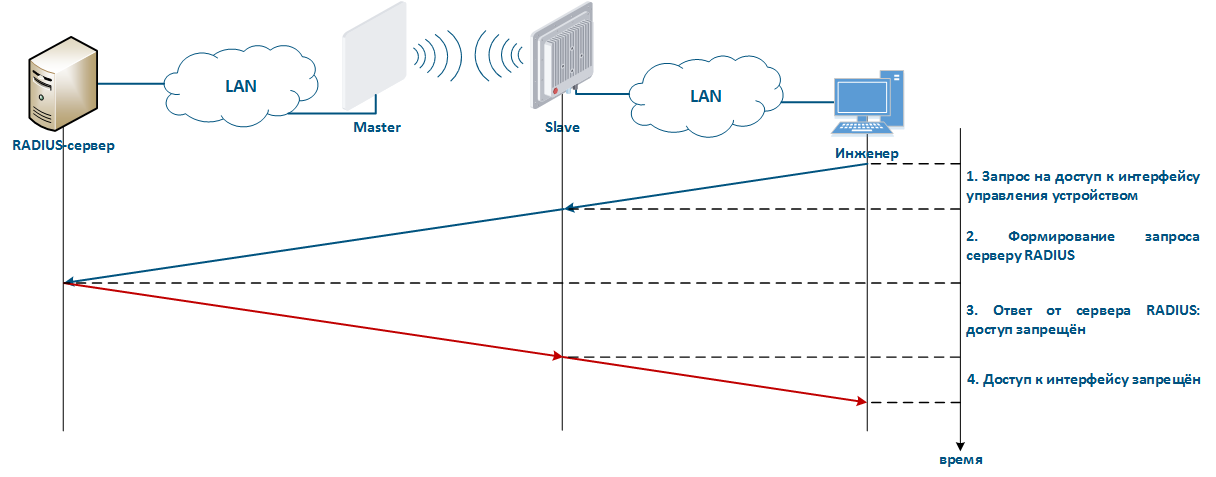

Алгоритм использования RADIUS-сервера выглядит следующим образом (рис. 8):

|

| Anchor | ||||

|---|---|---|---|---|

|

Конфигурация устройств Инфинет может быть выполнена с помощью графического Web-интерфейса или интерфейса командной строки (CLI). Управление некоторыми функциями устройства возможно только с помощью CLI. Доступ к тому или иному интерфейсу осуществляется с помощью различных сетевых протоколов. Неиспользуемые протоколы рекомендуется отключить, тем самым сократив возможности несанкционированного доступа к интерфейсу управления устройством.

...

- Web-интерфейс:

- Протокол HTTP: данные передаются по сети в открытом виде, поэтому злоумышленник, получив доступ к сети, может их перехватить.

- Протокол HTTPS: данные передаются по сети в зашифрованном виде, поэтому злоумышленник, перехвативший данные, не сможет их расшифровать, не имея соответствующих ключей шифрования При отсутствии особых причин для использования HTTP, должен использоваться протокол HTTPS.

- Интерфейс CLI:

- Протокол Telnet: данные передаются в открытом виде, поэтому злоумышленник, получив доступ к сетевой инфраструктуре, может перехватить информацию. Использование протокола Telnet допустимо в случае крайней необходимости, когда отсутствует возможность использования SSH.

- Протокол SSH: данные передаются в зашифрованном виде. В случае, если злоумышленник сможет перехватить служебные сообщения, то, не имея ключей шифрования, он не сможет их расшифровать.

| Anchor | ||||

|---|---|---|---|---|

|

Сетевой интерфейс управления (mgmt), используемый для доступа к устройству, в разных семействах устройств организован по-разному:

...

- В качестве интерфейса управления необходимо использовать виртуальный интерфейс:

- Устройства семейств InfiLINK XG, InfiLINK XG 1000 и Vector 5: сетевой интерфейс управления mgmt.

- Устройства семейств InfiLINK 2x2 и InfiMAN 2x2: сетевой интерфейс svi, связанный с группой коммутации управляющего трафика.

- Доступ к интерфейсу управления должен быть разрешён только через сетевые интерфейсы, за которыми расположены ПК инженеров или сервисы, осуществляющие управление устройствами, например, система мониторинга.

- В случае изоляции сетевого трафика с помощью VLAN, должен быть выделен отдельный VLAN для трафика управления, который должен быть ассоциирован с интерфейсом управления.

| Anchor | ||||

|---|---|---|---|---|

|

Устройства семейств InfiLINK 2x2, InfiMAN 2x2 и Vector 5 позволяют создать белые списки доступа. В этом случае доступ к интерфейсу управления будет предоставлен только узлам, адреса которых включены в белые списки.

| Anchor | ||||

|---|---|---|---|---|

|

Восстановление доступа к устройствам Инфинет всех семейств выполняется с помощью утилиты ERConsole (см. скринкаст "Утилита ERConsole"). Использование утилиты полезно в следующих сценариях:

...

| Tip | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Anchor | ||||

|---|---|---|---|---|

|

Передача данных является основной функцией любого сетевого оборудования. Помимо пользовательских данных, устройства обмениваются служебными сообщениями вспомогательных протоколов, таких как SNMP, LLDP и т.д. Реализация описанных функций содержит в себе потенциальные угрозы, которыми может воспользоваться злоумышленник, что требует кропотливой настройки всех подсистем беспроводных устройств.

| Anchor | ||||

|---|---|---|---|---|

|

Беспроводные системы представляют собой программно-аппаратные комплексы. Следовательно, одним из важнейших требований является своевременная актуализация программного обеспечения. Рекомендуется использовать стабильную версию программного обеспечения и следить за выходом обновлений. Проверить актуальность используемой версии ПО можно непосредственно на устройстве.

...

В некоторых ситуациях ошибки, допущенные в процессе настройки устройства, могут привести к потере связи с устройством. Независимо от последствий, будет нарушена доступность связи и может потребоваться сброс устройства к заводским настройкам (см. "Восстановление доступа"). Для того, чтобы снизить риск возникновения рассмотренного сценария, рекомендуется использовать отложенную перезагрузку устройства. В этом случае после применения новой конфигурации будет выполнена проверка доступности устройства. Если устройство недоступно, то будет возвращена предыдущая версия конфигурации.

| Anchor | ||||

|---|---|---|---|---|

|

По умолчанию коммутация на устройстве настроена таким образом, чтобы данные между проводным и беспроводным интерфейсами не подвергались фильтрации. Такая схема уязвима для большого объёма паразитного трафика, который может занять всю доступную пропускную способность и канал связи фактически станет недоступен для передачи полезного трафика. Пример паразитного трафика - широковещательный шторм, причиной которого может быть ошибка в коммутации устройств, либо действия злоумышленника. Мероприятиями по защите сетевой инфраструктуры от атак подобного типа являются:

- Фильтрация трафика: хорошей практикой является разделение физической инфраструктуры на несколько виртуальных локальных сетей с использованием технологии VLAN. Такой метод позволяет ограничить широковещательные домены, а значит уменьшить влияние широковещательного шторма. Это потребует настройки фильтрации трафика разных VLAN на устройствах: на беспроводных устройствах рекомендуется разрешить обработку только тех меток VLAN, которые действительно должны быть переданы через организованный радиоканал и запретить все остальные.

- Протокол STP: протокол покрывающего дерева (Spanning Tree Protocol) предназначен для предотвращения петель на канальном уровне, которые могут быть причиной широковещательного шторма. Кроме того, протокол STP может быть использован для построения схемы автоматического резервирования на канальном уровне в сетях с избыточностью каналов связи.

- Режим маршрутизатора: одним из подходов к снижения влияния широковещательного шторма является уменьшение размера широковещательного сегмента за счёт использования технологии маршрутизации. Маршрутизатор является устройством, разделяющим широковещательные домены, т.е. широковещательный шторм, возникший в одном домене не повлияет на работу устройств в другом. Кроме того, маршрутизация подразумевает передачу пакетов на основе заголовка IP, включающего в себя поле TTL, которое исключает циклическое прохождение пакетов по сети.

| Anchor | ||||

|---|---|---|---|---|

|

Помимо пользовательского трафика, устройства в сети обмениваются служебными данными с использованием различных протоколов. В процессе обеспечения безопасности необходимо помнить, что любая доступная служба является потенциальной целью злоумышленника.

DHCP

Устройства Инфинет могут быть настроены в качестве DHCP-клиента, DHCP-сервера и DHCP-ретранслятора. Следует иметь в виду, что протокол DHCP поддерживает не только выделение IP-адреса клиенту, но и передачу множества сетевых настроек.

...

- Ограничение DHCP-клиентом списка DHCP-серверов: DHCP-клиент позволяет ограничить список серверов, для которых будет формироваться запрос сетевых настроек. В этом случае DHCP-клиент сформирует запросы для указанных DHCP-серверов, а если они не ответят, то сформирует широковещательный запрос.

- Использование ключа безопасности: при аутентификации клиента может быть использован ключ безопасности. Следует иметь в виду, что данная настройка должна быть выполнена как на DHCP-сервере, так и на DHCP-клиенте.

- Фиксация пары "клиент-адрес" в конфигурации DHCP-сервера: конфигурация DHCP-сервера позволяет зафиксировать за клиентами, выделяемые им IP-адреса. Таким образом можно сформировать белые списки устройств, что затруднит действия злоумышленника для получения сетевых реквизитов.

- Использование DHCP Snooping: использование данной технологии позволяет предотвратить получение сетевых реквизитов от DHCP-сервера злоумышленника. Принцип работы весьма прост: порты устройств домена Ethernet, за которыми расположен DHCP-сервер, помечаются как доверенные, остальные - как ненадёжные. Сообщения от DHCP-серверов, пришедшие на вход ненадёжных портов будут отброшены, что делает невозможным получение устройствами-клиентами сетевых реквизитов от сервера злоумышленника.

- Отключение DHCP на неиспользуемых интерфейсах: необходимо тщательно следить за списком интерфейсов, на которых включена поддержка протокола DHCP. На интерфейсах, которые не используются для передачи данных или на которых используется статическая адресация, необходимо деактивировать поддержку DHCP. Эта рекомендация справедлива как для DHCP-клиента, так и DHCP-сервера.

- Отказ от протокола DHCP: следует понимать, что использование протокола DHCP должно иметь ограниченный характер, т.к. возможны сценарии, в которых рекомендуется использовать статическое назначение сетевых реквизитов на соответствующие интерфейсы. Так, например, статические адреса рекомендуется назначать ключевым сетевым элементам, в роли которых могут выступать и беспроводные устройства Инфинет. Это позволит избежать проблем при организации систем технического учёта и мониторинга.

ARP

Поскольку протоколы Ethernet и IP относятся к разным уровням модели сетевого взаимодействия, то необходим инструмент, который будет связывать адреса устройств, используемых в каждом из протоколов. Таким инструментом является протокол ARP и заполняемая им таблица соответствия адресов. Таблица состоит из записей, в которых MAC-адрес интерфейса сопоставлен с IP-адресом, что используется при передаче IP-пакетов, инкапсулированных в Ethernet-кадры.

...

Рассмотренный вид атак с подменой IP-адреса можно предотвратить, добавив статическую запись в таблицу соответствия адресов протокола ARP. В этом случае, после смены IP-адреса данные Клиента 2 передаваться не будут, т.к. за адресом 192.168.0.1 будет закреплён MAC-адрес Клиента 1.

LLDP

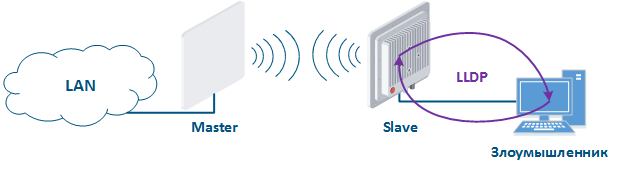

Протокол LLDP предназначен для обмена справочной информацией об устройстве с непосредственно подключенным к нему устройством. В качестве справочной информации передаётся имя VLAN, MAC-адрес, имя устройства, IP-адрес интерфейса управления и т.д. В случае, если злоумышленник получит физический доступ к устройству и подключится к нему, то, запустив на своём ПК службу LLDP, сможет, обменявшись служебными сообщениями, получить справочную информацию об устройстве (рис. 13). Эти сведения могут облегчить ему задачу по несанкционированному доступу к устройству.

...

| Center |

|---|

Рисунок 13 - Пример атаки с использованием протокола LLDP |

SNMP

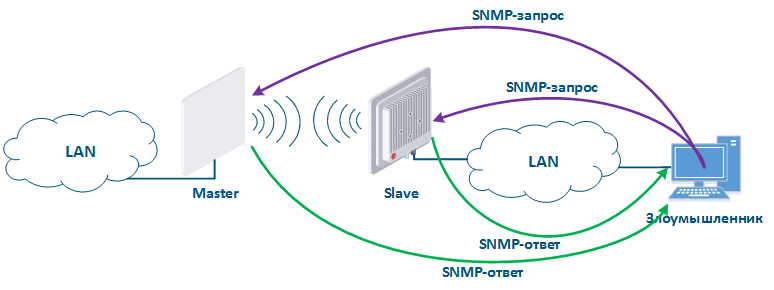

Протокол SNMP был создан как унифицированный протокол для управления сетевыми устройствами и сбора данных об их функционировании. Протокол предусматривает запросы двух типов: запрос GET для получения значения какого-либо параметра и запрос SET для установки параметра в указанное значение. Таким образом, устройства, на которых реализована поддержка SNMP, могут работать в режиме чтения (обрабатывать только запросы GET) и режиме записи (обрабатывать запросы SET и GET). Активация сервера SNMP необходима, как правило, для централизованного управления устройствами с помощью системы мониторинга. Но если сервер SNMP настроен недостаточно надёжно, то им может воспользоваться злоумышленник В этом случае он сможет не только получить информацию о структуре сети, но и изменить конфигурацию устройства (рис. 14).

...

| Center |

|---|

Рисунок 14 - Пример атаки с использованием протокола SNMP |

MINT

MINT является фирменным протоколом компании Инфинет, работа которого может быть организована в проводном и беспроводном сегментах. Злоумышленник, получив доступ к области MINT, может cкомпрометировать все сетевые устройства, относящиеся к этой области, поэтому при использовании протокола MINT необходимо обратить особое внимание на его настройку.

...

| Tip | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Anchor infrastructure infrastructure

Инфраструктура

| infrastructure | |

| infrastructure |

Инфраструктурная безопасность - это важнейший раздел информационной безопасности, которому не всегда уделяется должное внимание. Состав инфраструктуры зависит от технической политики предприятия. В сети должны быть реализованы средства журналирования, мониторинга и технического учёта (ТУ).

| Anchor | ||||

|---|---|---|---|---|

|

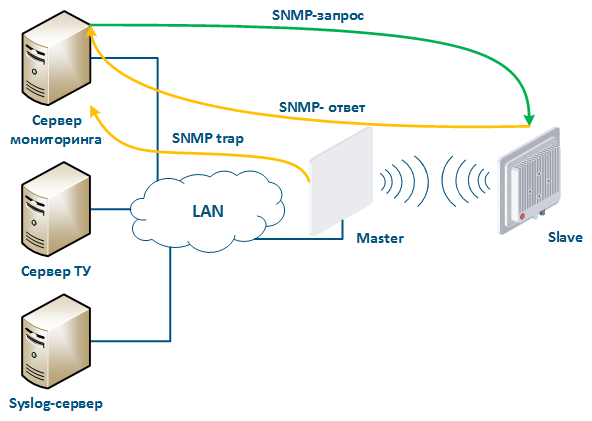

Система мониторинга необходима для централизованного управления устройствами и контроля работы сети. Кроме того, система мониторинга рассылает уведомления инженерам, если значения параметров вышли за рамки разрешённого диапазона. Такие уведомления уменьшают время реакции обслуживающего персонала, благодаря чему минимизируются последствия сбоев и вероятных атак.

...

| Center |

|---|

Рисунок 16 - Обмен данными между устройствами и системой мониторинга |

| Anchor | ||||

|---|---|---|---|---|

|

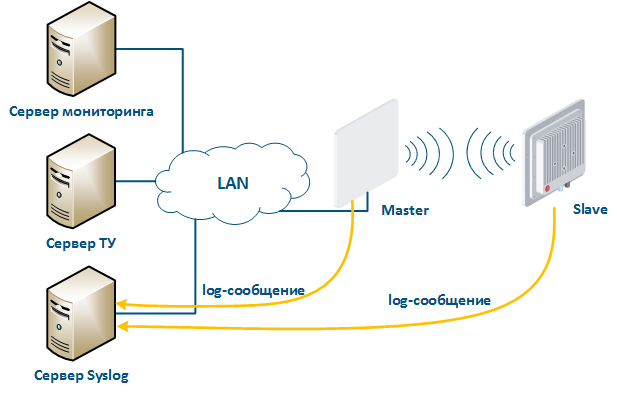

Детальное расследование инцидентов требует анализа системных журналов, зарегистрированных на устройстве. Устройства Инфинет поддерживают логирование событий, однако системный журнал событий не сохраняется после перезагрузки устройства. Кроме того, в крупных сетях удобно иметь централизованное хранилище журнальных файлов, потому что такое хранилище предоставляет интерфейс просмотра журналов всех сетевых устройств, используемые при расследовании инцидентов.

...

| Center |

|---|

Рисунок 17 - Обмен данными с Syslog-сервером |

| Anchor | ||||

|---|---|---|---|---|

|

Решение эксплуатационных задач требует от инженеров комплексной информации об устройствах для получения доступа на объект, восстановления конфигурации, добавления в систему мониторинга и т.д. Такая информация включает в себя как технические, так и административные аспекты. Для того, чтобы эти данные хранить и иметь к ним доступ, в сети могут быть использованы специализированные системы технического учёта. Системы технического учёта содержат следующую информацию:

...

| Tip | ||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||

Дополнительные материалы

Онлайн-курсы

- Предварительная настройка и установка устройств семейств InfiLINK 2x2 и InfiMAN 2x2.

- Устройства семейства InfiLINK XG.

- Vector 5: установка и настройка.

- Основы беспроводных сетей.

- Коммутация в устройствах семейств InfiLINK 2x2 и InfiMAN 2x2.

White papers

Вебинары

- Монтаж, грозозащита и заземление оборудования Инфинет.

- Типовые сценарии настройки коммутации на устройствах Инфинет.

- Диагностика параметров установленного канала связи InfiLINK 2x2 / InfiMAN 2x2.

- Решения Инфинет для проектов с подвижными объектами.

Скринкасты

Прочее

- Раздел "Аксессуары" сайта infinet.ru

- FTP Infinet Wireless

- Раздел "InfiMONITOR" сайта infinet.ru