| Include Page | ||||

|---|---|---|---|---|

|

Содержание

| Table of Contents | ||

|---|---|---|

|

...

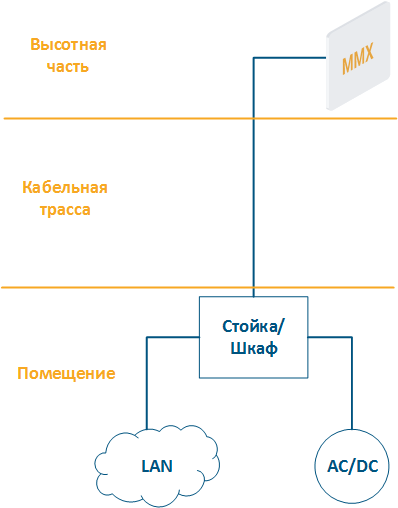

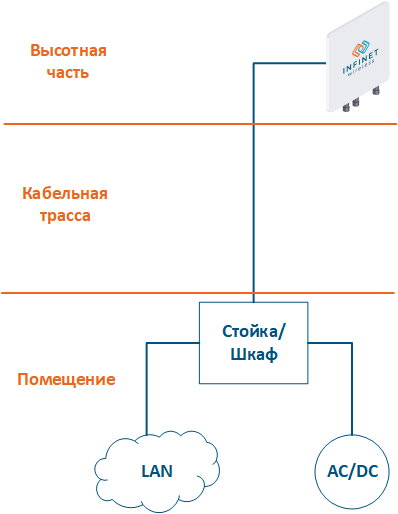

- Высотная часть: место размещения беспроводных устройств, например, крыша здания, мачта, телекоммуникационная башня.

- Кабельная трасса: путь прохождения кабелей, соединяющих высотную часть и оборудование, размещённое в помещении.

- Помещение: оборудование, размещённое в помещении, и точки подключения к инфраструктуре. Инфраструктура может включать в себя каналы передачи данных, электропитание, климатические системы и т.д. Оборудование должно быть размещено в стойке или телекоммуникационном шкафу, которые могут размещаться в выделенном помещении или быть совмещены с высотной частью объекта.

| Center |

|---|

Рисунок 2 - Структурная схема объекта связи |

...

| Tip | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Anchor | ||||

|---|---|---|---|---|

|

...

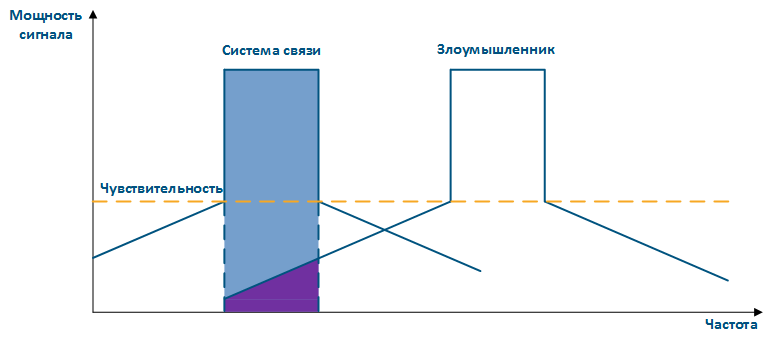

- Поиск источников помех: устройства семейств InfiLINK 2x2 и , InfiMAN 2x2 позволяют , InfiLINK Evolution, InfiMAN Evolution позволяют получить MAC-адреса систем, работающих в выбранном частотном канале, с помощью утилиты "Radio scanner" или команды "muffer", что позволяет выявить источник помехи и принять решение о мерах по исключению его влияния на канал связи.

- Ручное сканирование спектра: предварительное радиообследование территории, в которой будет развёрнута система связи, выполненное вручную. Выбор частотного канала системы осуществляется с учётом данных сканирования. Устройства Инфинет позволяют оценить состояние спектра с помощью встроенной утилиты "Спектроанализатор".

- Автоматическое сканирование спектра: радиообследование территории, в которой развёрнута система связи, выполняемое автоматически с заданной периодичностью. Выбор частотного канала системы осуществляется с учётом данных сканирования и может быть автоматически изменён. В устройствах Инфинет реализована поддержка технологии DFS и iDFS (см. Динамический выбор частоты), которые предназначены для сканирования спектра в автоматическом режиме.

| Center |

|---|

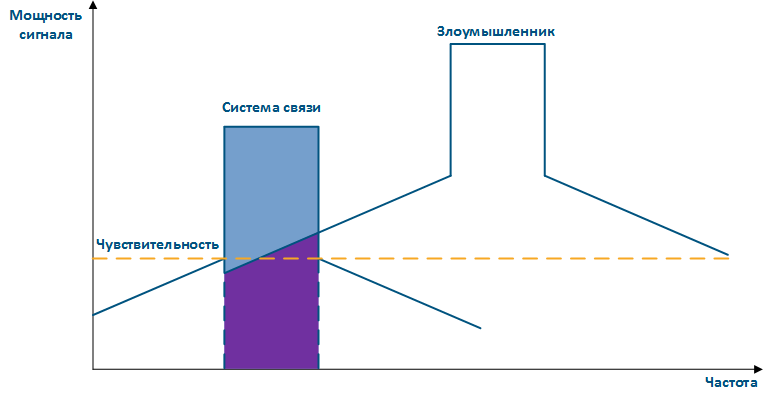

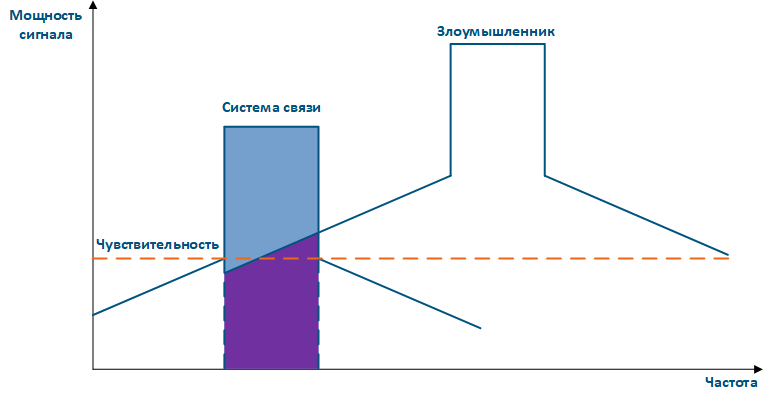

Рисунок 3 - Пример угрозы в частотном канале системы |

...

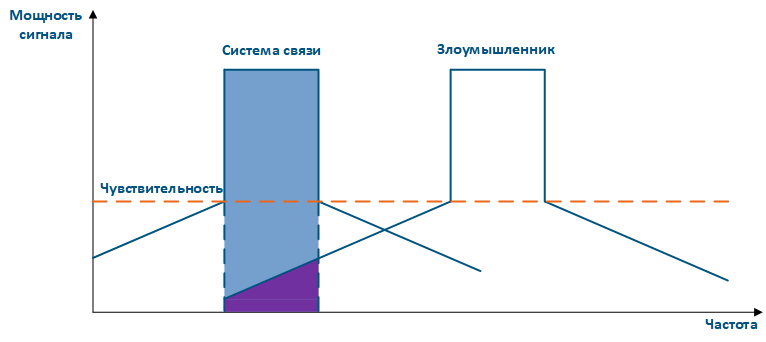

Подробно частотные характеристики сигналов рассмотрены в онлайн-курсе "Основы беспроводных сетей".

| Center |

|---|

Рисунок 4а -Пример влияния соседнего частотного канала на систему связи Рисунок 4б - Пример влияния соседнего частотного канала на систему связи |

...

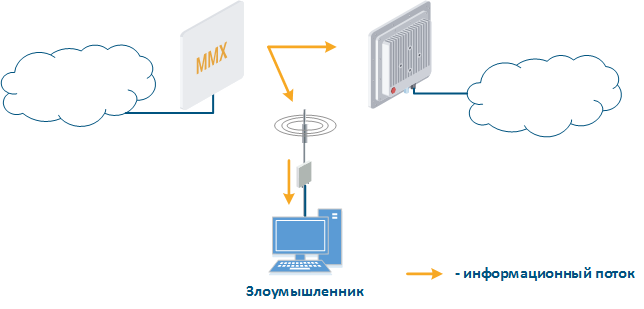

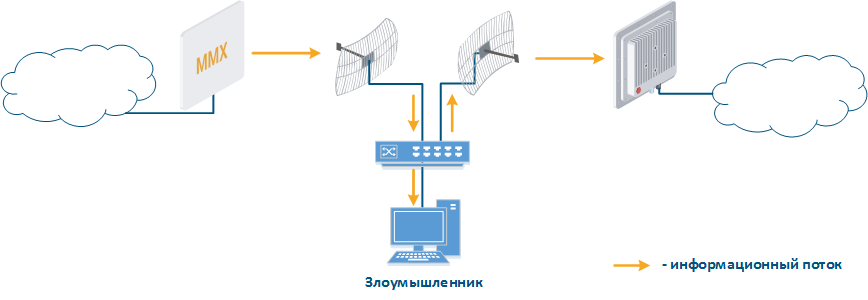

- Перехват данных (рис. 5а): в зоне покрытия системы связи злоумышленник устанавливает устройство, принимающее все передаваемые сигналы. Все беспроводные системы используют общую среду передачи данных, поэтому устройства принимают данные независимо от того, указаны ли они в качестве адресата. Далее устройство обрабатывает кадр на канальном уровне, если является его получателем, или отбрасывает, если не является. Злоумышленник может прикинуться одним из адресатов и получить доступ ко всем сообщениям, наравне с легальным адресатом.

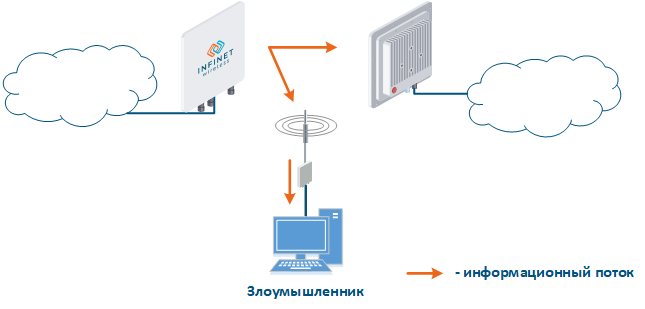

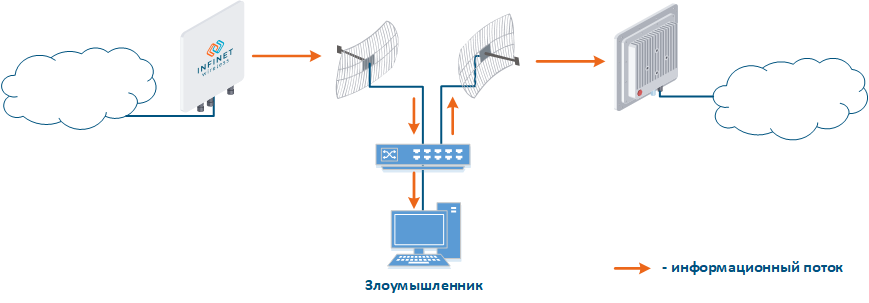

- Ретрансляция данных (рис. 5б): частный случай сценария "Перехват данных", в котором злоумышленник использует ретранслятор вместо пассивного приёмника. Такой вариант атаки, например, применим для каналов "точка-точка" с узкой диаграммой направленности, для которых не подходит схема из сценария "Перехват данных".

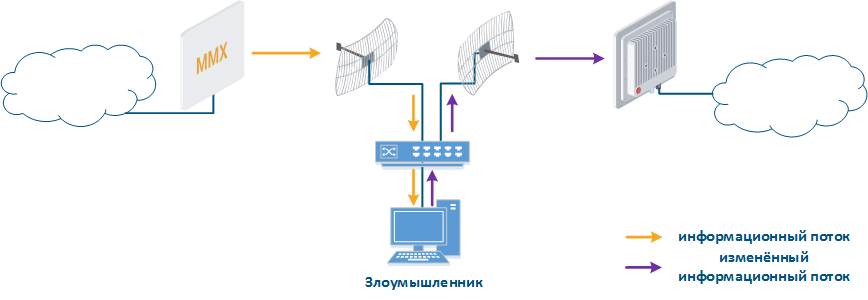

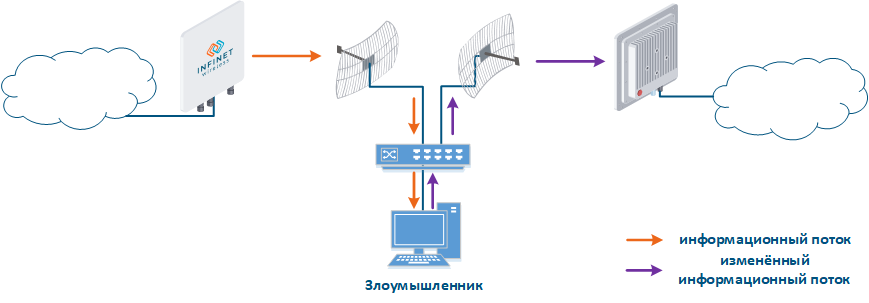

- Подмена данных (рис. 5в): частный случай сценария "Ретрансляция данных", в котором злоумышленник подменяет данные при ретрансляции. В таком сценарии, помимо нарушения конфиденциальности, нарушается целостность данных.

| Center |

|---|

Рисунок 5а - Перехват данных Рисунок 5б - Ретрансляция данных Рисунок 5в - Подмена данных |

...

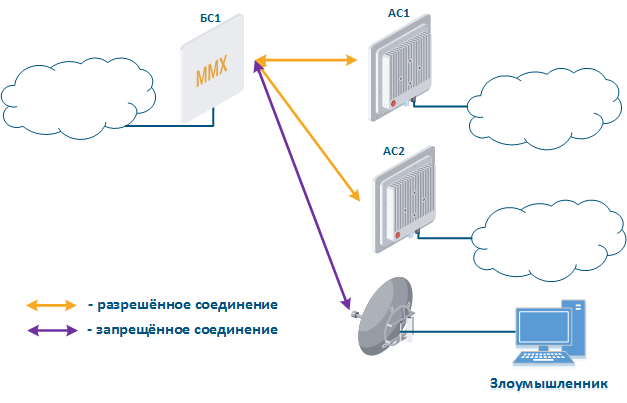

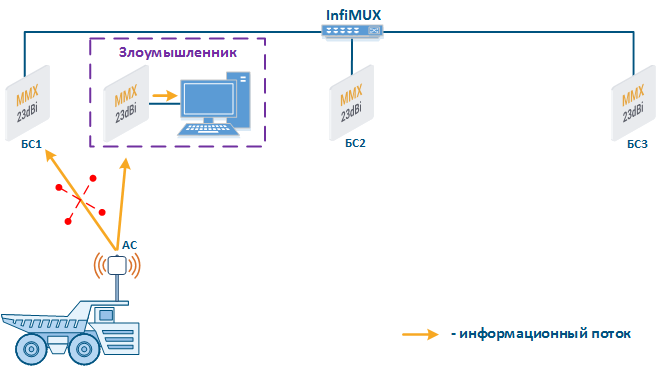

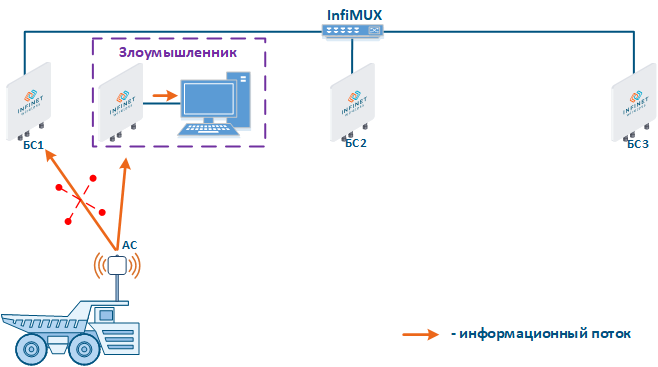

- Подключение злоумышленника к сети предприятия (рис. 6): злоумышленник, имеющий абонентское устройство, может установить его в зоне действия базовой станции. После установки канала связи с сектором базовой станции, злоумышленник может получить доступ к сети предприятия и реализовать атаки, направленные на нарушение целостности, доступности и конфиденциальности. Злоумышленник сможет установить канал связи с сектором базовой станции только при условии использования беспроводного устройства Инфинет.

| Center |

|---|

Рисунок 6 - Подключение злоумышленника к сети предприятия |

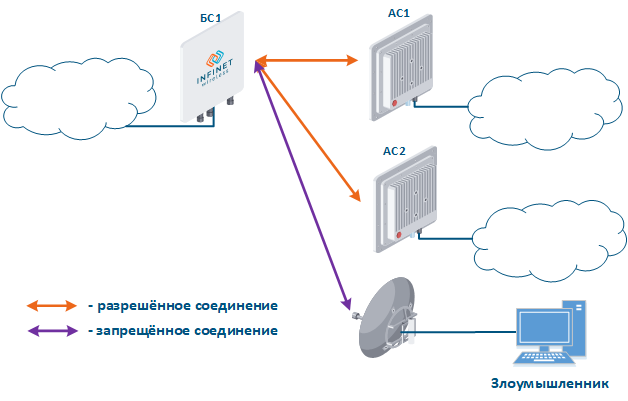

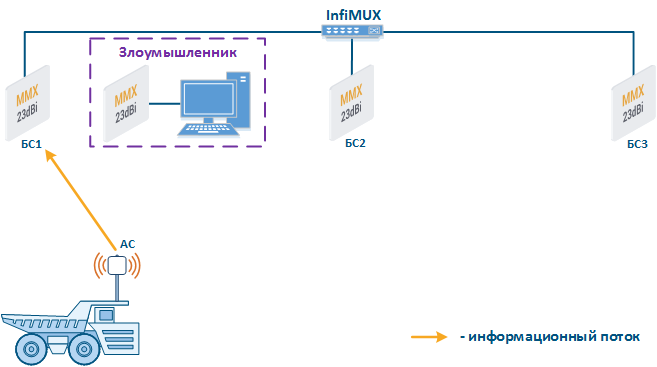

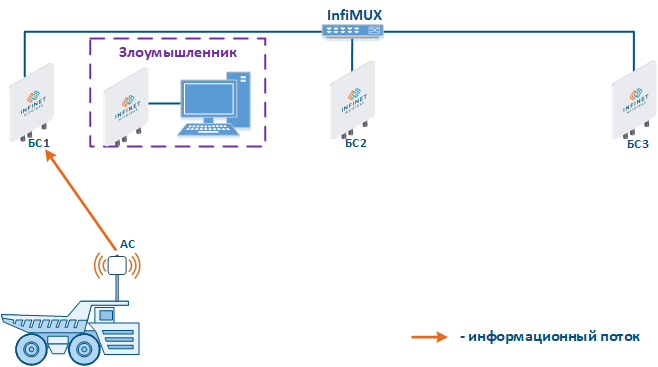

- Подмена сектора базовой станции (рис. 7а,б): злоумышленник устанавливает сектор базовой станции, к которой подключается абонентская станция. После подключения злоумышленник получает несанкционированный доступ к данным, источником которым является абонентская станция, и сегменту сети за абонентской станцией. Рассмотрим пример реализации такой атаки в сценариях с организацией связи для подвижных объектов (см. Организация связи с подвижными объектами). Между АС и БС1 организован радиоканал (рис. 7а), при этом АС установлена на движущемся объекте, поэтому при отдалении от БС1, АС разрывает канал связи и начинает поиск сектора базовой станции, с которым можно установить соединение (рис. 7б). Злоумышленник установил сектор базовой станции на пути следования АС, между БС1 и БС2, поэтому после отключения от БС1, АС устанавливает связь с сектором злоумышленника. Реализация атаки такого типа возможна только в случае пренебрежения настройками безопасности.

| Center |

|---|

Рисунок 7а - Подключение абонентской станции к сектору базовой станции предприятия Рисунок 7б - Подключение абонентской станции к сектору базовой станции злоумышленника |

...

- Идентификатор канала связи: всегда меняйте значение параметра, установленное по умолчанию, на уникальное.

- Ключ безопасности: устройства смогут установить канал связи, только если у них совпадают идентификатор канала и ключ безопасности, т.е. для снижения вероятности организации канала связи с устройством злоумышленника, на обоих устройствах должны быть установлены ключи безопасности.

- Режим авторизации: устройства семейств InfiLINK семейств InfiLINK 2x2 и , InfiMAN 2x2, InfiLINK Evolution, InfiMAN Evolution поддерживают настройку режима авторизации при установлении беспроводного канала связи. К методам, позволяющим ограничить список устройств, с которыми разрешена установка канала связи, можно отнести "статический" и "remote". При статическом методе авторизации указывается список MAC-адресов устройств, с которыми может быть установлен беспроводной канал связи (белый список), либо список адресов, с которыми запрещено устанавливать канал связи (чёрный список). Метод "remote" позволяет централизованно хранить MAC-адреса для белых или чёрных списков и выполнять соответствующие запросы при попытках установления радиоканала. Использование одного из описанных методов авторизации значительно усложнит неавторизованное подключение злоумышленника к сети, т.к. MAC-адрес его устройства будет отсутствовать в списке разрешённых.

- Число каналов связи: на секторе базовой станции может быть установлено пороговое значение числа абонентских станций, которые могут быть подключены к сектору. Рекомендуется установить значение на уровне фактического количества абонентских станций.

- Скрэмблирование: обратимый процесс перераспределения битов данных в соответствии с заданным алгоритмом с целью выравнивания частотного спектра сигнала. Побочным эффектом скрэмблирования является сложность расшифровки перехваченных данных, т.к. злоумышленник должен обладать используемым алгоритмом дескрэмблирования для восстановления исходной последовательности битов. Операции скрэмблирования/дескремблирования потребуют аппаратных ресурсов, поэтому использование данной опции рекомендуется в случаях невысокой аппаратной загрузки устройств.

- Частотная сетка: диапазон поддерживаемых радиомодулем частот может быть осознанно ограничен с помощью частотной сетки на устройствах всех семейств Инфинет. Данное ограничение сужает список частот, которые могут быть установлены в качестве центральной. Инструмент настройки частотной сетки предназначен для сужения списка разрешённых к использованию частот и его дополнительным эффектом является повышение уровня защищённости устройства от выбора случайного частотного канала в качестве рабочего. Если в конфигурации устройства установлен автоматический выбор центральной частоты, то она будет выбрана в соответствии с частотной сеткой. Кроме того, центральная частота может быть установлена вручную: на устройствах с ролью "Ведущий" центральная частота устанавливается явно, на устройствах с ролью "Ведомый", в зависимости от семейства, либо явно, либо с помощью одного или нескольких радиопрофилей. Если на абонентской станции используется несколько радиопрофилей (см. Организация связи с подвижными объектами), то при подключении к сектору базовой станции будет осуществляться перебор профилей до момента успешного подключения.

- Функция Global: в сценариях организации связи для подвижных объектов опция Global используется для подключения абонентской станции к секторам базовых станций, имеющих связность с ядром сети (см. Организация связи с подвижными объектами). Этот подход может применяться для блокировки подключений абонентских станций к секторам базовых станций, установленными злоумышленниками (рис. 7б): поскольку базовая станция злоумышленника не подключена к ядру сети, то абонентская станция в процессе роуминга будет игнорировать устройство злоумышленника.

| Anchor | ||||

|---|---|---|---|---|

|

...

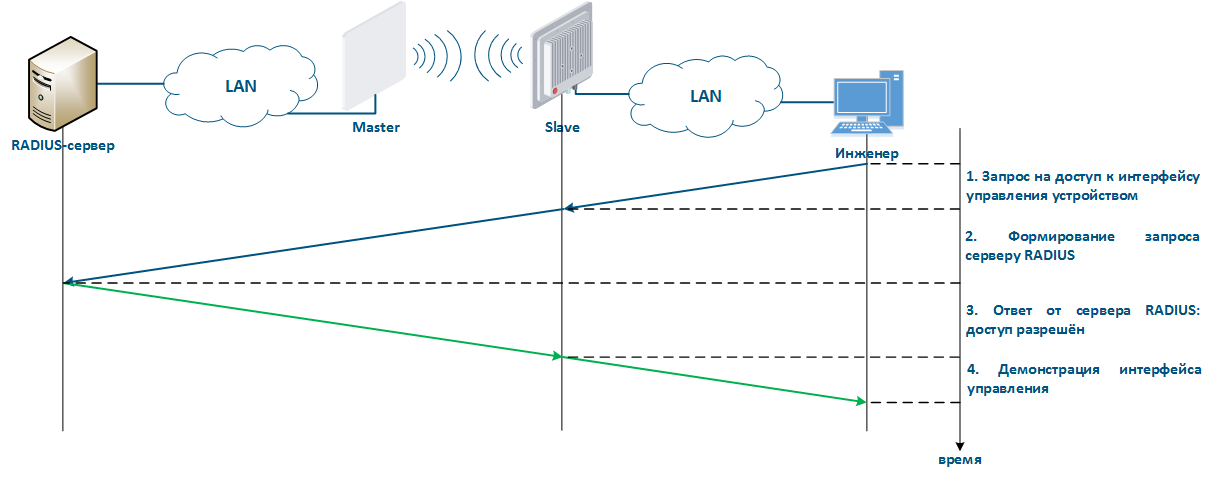

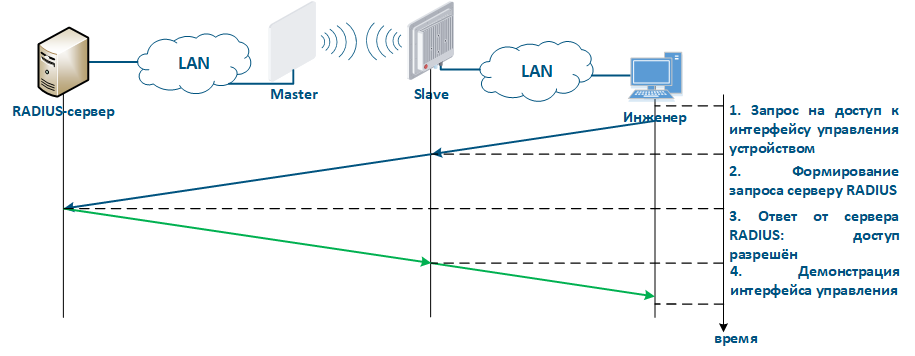

При эксплуатации сетей с большим количеством устройств рекомендуется использовать централизованное хранение учётных записей. Это позволяет избежать ошибок при блокировании учётных записей, обеспечить единую парольную политику и иметь единый интерфейс для управления учётными записями. Устройства Устройства Инфинет поддерживают работу протокола RADIUS, который предназначен для централизованной аутентификации, авторизации и аккаутинга аккаунтинга в сетях. В зависимости от возможностей и масштабов сети, база данных учётных записей для работы RADIUS может быть развёрнута на отдельном устройстве, либо совмещена с другим элементов сети.

| Expand | ||

|---|---|---|

| ||

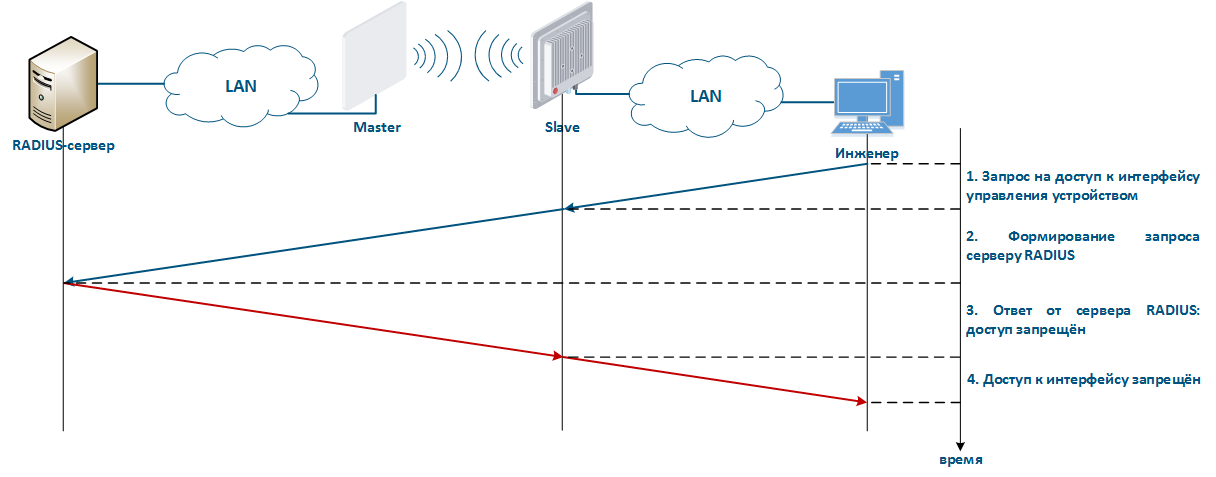

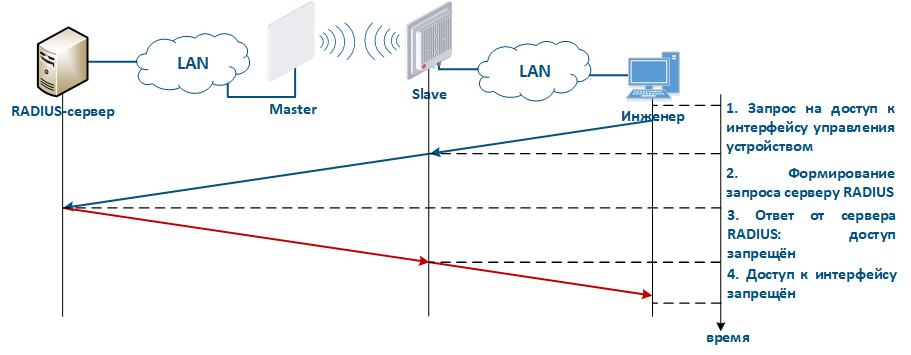

Алгоритм использования RADIUS-сервера выглядит следующим образом (рис. 8):

|

...

- InfiLINK XG, InfiLINK XG 1000, Vector 5, Vector 6 и Vector 570: выделен внутренний виртуальный интерфейс mgmt для управления устройством, который может быть ассоциирован с IP-адресом.

- InfiLINK 2x2, InfiMAN 2x2, InfiLINK Evolution и InfiMAN 2x2Evolution: IP-адрес может быть ассоциирован с виртуальным или физическим интерфейсами, т.е. в роли сетевого интерфейса управления могут выступать интерфейсы различных типов, например eth0, svi100. В конфигурацию могут быть добавлены несколько сетевых интерфейсов управления одного или разных типов.

...

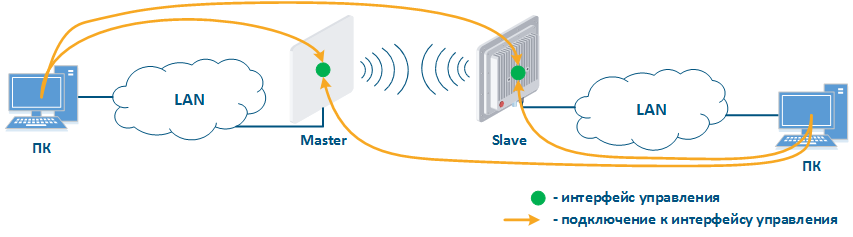

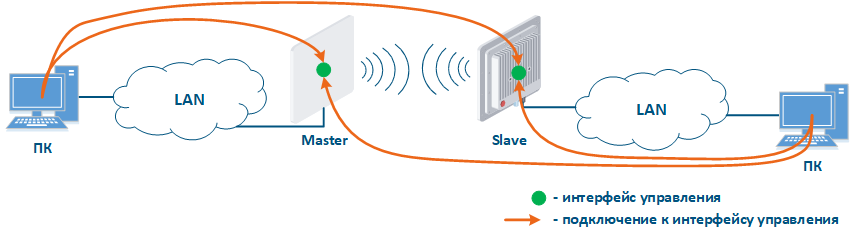

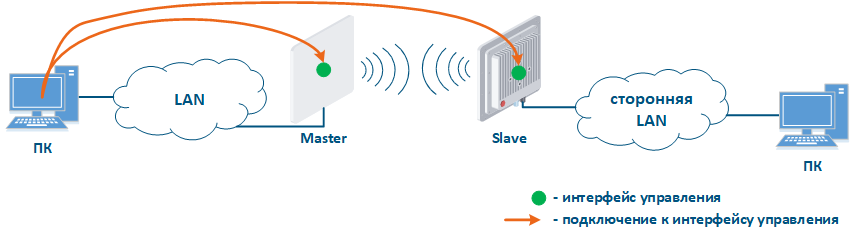

- Объединение двух сегментов локальной сети: доступ к интерфейсу управления устройств должен быть предоставлен пользователям ПК, подключенным к разным сегментам сети (рис. 9а). Беспроводные устройства находятся во внутренней сети и не контактируют с устройствами внешних сетей напрямую. Функцию обеспечения защиты от несанкционированного доступа должны выполнять сетевые элементы, находящиеся на границе внутренней и внешней сетей.

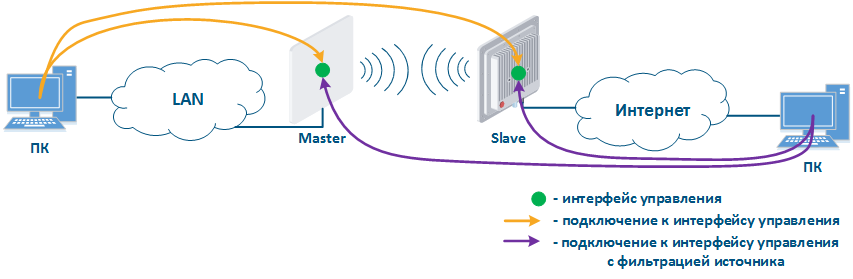

- Объединение сегментов локальной и сторонней сетей: доступ к интерфейсу управления устройств должен быть предоставлен только пользователю ПК, подключенному к локальному сегменту сети (рис. 9б), т.е. необходимо отключить возможность передачи данных между интерфейсом управления и проводным интерфейсом устройства Slave.

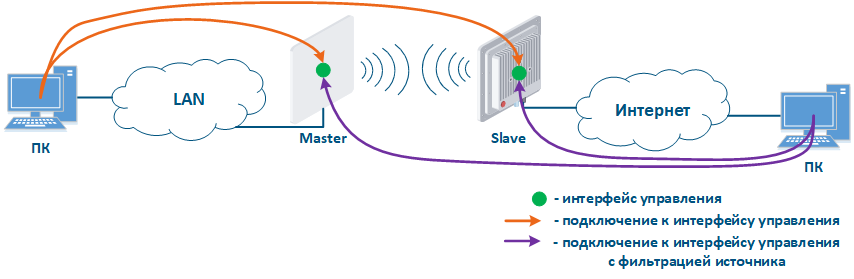

- Объединение сегментов локальной сети и сети интернет: доступ к интерфейсу управления устройств должен быть предоставлен пользователю ПК, подключенному к локальному сегменту сети (рис. 9в). Кроме того, доступ может быть предоставлен некоторым пользователям ПК, подключенных к сети интернет. При этом на пограничных устройствах обязательно должна быть настроена фильтрация входящего трафика, которая будет рассмотрена далее.

| Center |

|---|

Рисунок 9а - Радиоканал, объединяющий два сегмента локальной сети Рисунок 9б - Радиоканал, объединяющий сегменты локальной и сторонней сетей Рисунок 9в - Радиоканал, объединяющий сегменты локальной сети и сети интернет |

...

- В качестве интерфейса управления необходимо использовать виртуальный интерфейс:

- Устройства семейств InfiLINK XG, InfiLINK XG 1000, Vector 5, Vector 6 и Vector 570: сетевой интерфейс управления mgmt.

- Устройства семейств InfiLINK 2x2, InfiMAN 2x2, InfiLINK Evolution и InfiMAN 2x2Evolution: сетевой интерфейс svi, связанный с группой коммутации управляющего трафика.

- Доступ к интерфейсу управления должен быть разрешён только через сетевые интерфейсы, за которыми расположены ПК инженеров или сервисы, осуществляющие управление устройствами, например, система мониторинга.

- В случае изоляции сетевого трафика с помощью VLAN, должен быть выделен отдельный VLAN для трафика управления, который должен быть ассоциирован с интерфейсом управления.

...

Устройства семейств InfiLINK 2x2, InfiMAN 2x2, InfiLINK Evolution, InfiMAN Evolution, Vector 5, Vector 6 и Vector 5 70 позволяют создать белые списки доступа. В этом случае доступ случае доступ к интерфейсу управления будет предоставлен только узлам, адреса которых включены в белые списки.

...

| Tip | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Anchor | ||||

|---|---|---|---|---|

|

...

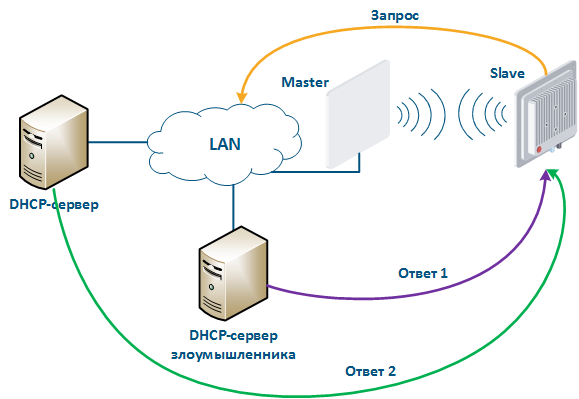

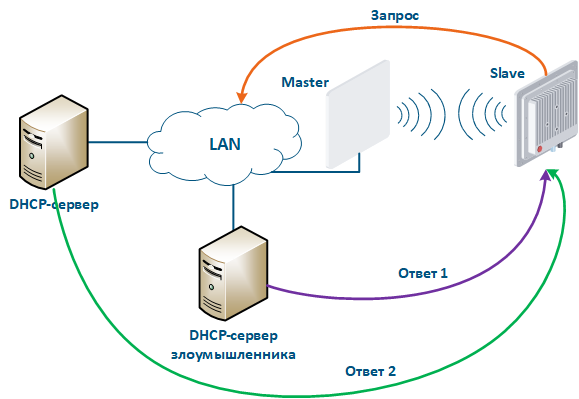

Рассмотрим пример атаки с использованием протокола DHCP (рис. 10): организован канал связи между Master и Slave, на радиоинтерфейсе устройства Slave активирован DHCP-клиент, в корпоративной сети установлен DHCP-сервер. Представим, что злоумышленнику удалось подключить сетевое устройство, на котором настроен сервер DHCP, к корпоративной сети. После установления канала связи Master-Slave, устройство Slave отправляет в сеть широковещательный запрос для получения сетевых настроек от DHCP-сервера. DHCP-серверы, находящиеся в сети, отвечают на запрос от Slave. Если ответ от сервера злоумышленника будет получен первым, то устройство Slave присвоит одному из сетевых интерфейсов предлагаемый адрес и сетевые настройки, которые переданы в этом запросе. Таким образом, злоумышленник может указать своё устройство в качестве маршрутизатора по - умолчанию и получить доступ к трафику, передаваемому устройством Slave.

| Center |

|---|

Рисунок 10 - Пример атаки с использованием протокола DHCP |

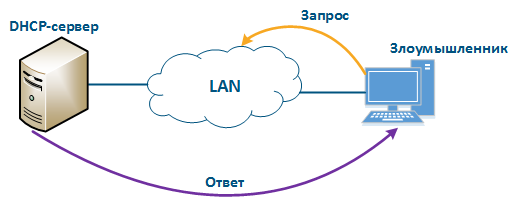

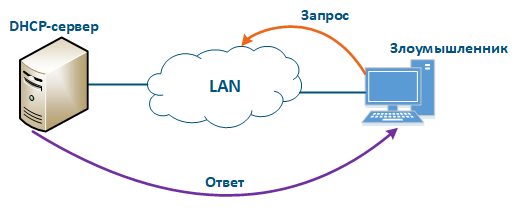

Кроме того, возможна атака, в которой устройство злоумышленника будет выступать в роли DHCP-клиента (рис. 11): в сети установлен DHCP-сервер, функции которого могут быть реализованы на устройствах Инфинет, к сети подключено устройство злоумышленника. В ситуации, когда протокол конфигурация DHCP-сервера не предусматривает средств защиты, злоумышленник сформирует запрос и сервер предоставит устройству сетевые реквизиты. Таким образом, злоумышленник получит доступ к передаваемым по сети данным.

| Center |

|---|

Рисунок 11 - Пример атаки с использованием протокола DHCP |

...

- Ограничение DHCP-клиентом списка DHCP-серверов: DHCP-клиент позволяет ограничить список серверов, для которых будет формироваться запрос сетевых настроек. В этом случае , DHCP-клиент сформирует запросы для указанных DHCP-серверов, а если они не ответят, то сформирует широковещательный запрос.

- Использование ключа безопасности: при аутентификации клиента может быть использован ключ безопасности. Следует иметь в виду, что данная настройка должна быть выполнена как на DHCP-сервере, так и на DHCP-клиенте.

- Фиксация пары "клиент-адрес" в конфигурации DHCP-сервера: конфигурация DHCP-сервера позволяет зафиксировать за клиентами, выделяемые им IP-адреса. Таким образом можно сформировать белые списки устройств, что затруднит действия злоумышленника для получения сетевых реквизитов.

- Использование DHCP Snooping: использование данной технологии позволяет предотвратить получение сетевых реквизитов от DHCP-сервера злоумышленника. Принцип работы весьма прост: порты устройств домена Ethernet, за которыми расположен DHCP-сервер, помечаются как доверенные, остальные - как ненадёжные. Сообщения от DHCP-серверов, пришедшие на вход ненадёжных портов будут отброшены, что делает невозможным получение устройствами-клиентами сетевых реквизитов от сервера злоумышленника.

- Отключение DHCP на неиспользуемых интерфейсах: необходимо тщательно следить за списком интерфейсов, на которых включена поддержка протокола DHCP. На интерфейсах, которые не используются для передачи данных или на которых используется статическая адресация, необходимо деактивировать поддержку DHCP. Эта рекомендация справедлива как для DHCP-клиента, так и DHCP-сервера.

- Отказ от протокола DHCP: следует понимать, что использование протокола DHCP должно иметь ограниченный характер, т.к. возможны сценарии, в которых рекомендуется использовать статическое назначение сетевых реквизитов на соответствующие интерфейсы. Так, например, статические адреса рекомендуется назначать ключевым сетевым элементам, в роли которых могут выступать и беспроводные устройства Инфинет. Это позволит избежать проблем при организации систем технического учёта и мониторинга.

...

| Tip | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Anchor infrastructure infrastructure

Инфраструктура

| infrastructure | |

| infrastructure |

...

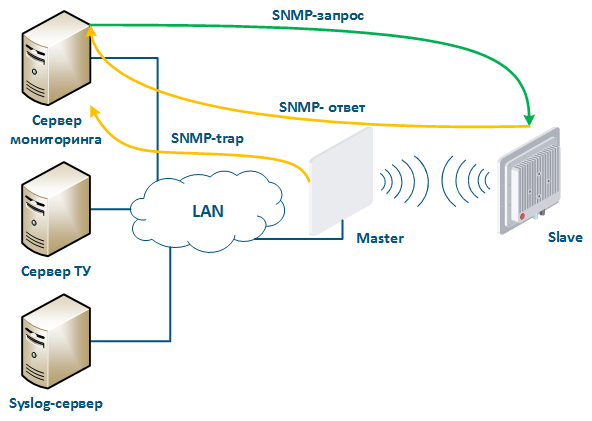

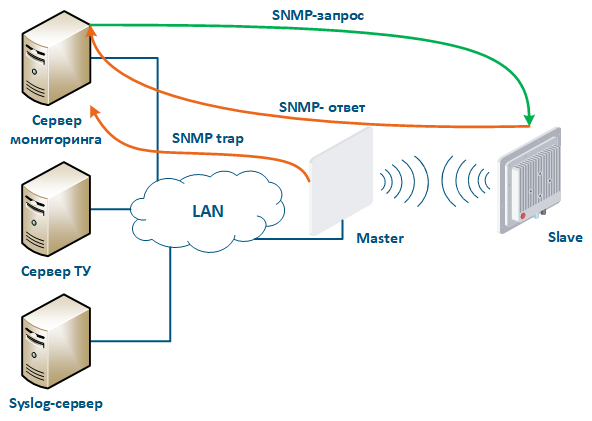

- Поллинг: система мониторинга отправляет SNMP-запросы устройству с указанием параметров, значения которых необходимо получить. Устройство формирует для системы мониторинга SNMP-ответ, где указывает значения запрашиваемых параметров. Опрос параметров устройств ведётся с установленной периодичностью, что гарантирует опрос устройства в заданный интервал.

- Trap-сообщения: устройство отправляет специальное сообщение SNMP Trap серверу мониторинга в случае возникновения события из указанного списка. Отправка SNMP Trap, в отличие от поллинга, инициируется самим устройством и происходит мгновенно, независимо от цикла опроса, однако это потребует дополнительной настройки устройств.

| Center |

|---|

Рисунок 16 - Обмен данными между устройствами и системой мониторинга |

...

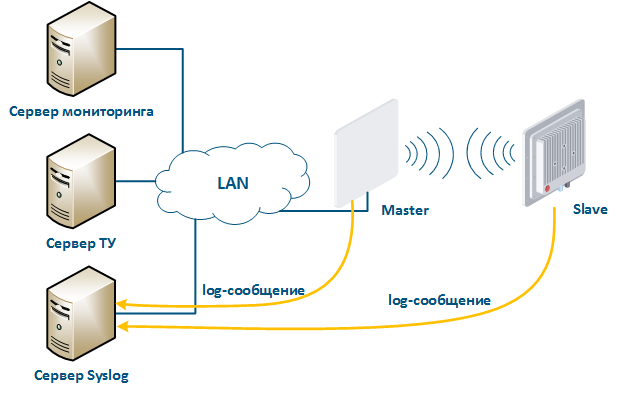

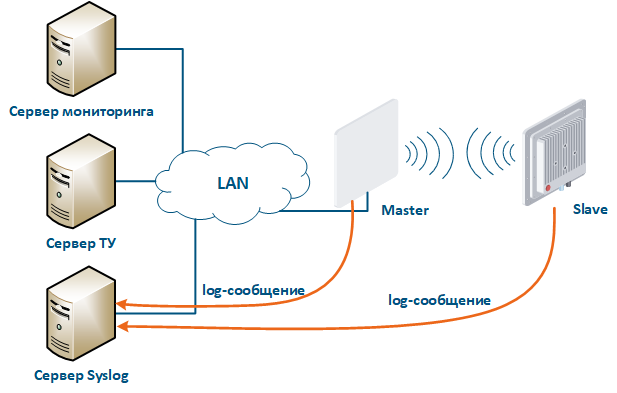

Для этих целей в сети выделяется сервер Syslog. Все журнальные записи , одновременно с записью в системный журнал , отправляются на сервер Syslog (рис. 17). Это позволяет хранить историю сообщений всех сетевых устройством устройств централизованно и не зависеть от состояния системного журнала непосредственно на устройстве, который может быть очищен при перезагрузке или несанкционированном доступе.

| Center |

|---|

Рисунок 17 - Обмен данными с Syslog-сервером |

...

| Tip | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Дополнительные материалы

Онлайн-курсы

- Предварительная настройка и установка устройств семейств InfiLINK 2x2 и InfiMAN 2x2.

- Устройства семейства InfiLINK XG.

- Vector 5 / Vector 6: установка и настройка.

- Основы беспроводных сетей.

- Коммутация в устройствах семейств InfiLINK 2x2 и InfiMAN 2x2.

...