| Jirainclude |

|---|

| server | Issue tracking |

|---|

| columns | key,summary,type,created,updated,due,assignee,reporter,priority,status,resolution |

|---|

| serverId | e83c3ec9-5471-3f7a-a413-b8ba086218c6 |

|---|

| key | IWA-275 |

|---|

|

| _Академия Инфинет |

|---|

| _Академия Инфинет |

|---|

|

Содержание

| Table of Contents |

|---|

| exclude | Список документов|Содержание |

|---|

|

...

Появление информационных технологий изменило сферы жизни человека, сделав информацию одним из самых ценных ресурсов. Наряду с другими ресурсами, информация представляет ценность для владельца и может стать причиной споров и конфликтов. Именно поэтому, одним из вопросов, связанных с информацией, является обеспечение её безопасности, а развитие . Развитие информационных систем и накопление больших объёмов данных привело к необходимости комплексного подхода к обеспечению безопасности технических систем.

Документ описывает средства достижения обеспечения информационной безопасности в сетях, построенных с использованием устройств Инфинет. Набор используемых средств зависит Возможности их применения зависят от семейства устройств, поэтому документ включает дочерние страницы с объединением средств по семействам, а на главной странице даётся ссылка на соответствующий раздел.беспроводных устройств, поэтому в конце каждого из разделов документа вы найдёте ссылки на техническую документацию для каждого из описываемых средств.

Терминология

- Информация - сведения об окружающем мире и протекающих в нём процессах, воспринимаемые человеком или специальным устройством.

- Информационная безопасность (ИБ) - защищённость информации и инфраструктурных составляющих от воздействий, которые могут нанести ущерб субъектам информационных отношений.

- Техническая политика предприятия - совокупность технических решений, обязательных для применения в технических системах предприятия. Техническая политика включает в себя требования к монтажу, эксплуатации и конфигурации устройств. Необходимо выполнять периодическую актуализацию документа и контролировать его выполнение.

- Угроза - потенциальная возможность нарушения информационной безопасности.

- Атака - попытка реализации угрозы. Атака может быть как злонамеренной, так и нет.

- Злоумышленник - лицо или группа лиц, производящие атаку.

- Эшелон - преграда на пути атаки, реализованная в рамках политики ИБ.

- Риск - вероятность наступления той или иной угрозы.

Характеристики информации

...

- Зона ответственности - сегмент сети, за эффективное функционирование которого отвечает определённый субъект. В качестве субъекта может выступать как конкретный человек, так и организация.

- Внутренний сегмент сети - сегмент сети, находящийся в зоне ответственности нашей организации.

- Внешний сегмент сети - сегмент сети, находящийся в зоне ответственности сторонней организации или клиента. Поскольку внешний сегмент сети находится под управлением сторонней организации, поэтому стык внутреннего и внешнего сегментов сетей является источником угроз ИБ.

Характеристики информации

В информационной системе должны быть применены меры обеспечения безопасности информации в соответствии с политикой ИБ, действующей в компании. Политика ИБ должна включать в себя цели для достижения следующих подходы к обеспечению следующих свойств информации:

- Доступность - возможность получения доступа к информации за приемлемое время.

- Целостность - непротиворечивость информации, её актуальность.

- Конфиденциальность - невозможность получения несанкционированного доступа к информации.

Архитектура технических систем подразумевает комплексный подход для обеспечения ИБ, поэтому следует реализовывать меры по достижению Политика информационной безопасности должна предусматривать меры по обеспечению каждого из базовых свойств информации. Нарушение описанных свойств информации ведёт к издержкам, которые могут носить финансовый, репутационный и др. характер. Следует помнить, что реализация политики ИБ является бесконечным процессом, требующим периодического пересмотра мер и контроля за их выполнением.

...

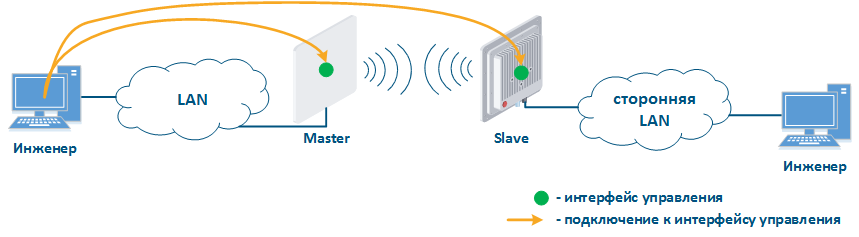

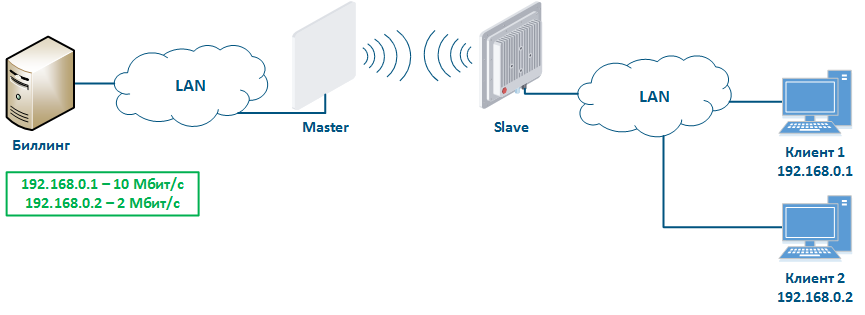

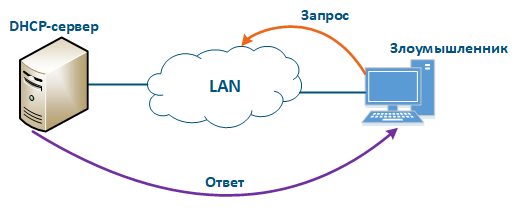

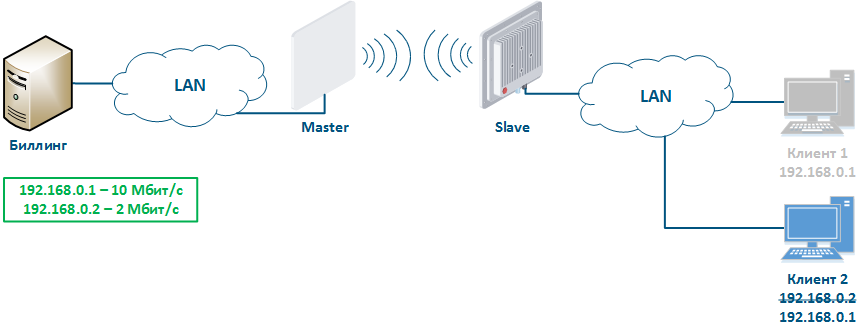

Меры по обеспечению ИБ обусловлены не только семейством применяемых устройств Инфинет, но и сценарием их использования (рис. 1а-г). Основная задача радиоустройств - организация канала связи, поэтому сценарии отличаются между собой сегментами сети, которые этот радиоканал объединяет. Также следует иметь в виду, что архитектура решений по обеспечению ИБ не должна быть избыточной. Например, фильтрация вредоносного трафика Мы рассмотрим несколько сценариев, в которых беспроводные устройства объединяют сегменты сети, относящиеся к разным зонам ответственности, каждый из которых характеризуется определённым набором угроз:

- объединение внутренних сегментов сети;

- объединение внутреннего и внешнего сегментов сетей;

- объединение внутреннего сегмента сети и сети интернет.

Используемые меры защиты должны соответствовать существующим рискам, архитектура решений по обеспечению ИБ не должна быть избыточной. Например, фильтрация внешних подключений должна выполняться на стыке со сторонним оператором связи, а не на всей цепочке промежуточных узлов.

Требования по обеспечению физической безопасности и безопасности в радиоканале одинаковы для всех рассматриваемых сценариев и подробно представлены в соответствующих разделах. Для конфигурации устройств можно сформулировать следующие общие правила требования ИБ:

- управление устройством извне должно быть ограничено с помощью "белых" списков;

- работа вспомогательных служебных сетевых протоколов должна быть ограничена локальной сетьювнутренним сегментом сети;

- на стыке зон ответственности должен быть организован эшелон безопасности для защиты внутреннего сегмента от вредоносного трафика.

Объединение внутренних сегментов

...

сети

Сценарий объединения двух сегментов сети, находящихся под одним управлением является простейшим, т.к.большинство мер по обеспечению ИБ могут быть возложены на специализированные устройства, находящиеся в сети.

...

в одной зоне ответственности, является простейшим (рис. 1а). Устройства играют роль моста, следовательно, являются простым соединителем в структуре LAN. поэтому основные средства обеспечения защиты информации размещаются на границах левого и правого сегментов.

| Center |

|---|

Рисунок 1а - Радиоканал, объединяющий два внутренних сегмента локальной сети |

| Anchor |

|---|

| lan_wan_scenario |

|---|

| lan_wan_scenario |

|---|

|

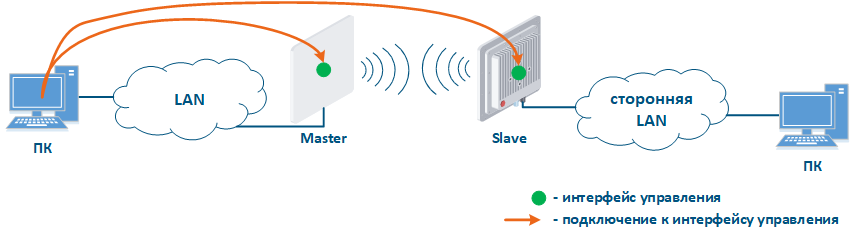

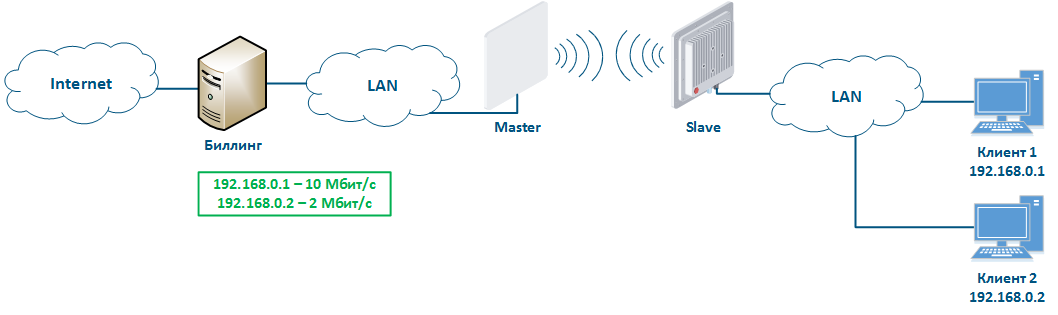

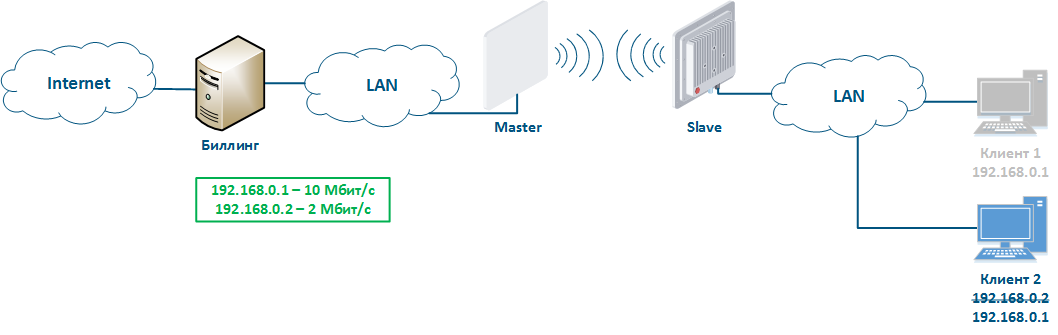

Объединение ...

внутреннего и

...

внешнего сегментов сетей

В сценарии объединения двух сетей, находящихся в разных зонах ответственности, функции первого эшелона информационной безопасности возложены на радиоустройство, расположенное на стыке двух сетей. В таком сценарии должна быть обеспечена фильтрация как входящего, так и исходящего трафика сторонней организации.Частным случаем сторонней организации сегментов. Частным случаем внешнего сегмента сети является сеть клиента, для которого предоставляется один из сервисов которому предоставляется услуга передачи данных. В этом случае, целесообразно ограничение пропускной способности и использование QoS для трафика клиентатаких сценариях должна быть обеспечена фильтрация как входящего, так и исходящего трафика.

| Center |

|---|

Рисунок 1б - Радиоканал, объединяющий сегменты локальной и сторонней сетейвнутренний и внешний сегменты

Рисунок 1в - Радиоканал, объединяющий сегменты локальной и клиентской сетейвнутренний и внешний сегменты |

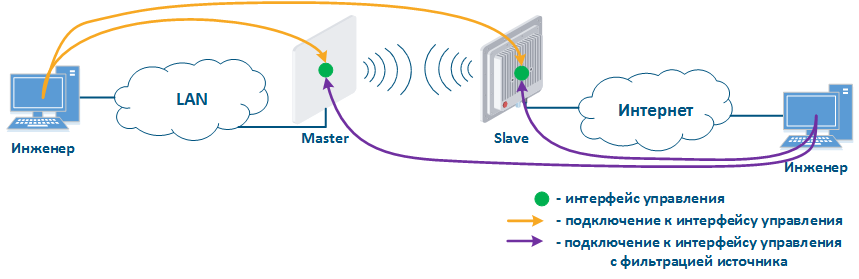

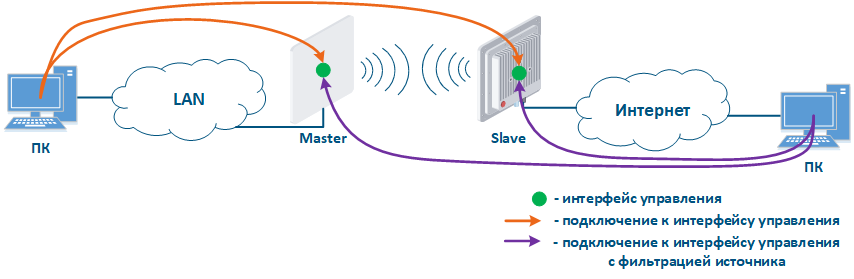

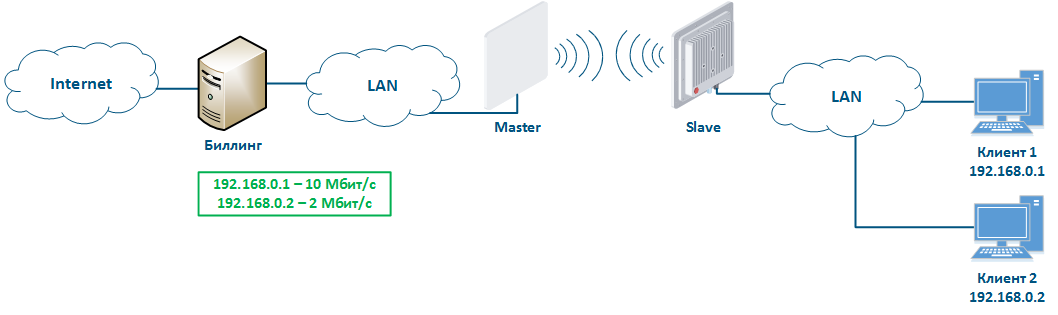

Объединение

...

внутреннего сегмента сети и сети

...

интернет

Сценарий с нахождением беспроводного устройства на стыке локальной внутреннего сегмента сети и сети Интернет интернет является частным случаем сценария, рассмотренного выше. Отличием является возможность получения доступа к устройству из сети Интернет по публичному адресу, который должен быть предоставлен по белому спискуотсутствие эшелонов безопасности устройства со стороны подключения к сети Интернет, что является причиной большого количества рисков.

| Center |

|---|

Рисунок 1г - Радиоканал, объединяющий сегменты локальной внутренний сегмент сети и сети Интернетсеть интернет |

Таблица применимости средств обеспечения ИБ в различных сценариях

Обеспечение ИБ достигается выполнением мероприятий, описанных в разделах и подразделах ИБ:

| Center |

|---|

| Риски | LAN-LAN | LAN-Сторонняя LAN | LAN-WAN | Нарушение доступностиНарушение конфиденциальности+++Нарушение доступностиНарушение целостностиНарушение конфиденциальности++ | + | Нарушение доступностиНарушение целостностиНарушение конфиденциальности++ | + | Нарушение доступностиНарушение целостностиНарушение конфиденциальности+ | +Нарушение доступностиНарушение целостностиНарушение конфиденциальности+++ | Нарушение доступностиНарушение целостностиНарушение конфиденциальности+ | ++- Нарушение конфиденциальности

| + | + | Нарушение доступностиНарушение целостности+++Нарушение доступностиНарушение конфиденциальности+++Нарушение доступностиНарушение целостностиНарушение конфиденциальности+++ | + | + | + | Нарушение доступностиНарушение целостности+++Нарушение доступностиНарушение целостности+++ |

| Anchor |

|---|

| physical_security |

|---|

| physical_security |

|---|

|

Физическая безопасность

Фундаментом стека сетевых технологий является физический уровеньФизический уровень является фундаментом информационной безопасности, поэтому обеспечение физической безопасности устройств является приоритетной задачей при реализации технической политики ИБ предприятия. Обеспечение физической безопасности подразумевает комплексный подход и включает несколько компоненткомпонентов:

- выбор площадки для установки оборудования;

- организация вспомогательной инфраструктуры объекта;

- монтаж оборудования;

- эксплуатация объекта.

...

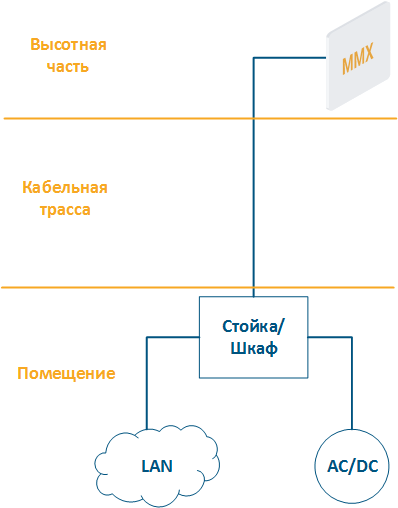

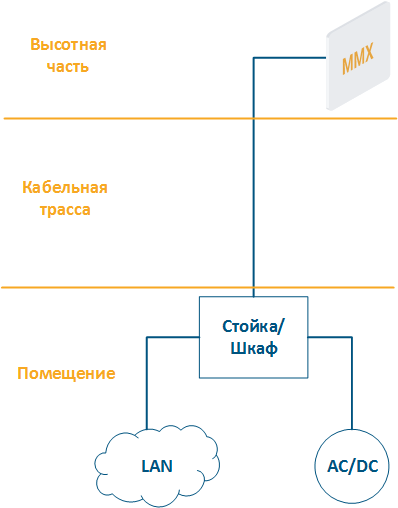

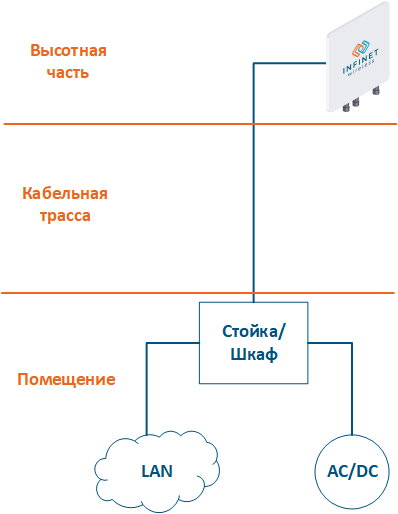

- Высотная часть: место размещения беспроводных устройств, например, крыша здания, мачта, телекоммуникационная башня.

- Кабельная трасса: путь прохождения кабелей, соединяющих высотную часть и оборудованияоборудование, размещённого размещённое в помещении.

- Помещение: оборудование, размещённое в помещении, и точки подключения к инфраструктуре. Инфраструктура может включать в себя каналы передачи данных, электропитание, климатические системы и т.д. Оборудование должно быть размещено в стойке или телекоммуникационном шкафу, которые могут размещаться в выделенном помещении или быть совмещены с высотной частью объекта.

| Center |

|---|

Image Removed Image Removed Image Added Image Added

Рисунок 2 - Структурная схема объекта связи |

...

Площадка для размещения оборудования должна отвечать требованиям технической политики компании предприятия и предусматривать развитие объекта связи. При выборе площадке следует площадки следует обратить внимание на следующие аспекты:

- Доступ на объект является важным фактором, влияющим на время восстановления связи и удобство обслуживания оборудования на объекте. Доступ на объект может должен быть ограничен по времени и по спискам сотрудников, поэтому необходимо поддерживать документы для допуска на объект . Списки доступа должны поддерживаться в актуальном состоянии. Отсутствие актуальных списков доступа может быть использовано, например, уволенным сотрудником, имя которого не было своевременно исключено из этих списков. Также следует обращать внимание на наличие охраны и замков в местах размещения оборудования для предотвращения несанкционированного доступа.

- Наличие высотной части - это обязательное требование для размещения беспроводных устройств на площадке. При выборе площадки обсудите возможность установки дополнительного оборудования (трубостойки, мачты, комплекты креплений).Наличие выделенного помещения. Оборудования передачи данных и точки подключения к инфраструктуре рекомендуется размещать в выделенном помещении, закрытом от воздействия внешних факторов. Например, это может быть помещение с отдельным входом и доступом отдельных сотрудников предприятия или машинный зал, в котором размещается оборудование сторонних компаний.

- Кабельная трасса. Площадка должна отвечать требованиям по прокладке кабельной трассы и доступу к ней на этапе эксплуатации. Соблюдение общих требований при прокладке кабелей является важным фактором снижения рисков, связанных с нарушением доступности каналов связи, которое может быть вызвано повреждением кабеля или ошибками подключения.

- Электропитание. На площадке должна присутствовать возможность подключения к сети стабильного электропитания . В зависимости от типа электрического тока на площадке, постоянного или переменного, необходимо использовать различные инжекторы питания (см. раздел "Аксессуары" на сайте infinet.ru). В соответствии (ЭП). В соответствии с технической политикой компаниипредприятия, может быть организована вторая линия электропитания резервная линия ЭП или система бесперебойного электропитания. Линии электропитания должны обеспечения электричеством. Источники тока должны быть независимыми, т.е. должны отсутствовать единые точки отказа. Для систем резервного электропитания ЭП рекомендуется реализовывать схемы автоматического переключения между источниками, что позволит избежать перерыва связи при отказе основного источника ЭП.

- Заземление. Площадка должна включать точку заземления в высотной части и в помещении Корректное заземление позволяет существенно снизить вероятность выхода беспроводных устройств из строя в случае электромагнитных наводок или удара молнии.

- Климатические системы. Надёжная работа сетевого оборудования зависит от внешних условий эксплуатации: устройство гарантированно функционирует в установленном диапазоне значений температуры, давления и влажности. Влияние среды носит случайный характер, поэтому, для поддержания стабильной работы, заданный диапазон климатических условий должен быть создан искусственно, для чего на объекте рекомендуется установить кондиционер и обогреватель с возможностью их автоматического включения/отключения. Применение климатических систем в высотной части невозможно, поэтому для надёжной работы в суровых условиях рекомендуется использовать устройства семейств InfiLINK 2x2 / InfiMAN 2x2 с расширенным температурным диапазоном. Настройка встроенного обогревателя представлена в соответствующем разделеТакие устройства снабжены встроенным обогревателем, который включается при снижении температуры окружающей среды ниже установленного порога.

- Каналы связи. В соответствии с технической политикой, принятой в компании, сетевая Сетевая доступность объекта может быть увеличена за счёт организации избыточных резервных каналов связи. Каналы связи должны быть независимыми, т.е. не иметь единых точек отказа, например, в качестве основного может использовать проводной канал связи, а в качестве резервного - беспроводной. Схемы организации отказоустойчивых схем автоматического резервирования и агрегации каналов связи с использованием устройств Инфинет представлены в статье "Агрегация каналов, балансировка и резервирование". В сценариях с подвижными объектами используется другая схема резервирования канала связи, представленная в статье "Организация связи с подвижными объектами".

...

При выполнении монтажных работ на площадке следует руководствоваться общим набором требований и общими требованиями и технической политикой , принятой в компаниипредприятия. Некачественно выполненные монтажные работы могут стать причиной нарушения доступности всего сетевого объекта, восстановление которой может потребовать больших временных и финансовых ресурсов.

Завершение установки и юстировки может быть совмещено с настройкой устройства для В целях обеспечения физической безопасности :

...

необходимо выполнить следующие настройки беспроводного устройства:

- отключение световых индикаторов на корпусе устройства повысит его скрытность;

- неиспользуемые порты беспроводных устройств могут быть использованы злоумышленником для получения доступа к сети, поэтому для обеспечения конфиденциальности информации рекомендуется исключения возможности несанкционированного подключения рекомендуется отключать неиспользуемые сетевые интерфейсы;

- устройствамодели устройств, базирующиеся на основанные на аппаратной платформе H11, поддерживают функцию PoE-out на порту Eth1. Этим может воспользоваться злоумышленник, непосредственно подключившись к порту устройства и запитав стороннее оборудование. Если функция PoE-out не используется, необходимо убедиться в том, что её поддержка отключена.

Эксплуатация объекта

Контроль за качеством качества монтажных работ выполняется с помощью на этапе приёмки объекта в эксплуатацию. Процедура приёмки должна быть построена в соответствии с общепринятыми требованиями к монтажу и технической политикой компаниитехнической политикой предприятия.

Обеспечение информационной безопасности является непрерывным процессом, требующим контроля и реакции на выявленные угрозыи появляющиеся угрозы, поэтому необходимо проводить профилактическое обслуживание объектов связи. В зависимости от требований, закреплённых в компании, и специфики сетевого объекта список профилактических мероприятий может отличаться. Общий набор регулярных работ состоит извключает:

- осмотра объекта осмотр объекта связи с составлением списка угрозотклонений от требований технической политики;уборки объекта

- приборка на объекте;

- тестирования резервных периодическое тестирование резервных систем: для каналов связи - плановые работы с отключением основного канала, для систем электропитания - плановые работы с отключением основного источника (дополнительно, для источников бесперебойного питания, тестирование ёмкости батарей).

| Tip |

|---|

| title | Реализация средств обеспечения физической безопасности для семейств устройств |

|---|

|

| Expand |

|---|

| | Center |

|---|

Мероприятия по обеспечению физической безопасности

|

|

|

| Anchor |

|---|

| radio_security |

|---|

| radio_security |

|---|

|

Безопасность радиоканала

Беспроводная передача данных выполняется в общей среде, что позволяет злоумышленникам организовывать атаки различных видов. Рассмотренные ниже средства обеспечения безопасности должны применяться комплексно, поскольку мероприятия, направленные на борьбу с одной угрозой, будут малоэффективны против угрозы другого типа могут быть не эффективны против другой.

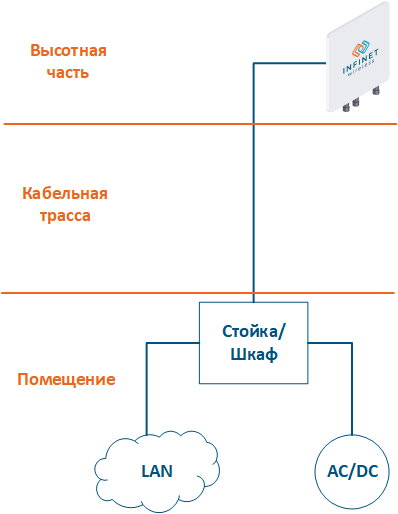

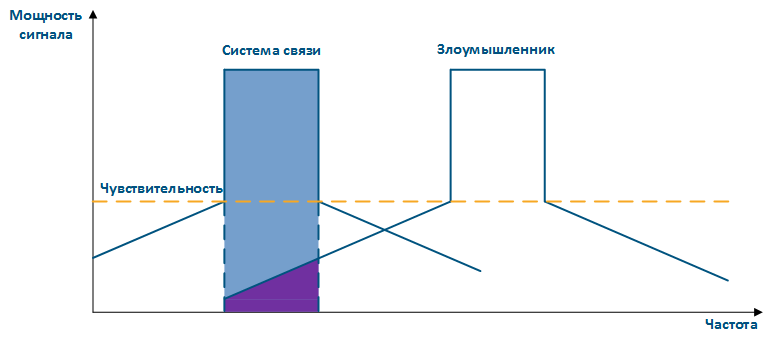

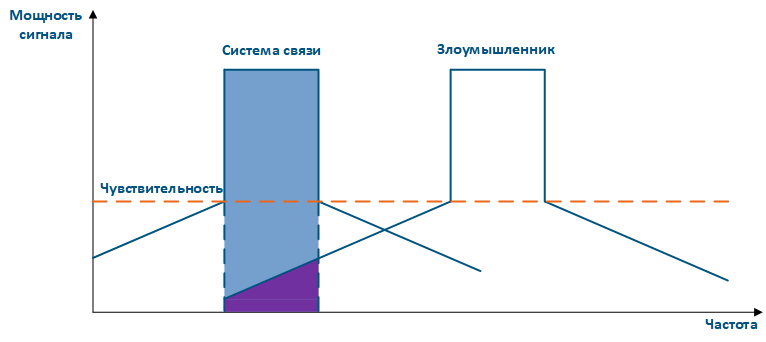

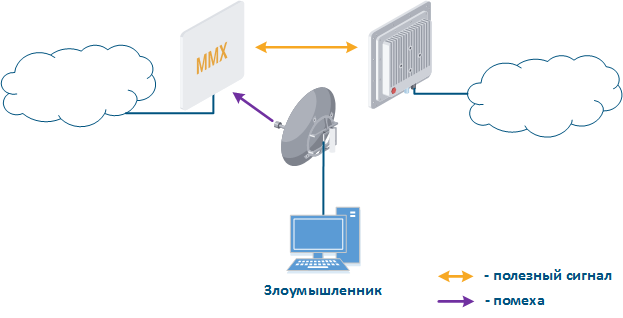

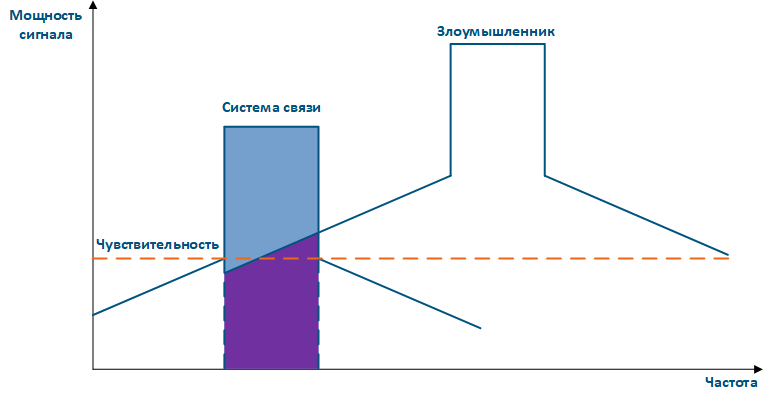

Частотные настройки

Частотный ресурс является ограниченным, поэтому процесс распределения частот между беспроводными системами должен рассматриваться комплексно. В противном случае влияние сторонних систем может быть воспринято, как действия злоумышленника Сторонние беспроводные системы, работающие на тех же или смежных частотах, могут оказывать влияние на радиоканал (рис. 3), снижающие производительность системы и являющиеся угрозой доступности. . Как правило, такое влияние не является злонамеренным, однако оно должно рассматриваться как угроза доступности, поскольку его результатом является невозможность функционирования канала связи. Нашей задачей является поиск и выбор частотного канала, свободного от помех. При этом, мы должны помнить, что помеха может отсутствовать на этапе монтажа, но появиться уже в процессе эксплуатации беспроводной системы.

Снизить риски, связанные с угрозой угрозами данного типа, можно следующими способами:

- Централизованное распределение частот: координация предприятий-владельцев беспроводных систем на государственном уровне с контролем соблюдения договорённостей и последующим наказанием. В некоторых случаях, договорённость между предприятиями может быть достигнута в частном порядке. Устройства семейств InfiLINK 2x2 и InfiMAN позволяют Поиск источников помех: устройства семейств InfiLINK 2x2, InfiMAN 2x2, InfiLINK Evolution, InfiMAN Evolution позволяют получить MAC-адреса систем, работающих в выбранном частотном канале, с помощью утилиты "Radio scanner" или команды "muffer", что позволяет выявить злоумышленника и передать эти данные координаторуисточник помехи и принять решение о мерах по исключению его влияния на канал связи.

- Ручное сканирование спектра: предварительное радиообследование территории, в которой будет развёрнута система связи, выполненное вручную. Выбор частотного канала системы осуществляется с учётом данных сканирования. Устройства Инфинет позволяют оценить состояние спектра с помощью встроенной утилиты "Спектроанализатор".

- Автоматическое сканирование спектра: радиообследование территории, в которой развёрнута система связи, выполняемое автоматически с заданной периодичностью. Выбор частотного канала системы осуществляется с учётом данных сканирования и может быть автоматически изменён. В устройствах Инфинет реализована поддержка технологии DFS и iDFS (см. Динамический выбор частоты), которые предназначены для сканирования спектра в автоматическом режиме.

| Center |

|---|

Image Removed Image Removed Image Added Image Added

Рисунок 3 - Пример работы злоумышленника угрозы в частотном канале системы |

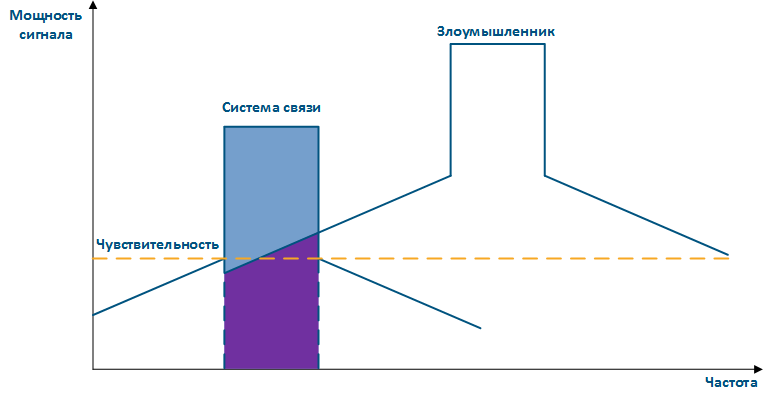

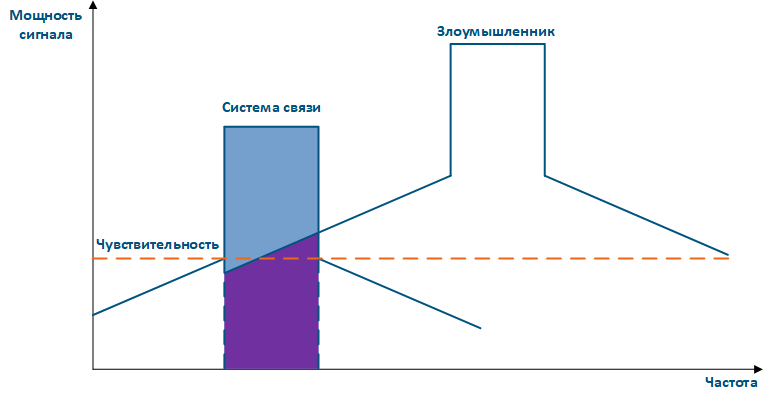

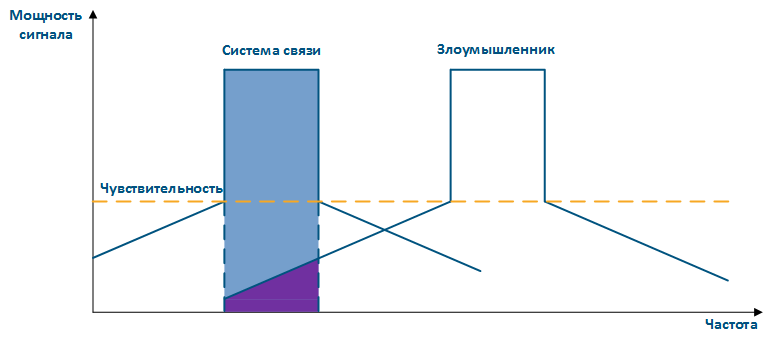

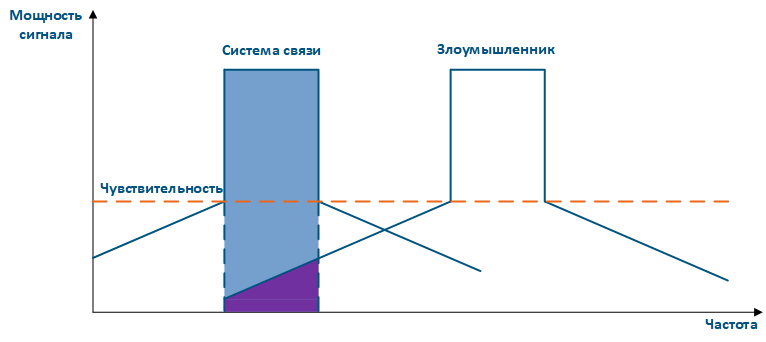

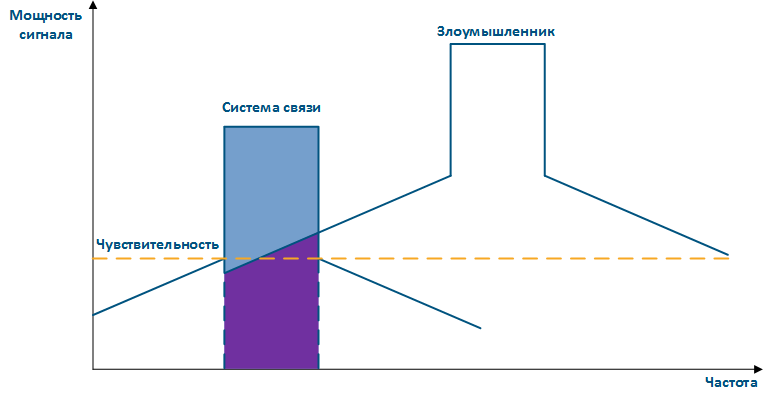

При Даже при согласованном распределении частотных каналов между системами связи может каналов может сохраняться проблема взаимного влияния. Причиной этому служит внеполосное излучение: спектр излучения не является идеальным прямоугольником, имея . Он имеет боковые полосы, которые оказывают влияние на соседние частотные каналы. На Ниже представлены спектры систем связи (рис. 4 а,б представлены спектры систем связи, использующие соседние -б), использующих соседние частотные каналы: на в первом случае (рис. 4а мощности излучения ) мощность излучения систем равна и влияние злоумышленника источника угрозы ниже чувствительности системы связи, на во втором случае (рис. 4б) мощность излучения системы злоумшленника источника угрозы выше, чем системы связи и уровень боковой полосы выше чувствительности, что окажет влияние на систему связи в виде помехи.

Использование функции автоматической подстройки мощности излучения позволит снизить влияние Снизить влияние сторонней системы связи на используемые частотные каналы и повысит срок службы устройства. Кроме того, при поможет функция автоматической регулировки выходной мощности (ATPC). При возникновении помех устройства с активной функцией ATPC увеличат мощность излучения, сохраняя сохранив производительность канала связи.

Бюджет канала связи помимо , помимо мощности излучателей излучения, зависит от используемой модуляционно-кодовой схемы: схемы высших порядков более требовательны к параметрам канала связи, поэтому их использование невозможно при низком уровне сигнала и высоком уровне помех. Таким образом, выбор модуляционно-кодовой схемы является компромиссом между производительностью и надёжностью канала связи. Использование функции автоматического контроля модуляции позволяет автоматически контроля скорости передачи данных (AMC) позволяет выбирать модуляционно-кодовую схему в соответствии с текущими параметрами радиоканала и менять её в соответствии с обстановкой в эфире. Это позволяет повысить надёжность и повысить доступность информации.Подробно частотные , сохраняя работоспособность канала связи даже в условиях сильных помех.

Подробно частотные характеристики сигналов рассмотрены в онлайн-курсе "Основы беспроводных сетей".

| Center |

|---|

Image Removed Image Removed Image Added Image Added

Рисунок 4а -Пример влияния соседнего частотного канала на систему связи  Image Removed Image Removed Image Added Image Added

Рисунок 4б - Пример влияния соседнего частотного канала на систему связи |

...

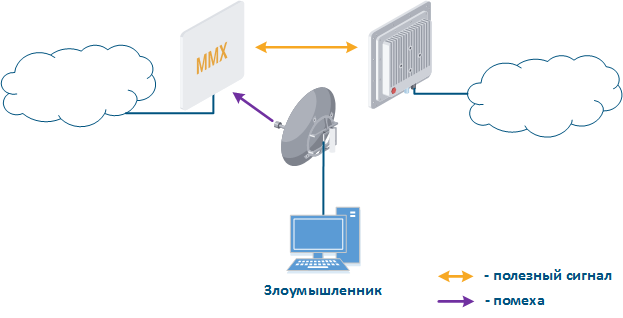

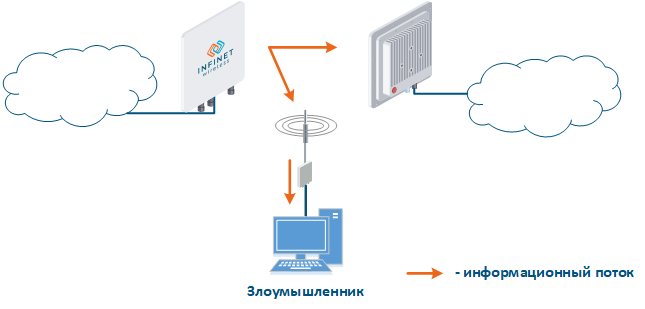

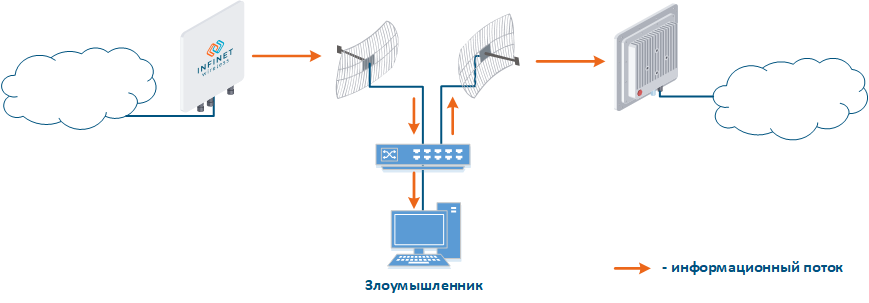

Популярными сценариями нарушения конфиденциальности и целостности информации в радиоканале являются атаки типа "человек посередине" (MITM - Man in The Middle). Рассмотрим примеры атак такого типа:

- Перехват данных (рис. 5а): в зоне покрытия системы связи злоумышленник устанавливает приёмникустройство, принимая принимающее все передаваемые сигналы. Все устройства беспроводной беспроводные системы используют общую среду передачи данных, поэтому устройства принимают данные независимо от того, указаны ли они в качестве адресата. Далее устройство обрабатывает кадр на канальном уровне, если является его получаетелемполучателем, или отбрасывает, если не является. Таким образом, злоумышленник может получить скрытый Злоумышленник может прикинуться одним из адресатов и получить доступ ко всем сообщениям, передаваемым в системенаравне с легальным адресатом.

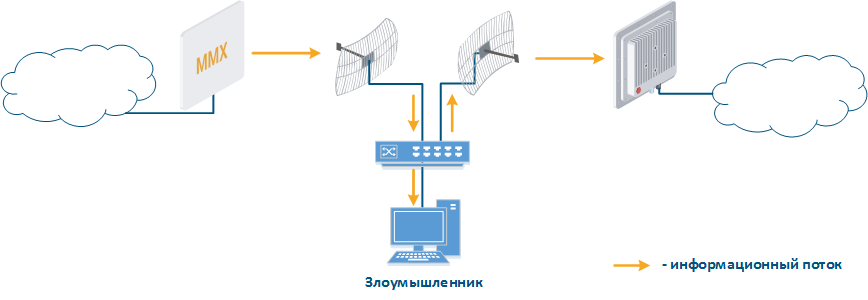

- Ретрансляция данныхданных (рис. 5б): частный случай сценария "Перехват данных", в котором злоумышленник использует ретранслятор вместо пассивного приёмника. Такой вариант атаки, например, применим для каналов "точка-точка" с узкой диаграммой направленности, для которых не подходит схема из сценария "Перехват данных".

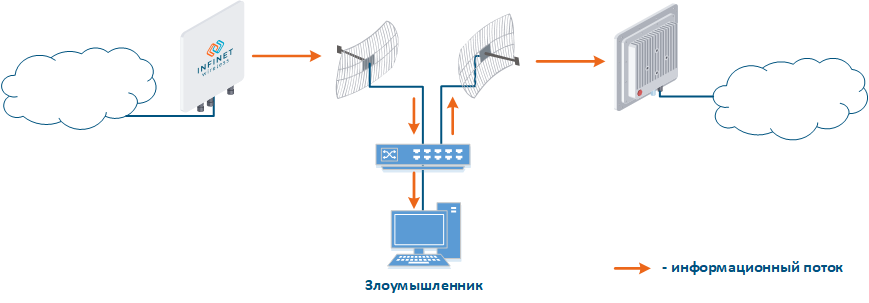

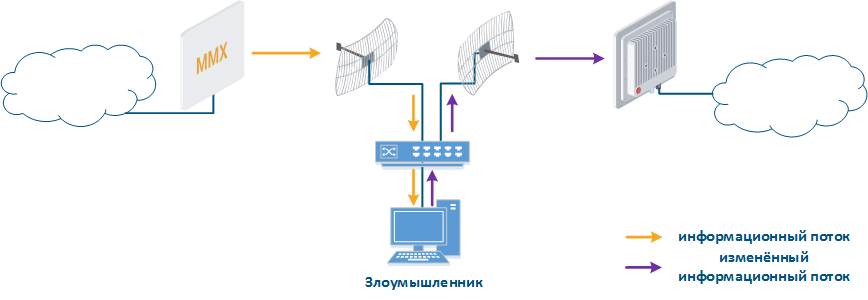

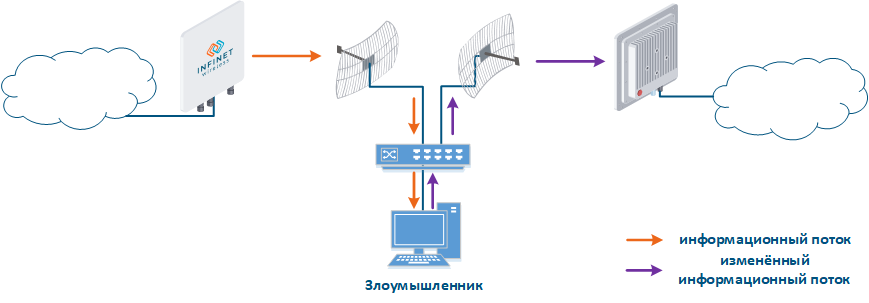

- Подмена данных (рис. 5в): частный случай сценария "Ретрансляция данных", в котором злоумышленник подменяет данные при ретрансляции. В таком сценарии, помимо нарушения конфиденциальности, нарушается целостность данных.

| Center |

|---|

Image Removed Image Removed Image Added Image Added

Рисунок 5а - Перехват данных  Image Removed Image Removed Image Added Image Added

Рисунок 5б - Ретрансляция данных  Image Removed Image Removed Image Added Image Added

Рисунок 5в - Подмена данных |

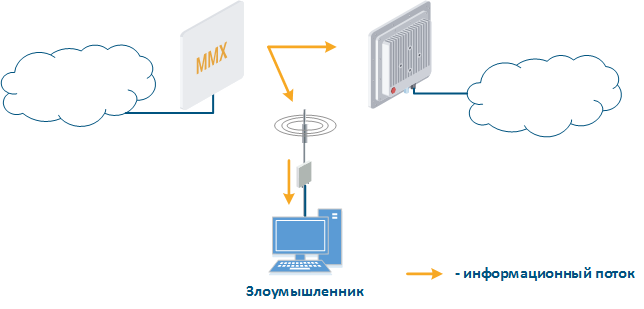

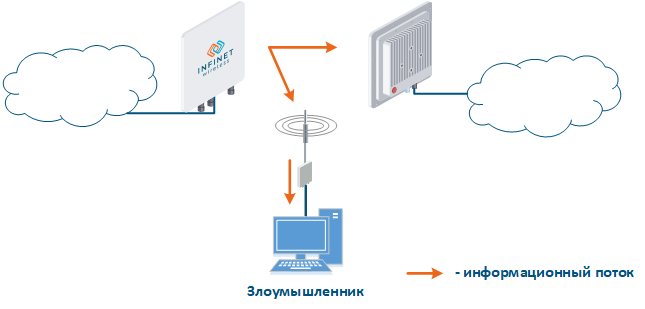

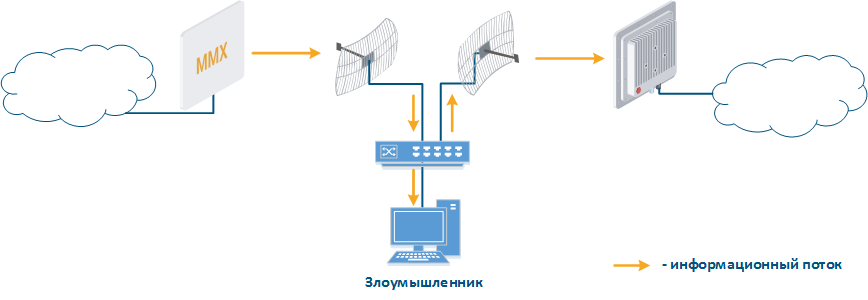

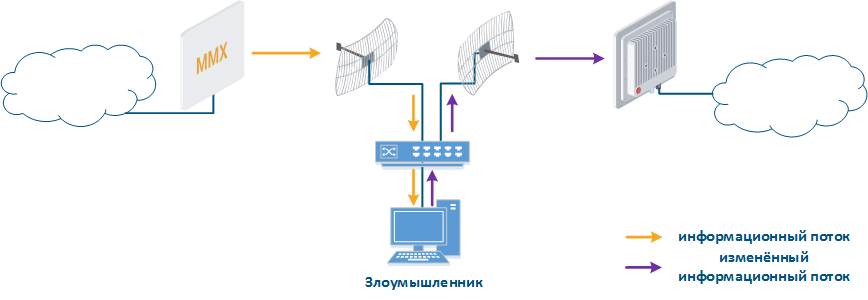

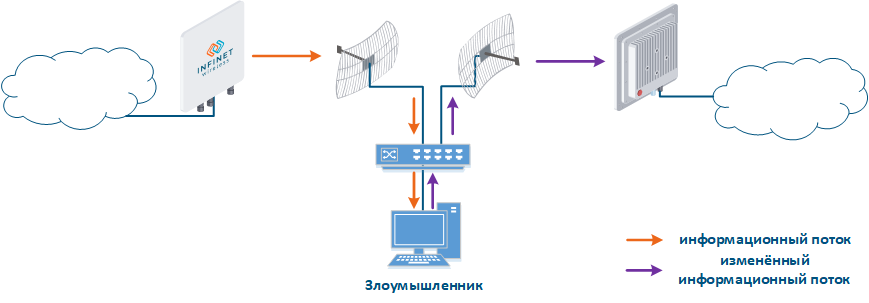

Кроме того, популярны Наравне с атаками MITM возможны сценарии получения несанкционированного доступа к ресурсам через подключение к радиосети. Рассмотрим примеры атак такого типа:

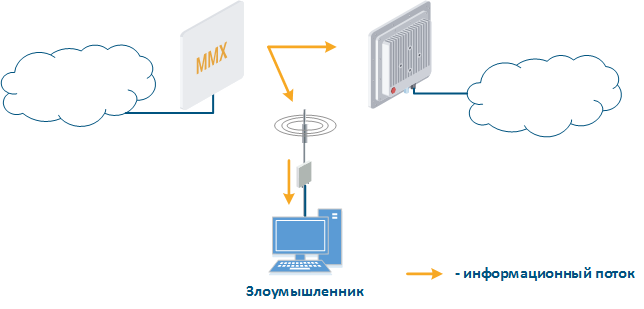

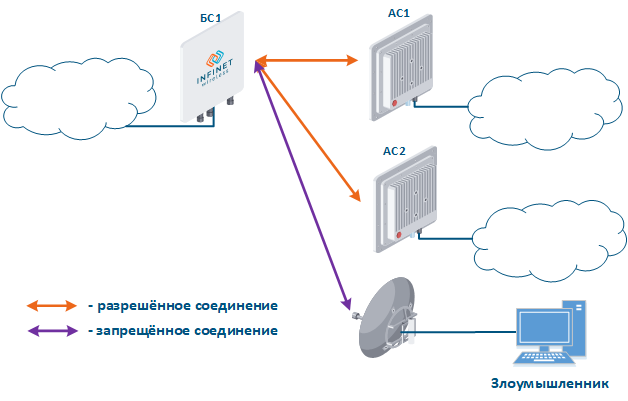

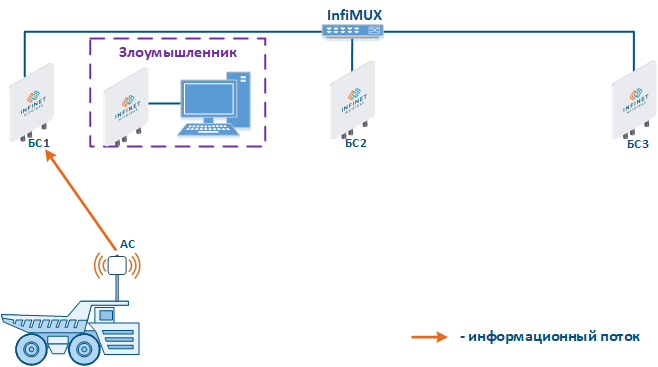

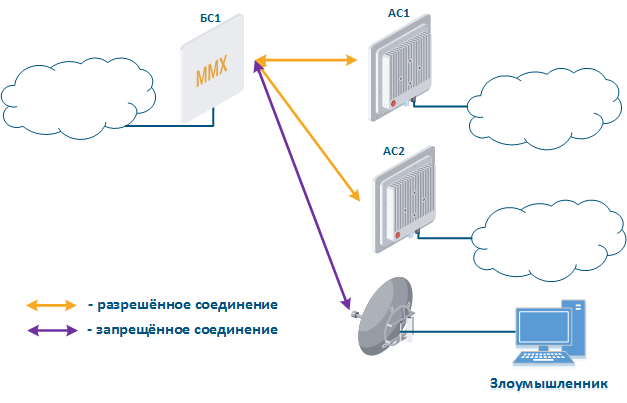

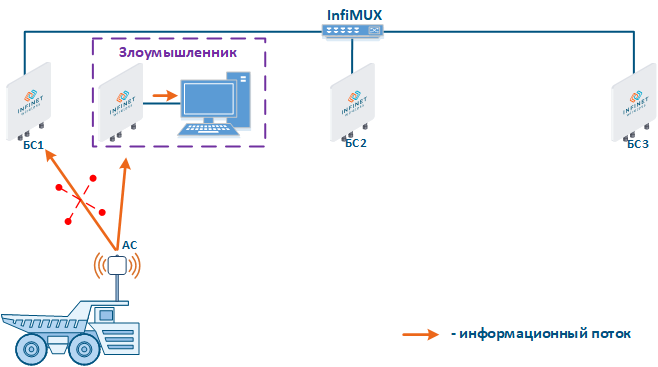

- Подключение злоумышленника к сети предприятия (рис. 6): к сектору базовой станции в топологии "точка-многоточка" подключается устройство злоумышленника, после чего злоумышленник, имеющий абонентское устройство, может установить его в зоне действия базовой станции. После установки канала связи с сектором базовой станции, злоумышленник может получить доступ к сети предприятия и реализовать атаки с нарушением , направленные на нарушение целостности, доступности и конфиденциальности. Злоумышленник сможет установить канал связи с сектором базовой станции только при условии использования беспроводного устройства Инфинет.

| Center |

|---|

Image Added Image AddedРисунок 6 - Подключение злоумышленника к сети предприятия |

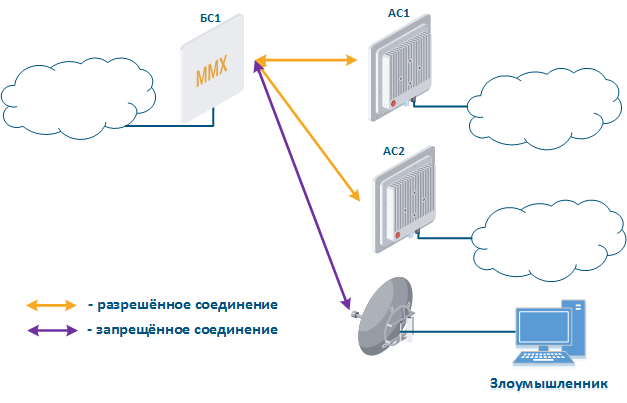

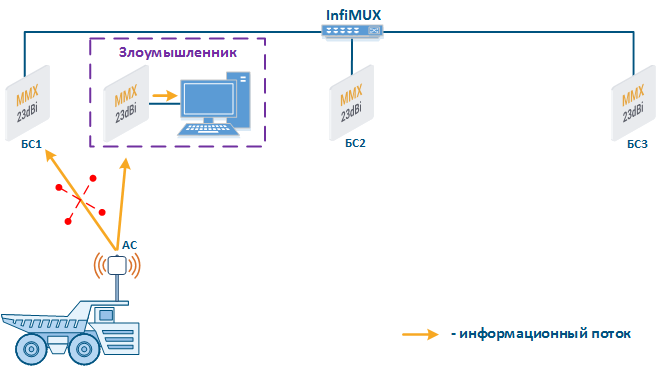

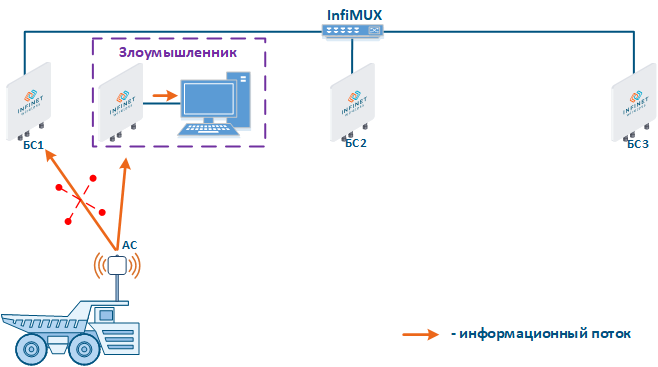

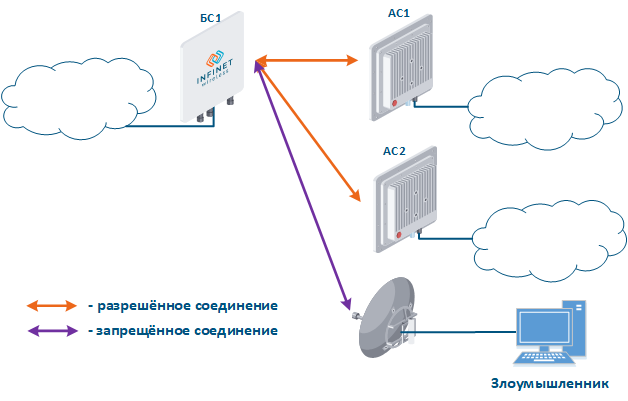

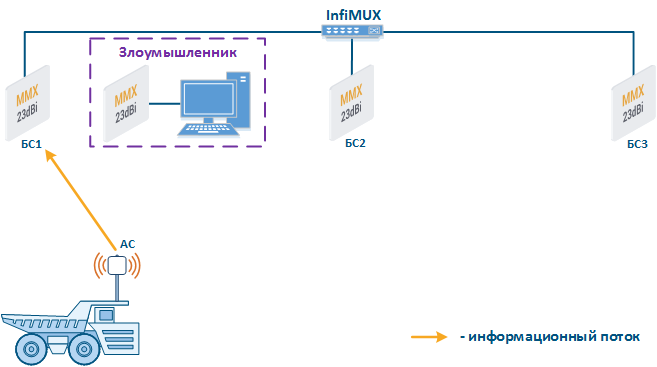

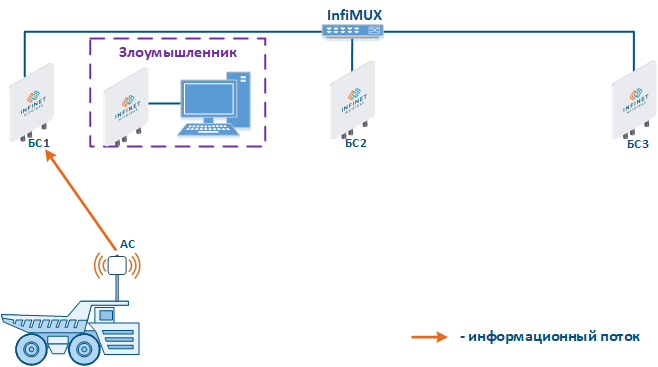

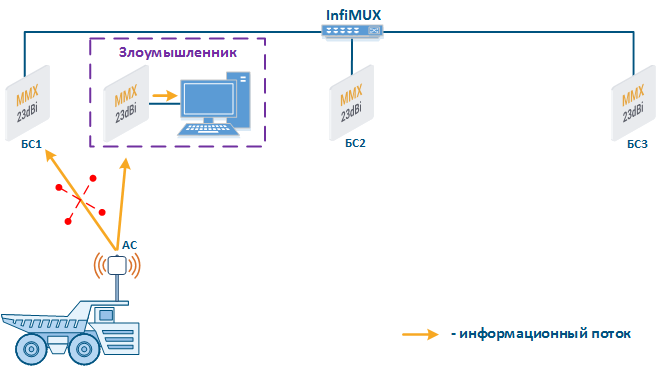

- Подмена сектора базовой станции (рис. 7а,б): злоумышленник устанавливает сектор базовой станции, к которой подключается абонентская станция. После подключения злоумышленник получает несанкционированный доступ к данным, источником которым является абонентская станция, и сегменту сети за абонентской станцией. Рассмотрим пример реализации такой атаки в сценариях с организацией связи для подвижных объектов (см. Организация связи с подвижными объектами). На рис. 7а организован радиоканал между Между АС и БС1 организован радиоканал (рис. 7а), при этом АС установлена на движущемся объекте, поэтому при отдалении от БС1, АС разрывает канал связи и начинает поиск сектора базовой станции, с которым можно установить соединение (рис. 7б). Злоумышленник установил сектор базовой станции на пути следования АС, между БС1 и БС2, поэтому после отключения от БС1, АС устанавливает связь с сектором злоумышленника. Реализация атаки такого типа возможна только в случае пренебрежения настройками безопасности.

| Center |

|---|

Image Removed Image Removed

Рисунок 6 - Подключение злоумышленника к сети предприятия  Image Removed Image Removed Image Added Image Added

Рисунок 7а - Подключение абонентской станции к сектору базовой станции злоумышленникапредприятия

Image Removed Image Removed Image Added Image Added

Рисунок 7б - Подключение абонентской станции к сектору базовой станции злоумышленника |

Формат Устройства Инфинет используют собственный формат радиокадров, используемых устройствами Инфинет, является фирменным, что делает невозможным организацию канала связи между устройствами, работающими по стандарту 802стандартам семейства 802.11, и устройствами Инфинет. Это усложняет реализацию планов злоумышленника, т.к. он будет вынужден использовать устройства Инфинет или самостоятельно разработать устройства, использующие фирменный формат радиокадров Инфинет.Для защиты сетевых ресурсов от рассмотренных атак используются следующие инструменты.

Для противодействия атакам рассмотренного типа должны применяться следующие инструменты:

- Идентификатор канала связи: необходимо заменить всегда меняйте значение параметра, установленное по умолчанию, на уникальное.

- Ключ безопасности: устройства смогут установить канал связи, только если у них совпадают идентификатор канала и ключ безопасности, т.е. использование ключа безопасности снизит вероятность для снижения вероятности организации канала связи с устройством злоумышленника, на обоих устройствах должны быть установлены ключи безопасности.

- Режим авторизации: устройства семейств InfiLINK семейств InfiLINK 2x2 и , InfiMAN 2x2, InfiLINK Evolution, InfiMAN Evolution поддерживают настройку режима авторизации при установлении беспроводного канала связи. К безопасным методам можно отнести методы методам, позволяющим ограничить список устройств, с которыми разрешена установка канала связи, можно отнести "статический" и "remote". При статическом методе авторизации указывается список MAC-адресов устройств, с которыми может быть установлен беспроводной канал связи (белый список), либо список адресов, с которыми запрещено устанавливать канал связи (чёрный список). Метод "remote" позволяет централизованно хранить MAC-адреса для белых или чёрных списков и выполнять соответствующие запросы при попытках установления радиоканала. Число каналов связи: на секторе базовой станции может быть установлен пороговое Использование одного из описанных методов авторизации значительно усложнит неавторизованное подключение злоумышленника к сети, т.к. MAC-адрес его устройства будет отсутствовать в списке разрешённых.

- Число каналов связи: на секторе базовой станции может быть установлено пороговое значение числа абонентских станций, которые могут быть подключены к сектору. Рекомендуется установить значение на уровне фактического количества абонентских станций.

- Скрэмблирование: обратимый процесс перераспределения битов данных в соответствии с заданным алгоритмом с целью выравнивания частотного спектра сигнала. Вспомогательной функцией опции скрэмблирования Побочным эффектом скрэмблирования является сложность расшифровки перехваченных данных, т.к. злоумышленник должен обладать используемым алгоритмом дескрэмблирования для восстановления исходной последовательности битов. Операции скрэмблирования/дескремблирования потребуют аппаратных ресурсов, поэтому использование данной опции рекомендуется в случаях невысокой аппаратной загрузки устройств.

- Частотная сетка: диапазон поддерживаемых радиомодулем частот может быть осознанно ограничен с помощью частотной сетки на устройствах всех семейств Инфинет. Данное ограничение сужает список частот, которые могут быть установлены в качестве центральной: если . Инструмент настройки частотной сетки предназначен для сужения списка разрешённых к использованию частот и его дополнительным эффектом является повышение уровня защищённости устройства от выбора случайного частотного канала в качестве рабочего. Если в конфигурации устройства установлен автоматический выбор центральной частоты, то центральная частота она будет выбрана в соответствии с частотной сеткой. Кроме того, центральная частота может быть установлена вручную: на устройствах с ролью "Ведущий" центральная частота устанавливается явно, на устройствах с ролью "Ведомый", в зависимости от семейства, либо явно, либо с помощью одного или нескольких радиопрофилей. Если на абонентской станции используется несколько радиопрофилей (см. Организация связи с подвижными объектами), то при подключении к сектору базовой станции будет осуществляться перебор профилей до момента успешного подключения.

- Опция Функция Global: в сценариях организации связи для подвижных объектов опция Global используется для подключения абонентской станции к секторам базовых станций, имеющих связность с ядром сети (см. Организация связи с подвижными объектами). Этот подход может быть использован применяться для блокировки подключений абонентских станций к базовым станциямсекторам базовых станций, установленными злоумышленниками (рис. 7б): поскольку базовая станция злоумышленника не подключена к ядру сети, то абонентская станция в процессе роуминга будет игнорировать устройство злоумышленника.

| Tip |

|---|

| title | Реализация средств обеспечения безопасности радиоканала для семейств устройств |

|---|

|

| Expand |

|---|

| | Center |

|---|

Мероприятия по обеспечению безопасности радиоканала

- результато вработы регилуровка |

|

|

Управление устройством

Получение несанкционированного доступа к интерфейсу управления устройством является важной серьёзной угрозой, которая может повлечь за собой нарушение всех основных свойств информации, поэтому необходимо уделить внимание тщательной проработке мероприятий для обеспечения безопасности по обеспечению безопасности информации и снижения потенциальных рисков.

| Anchor |

|---|

| mgmt_authentication |

|---|

| mgmt_authentication |

|---|

|

Аутентификация и авторизация

...

| Warning |

|---|

|

По умолчанию в конфигурацию устройств Инфинет добавлен один пользователь с административными параметрами и следующими значениями атрибутов: |

...

- любая непустая строка;

- пароль:

|

...

Поскольку с настройками аутентификации по умолчанию велика вероятность |

...

несанкционированного доступа, |

...

требуется изменить логин и пароль при первоначальной настройке. |

Кроме учётной записи администратора, в конфигурацию устройства может быть добавлена гостевая учётная запись. В компаниях может быть организовано несколько линий технической поддержки: в такой схеме часть проблем, не требующих изменения конфигурации беспроводных устройств, может быть решена первой линией технической поддержки. Ресурсы квалифицированных сотрудников второй и третьей линий технической поддержки для решения тривиальных задач использованы не будут. Для реализации описанного сценария в конфигурацию устройства может быть добавлена гостевая учётная запись. Пользователь, получивший доступ к интерфейсу управления с использованием гостевой учётной записи, может использовать утилиты и просматривать статистику интерфейсов, но ему запрещено вносить изменения в конфигурацию. Такой подход может быть использован на предприятиях, у которых организовано несколько линий технической поддержки: в такой схеме часть проблем может быть решена первой линией технической поддержки, при этом не будет изменена конфигурация беспроводных устройств и не будут использованы ресурсы квалифицированных сотрудников второй и третьих линий технической поддержки.С точки зрения эксплуатации крупных сетей гораздо удобнее использовать централизованное хранение учётных записей, в сравнении с локальным, рассмотренным выше.

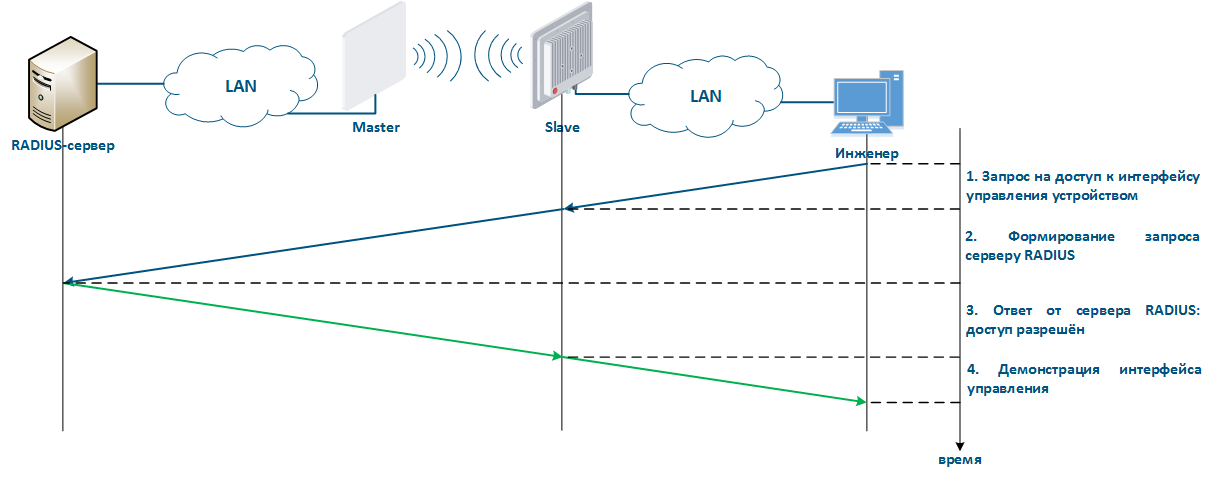

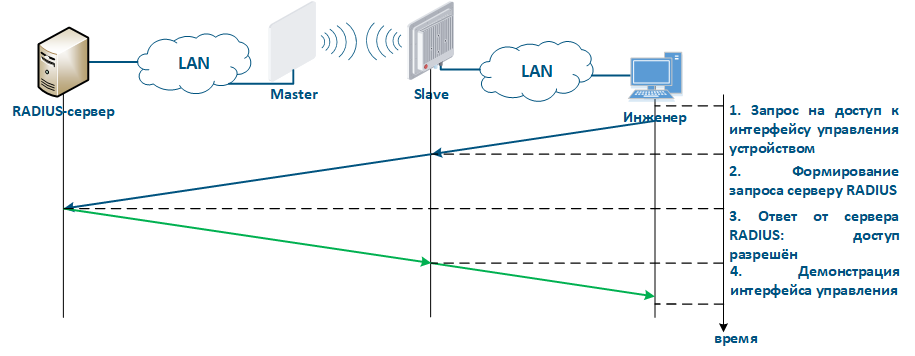

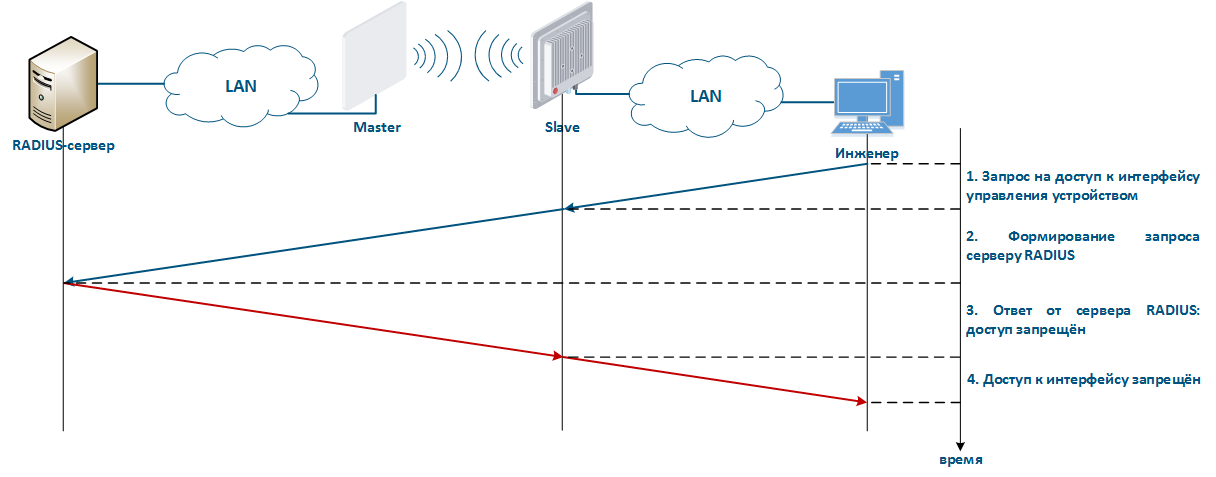

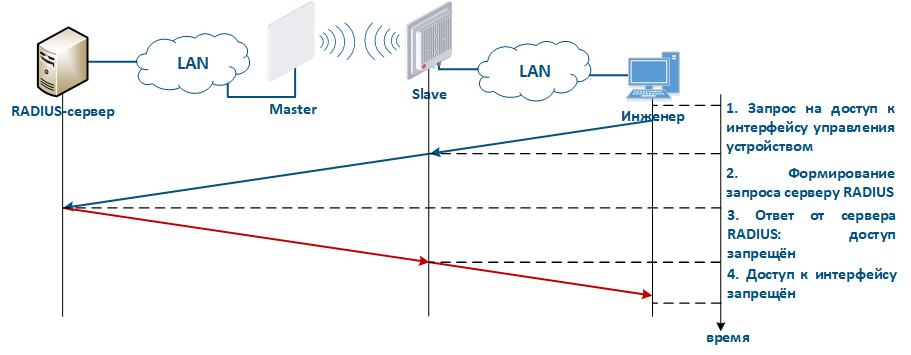

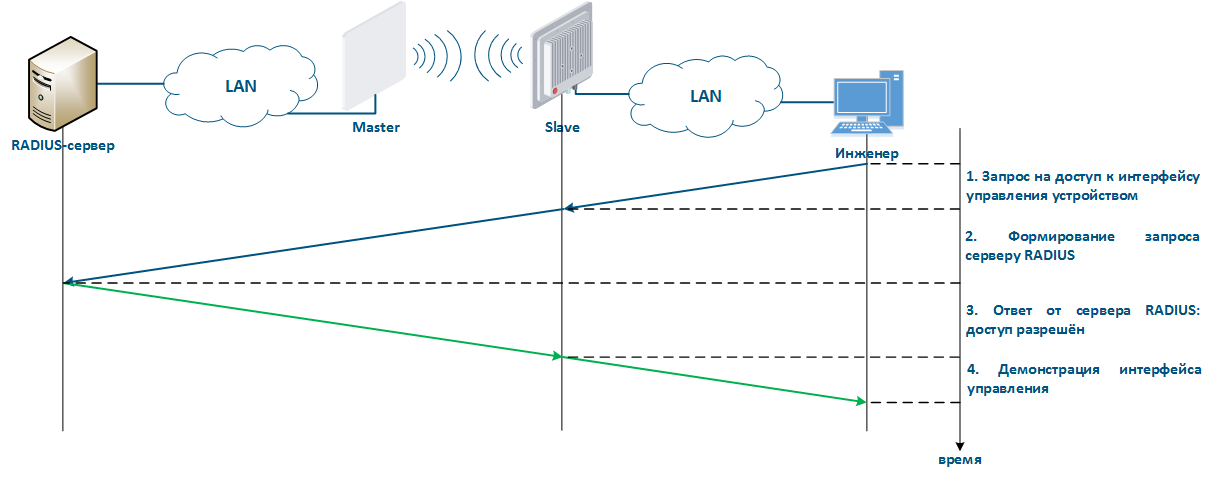

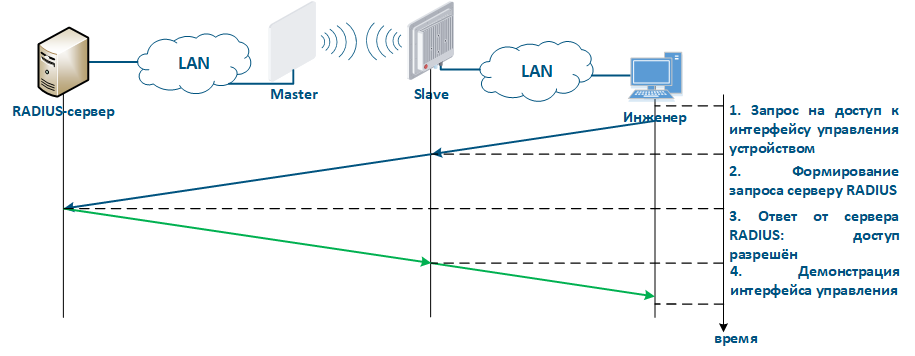

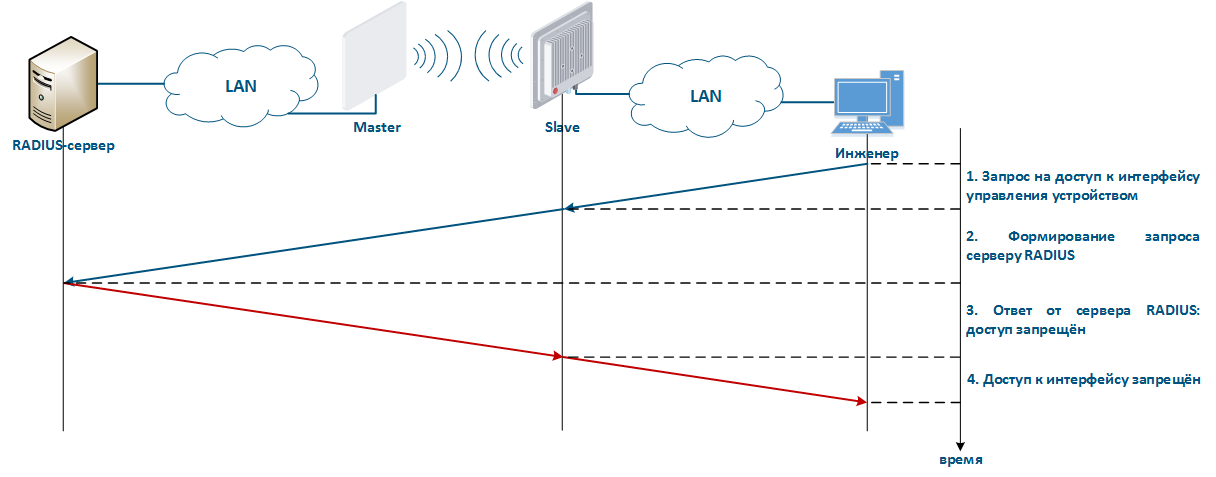

При эксплуатации сетей с большим количеством устройств рекомендуется использовать централизованное хранение учётных записей. Это позволяет избежать ошибок при блокировании учётных записей, обеспечить единую парольную политику и иметь единый интерфейс для управления учётными записями. Устройства Инфинет поддерживают работу протокола RADIUS, который предназначен для централизованной аутентификации, авторизации и аккаутинга аккаунтинга в сетях. В зависимости от возможностей и масштабов сети, база данных учётных записей для работы RADIUS может быть развёрнута на отдельном устройстве, либо совмещена с другим элементов сети.

| Expand |

|---|

| title | Алгоритм использования RADIUS-сервера |

|---|

|

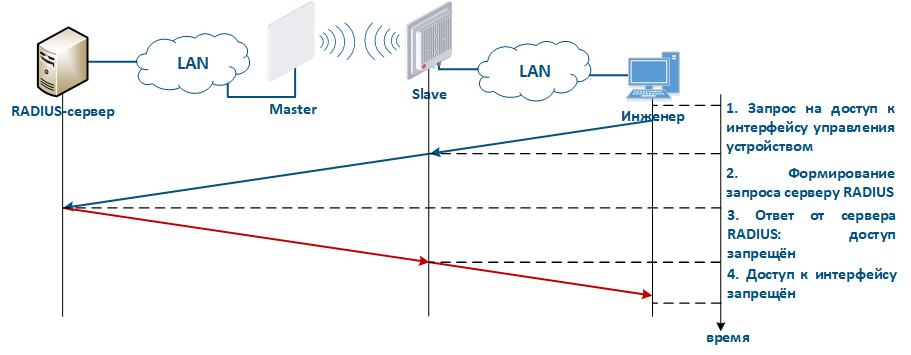

Алгоритм использования RADIUS-сервера выглядит следующим |

...

образом (рис. 8): - Запрос на доступ к интерфейсу управления устройством:

|

...

- пользователь пытается получить доступ к интерфейсу управления устройством с помощью одного из протоколов (см. ниже), формируя запрос, в котором передаёт логин и пароль.

- Формирование запроса серверу RADIUS:

|

...

- устройство принимает запрос от пользователя и формирует запрос серверу в соответствии с протоколом RADIUS.

- Ответ от сервера RADIUS:

|

...

- сервер RADIUS получает запрос и проверяет наличие и выделенные права для пользователя, учётные данные которого переданы в запросе. Сервер формирует один из двух ответов:

- Доступ разрешён:

|

...

- учётная запись присутствует в базе и ей разрешён доступ к интерфейсу управления устройством Slave (рис. 8а).

- Доступ запрещён:

|

...

- учётная запись отсутствует в базе, либо данному пользователю запрещён доступ к интерфейсу управления Slave (рис. 8б).

- Принятие решения устройством:

|

...

- устройство получает ответ от сервера RADIUS и принимает решения об авторизации пользователя с указанной текущей записью. В случае успешной авторизации пользователю демонстрируется интерфейс управления устройством (рис. 8а), в противном случае пользовательское соединение сбрасывается и демонстрируется информационное сообщение.

Image Removed Image Removed Image Added Image Added

Рисунок 8а - Пример успешного прохождения аутентификации через RADIUS |

Image Removed Image Removed Image Added Image Added

Рисунок 8б - Пример неудачного прохождения аутентификации через RADIUS |

|

Методы доступа

Конфигурация устройств Инфинет может быть выполнена с помощью графического Web-интерфейса или интерфейса командной строки (CLI). Управление некоторыми функциями устройства возможно только с помощь CLI, однако Web-интерфейс проще в эксплуатации. Выбор интерфейса и связанного с ним протокола управления зависит от технической политики, используемой на предприятии, однако следует иметь в виду, что неиспользуемые протоколы управления рекомендуется отключитьпомощью CLI. Доступ к тому или иному интерфейсу осуществляется с помощью различных сетевых протоколов. Неиспользуемые протоколы рекомендуется отключить, тем самым сократив возможности несанкционированного доступа к интерфейсу управления устройством.

Протоколы управления, поддерживаемые устройствами Инфинет, соотносятся с интерфейсами управления следующим образом:

- Web-интерфейс:

- Протокол HTTP: запросы и ответы на них данные передаются по сети в открытом виде, поэтому злоумышленник, получив доступ к сети, может перехватить информациюих перехватить.

- Протокол HTTPS: запросы и ответы на них данные передаются по сети в шифрованном зашифрованном виде, поэтому злоумышленникузлоумышленник, перехватившему перехвативший данные, потребуются ключи шифрования для обработки информации.

CLI-интерфейс- , не сможет их расшифровать, не имея соответствующих ключей шифрования При отсутствии особых причин для использования HTTP, должен использоваться протокол HTTPS.

- Интерфейс CLI:

- Протокол Telnet: управляющие команды и результат их выполнения передаётся данные передаются в открытом виде, поэтому злоумышленник, получив доступ к сетевой инфраструктуре, может перехватить информацию. Использование протокола Telnet допустимо в случае крайней необходимости, когда отсутствует возможность использования SSH.

- Протокол SSH: управляющие команды и результаты их выполнения передаётся в шифрованном : данные передаются в зашифрованном виде. В случае, если злоумышленник получит доступ к сети и сможет их перехватить , то ему потребуются ключи для расшифровки информациислужебные сообщения, то, не имея ключей шифрования, он не сможет их расшифровать.

| Anchor |

|---|

| mgmt_interface |

|---|

| mgmt_interface |

|---|

|

...

Сетевой интерфейс управления

Интерфейс Сетевой интерфейс управления (mgmt), используемый для доступа к устройству, организован различным способом для устройств семейств Инфинет: на устройствах семейств в разных семействах устройств организован по-разному:

- InfiLINK XG, InfiLINK XG 1000, Vector 5, Vector 6 и Vector

...

- 70: выделен внутренний виртуальный интерфейс mgmt для управления устройством, который может быть ассоциирован с IP-адресом

...

- .

- InfiLINK 2x2, InfiMAN 2x2, InfiLINK Evolution и InfiMAN Evolution: IP-адрес может быть ассоциирован с виртуальным или физическим интерфейсами, т.е. в роли сетевого интерфейса управления могут выступать интерфейсы различных типов, например eth0, svi100. В конфигурацию могут быть добавлены несколько сетевых интерфейсов управления одного или разных типов.

Помимо выбора интерфейса управления, можно управлять обменом данными , с которым будет ассоциирован IP-адрес управления, также существует возможность управления связностью между интерфейсом управления и другими сетевыми интерфейсами. Данный механизм позволяет ограничивать доступ к устройству через проводные или беспроводные интерфейсы, в зависимости от сценария использования оборудования.

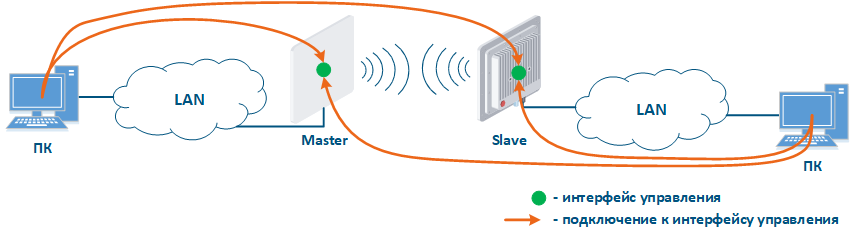

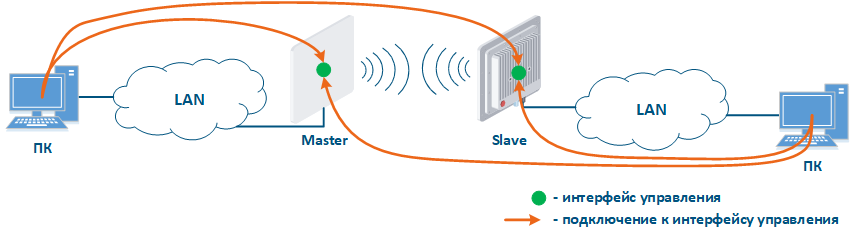

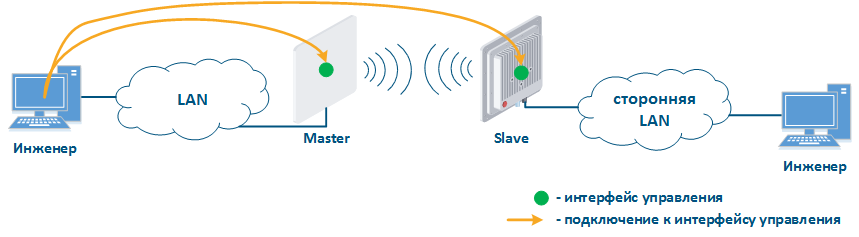

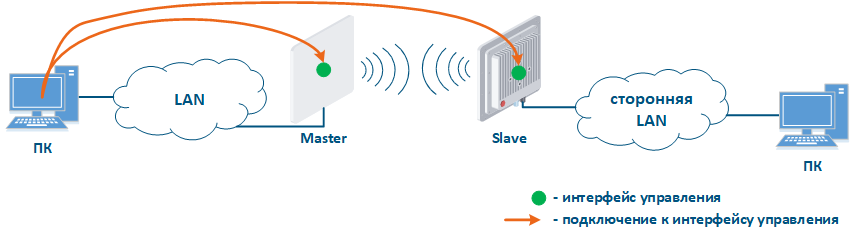

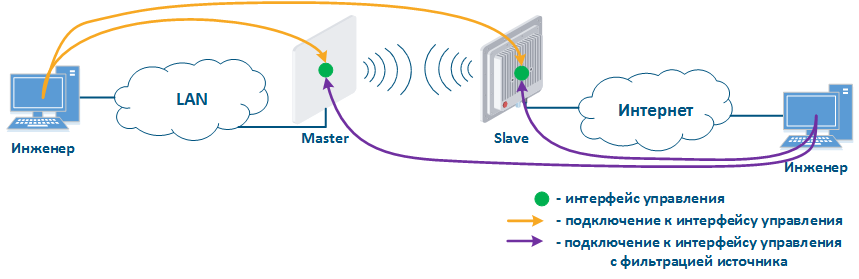

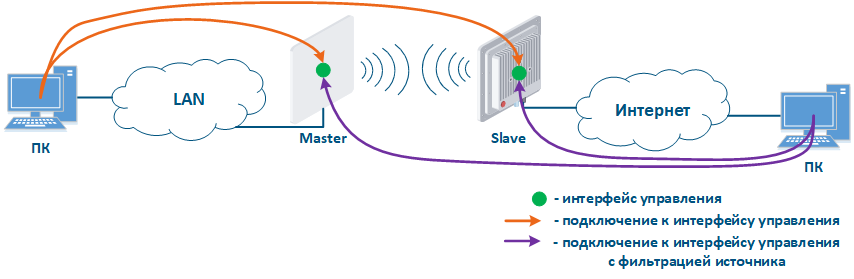

На рис. 1 представлены сценарии использования устройств Инфинет, рассмотрим . Рассмотрим организацию доступа к сетевому интерфейсу управления устройствами для каждого из сценариев. Для этого дополним схему ПК инженеров, подключенных к разным сетевым сегментам, с помощью которых выполняется управление устройствами (рис. 9а-в):

- Объединение двух сегментов локальной сети: доступ к интерфейсу управления устройств должен быть предоставлен инженерампользователям ПК, подключенным к разным сегментам сети (рис. 9а). Функцию ограничение доступа злоумышленника к сети должны выполнять другие сетевые элементыБеспроводные устройства находятся во внутренней сети и не контактируют с устройствами внешних сетей напрямую. Функцию обеспечения защиты от несанкционированного доступа должны выполнять сетевые элементы, находящиеся на границе внутренней и внешней сетей.

- Объединение сегментов локальной и сторонней сетей: доступ к интерфейсу управления устройств должен быть предоставлен только инженерупользователю ПК, подключенному к локальному сегменту сети (рис. 9б), т.е. необходимо отключить возможность передачи данных между интерфейсом управления и проводным интерфейсом устройства Slave.

- Объединение сегментов локальной сети и сети Интернетинтернет: доступ к интерфейсу управления устройств должен быть предоставлен инженерупользователю ПК, подключенному к локальному сегменту сети (рис. 9в). Кроме того, доступ может быть настроен доступ для списка инженеровпредоставлен некоторым пользователям ПК, подключенных к сети Интернетинтернет. При этом на пограничных устройствах обязательно должна быть настроена фильтрация входящего трафика, которая будет рассмотрена позжедалее.

| Center |

|---|

Image Removed Image Removed Image Added Image Added

Рисунок 9а - Радиоканал, объединяющий два сегмента локальной сети  Image Removed Image Removed Image Added Image Added

Рисунок 9б - Радиоканал, объединяющий сегменты локальной и сторонней сетей  Image Removed Image Removed Image Added Image Added

Рисунок 9в - Радиоканал, объединяющий сегменты локальной сети и сети Интернет |

...

Мы рекомендуем руководствоваться следующими принципами настройки интерфейса управления:

- В качестве интерфейса управления необходимо использовать виртуальный интерфейс, для устройств :

- Устройства семейств InfiLINK XG, InfiLINK XG 1000, Vector 5, Vector 6 и Vector

5 - стандартный интерфейс управления, для устройств семейств InfiLINK 2x2 и InfiMAN 2x2 - - 70: сетевой интерфейс управления mgmt.

- Устройства семейств InfiLINK 2x2, InfiMAN 2x2, InfiLINK Evolution и InfiMAN Evolution: сетевой интерфейс svi, связанный с группой коммутации управляющего трафика.

- Доступ к интерфейсу управления должен быть разрешён только с интерфейсовчерез сетевые интерфейсы, за которыми расположены хосты инженеров, выполняющих конфигурацию, или вспомогательные сервисы предприятия, например NMS ПК инженеров или сервисы, осуществляющие управление устройствами, например, система мониторинга.

- В случае разделения изоляции сетевого трафика по vlanс помощью VLAN, должен быть выделен отдельный vlan VLAN для трафика управления и интерфейс управления , который должен быть ассоциирован с выделенным идентификатором vlanинтерфейсом управления.

| Anchor |

|---|

| mgmt_firewall |

|---|

| mgmt_firewall |

|---|

|

Ограничение доступа

Устройства семейств InfiLINK 2x2, InfiMAN 2x2, InfiLINK Evolution, InfiMAN Evolution, Vector 5, Vector 6 и Vector 5 70 позволяют создать белые списки доступа: . В этом случае доступ к интерфейсу управления будет предоставлен только хостамузлам, адреса которых включены в белые списки.

...

| Tip |

|---|

| title | Реализация средств обеспечения безопасности управления для семейств устройств |

|---|

|

| Expand |

|---|

| | Center |

|---|

Мероприятия по обеспечению безопасности управления устройством

|

|

|

| Anchor |

|---|

| data_transmit |

|---|

| data_transmit |

|---|

|

Передача данных

Базовая функция любого сетевого устройства, имеющего более одного интерфейса, передача данных между ними. Устройства Инфинет не являются исключением, выполняя коммутацию или маршрутизацию пакетов между проводными и беспроводными интерфейсами. Кроме того, на устройствах запущены вспомогательные сервисы, работа которых основана на одном из сетевых протоколов, например, SNMP и LLDP. Реализация всех этих функций на устройствах Передача данных является основной функцией любого сетевого оборудования. Помимо пользовательских данных, устройства обмениваются служебными сообщениями вспомогательных протоколов, таких как SNMP, LLDP и т.д. Реализация описанных функций содержит в себе потенциальные угрозы, которыми может воспользоваться злоумышленник, поэтому кропотливый подход к настройке сетевых протоколов на устройствах позволит минимизировать данные рискичто требует кропотливой настройки всех подсистем беспроводных устройств.

| Anchor |

|---|

| data_transmission_common |

|---|

| data_transmission_common |

|---|

|

Общие рекомендации

Работа любого сетевого элемента складывается из его аппаратной и программной реализаций, поэтому актуализация программного обеспечения является важным вкладом в надёжность работы устройствБеспроводные системы представляют собой программно-аппаратные комплексы. Следовательно, одним из важнейших требований является своевременная актуализация программного обеспечения. Рекомендуется использовать стабильную версию программного обеспечения и следить за выходом обновлений. Проверить актуальность используемой версии ПО можно через интерфейс управления или на FTP Infinet Wirelessнепосредственно на устройстве.

Внося изменения в конфигурацию устройств, следует иметь в виду, что механизм применения настроек зависит от интерфейса управлениятого, в каком интерфейсе они применяются:

- Web-интерфейс: выполняется настройка устройства в нескольких разделах меню, при нажатии на кнопку "Применить" выполненные изменения изменения, вносимые в разных разделах интерфейса, накапливаются и последовательно вносятся в текущую конфигурацию и сохраняютсяконфигурацию только после нажатия кнопки "Применить". При перезагрузке устройства, будет выполнена загрузка новой последней успешно сохранённой конфигурации.

- Интерфейс CLI: при выполнении команда мгновенно добавляется в текущую конфигурацию, но не сохраняется. Для сохранения настроек необходимо выполнить соответствующую команду. При перезагрузке устройства будет выполнена загрузка последней успешно сохранённой версии конфигурации.

При использовании любого интерфейса управления устройством, можно допустить ошибки в конфигурации и потерять доступ к устройству, отфильтровать трафик пользователей или разорвать беспроводное соединениеВ некоторых ситуациях ошибки, допущенные в процессе настройки устройства, могут привести к потере связи с устройством. Независимо от последствий, будет нарушена доступность информации и велика вероятность, что устройство следует сбросить к связи и может потребоваться сброс устройства к заводским настройкам (см. "Восстановление доступа"). Для того, чтобы снизить риск возникновения рассмотренного сценария, рекомендуется использовать отложенную перезагрузку устройства: сохраняется две копии конфигурации - текущая и новая, применяется новая и проверяется доступность интерфейса управления устройством - если управление потеряно, то устройство перезагружается с предыдущей сохранённой конфигурацией, иначе - на устройстве сохраняется новая конфигурация. В этом случае после применения новой конфигурации будет выполнена проверка доступности устройства. Если устройство недоступно, то будет возвращена предыдущая версия конфигурации.

| Anchor |

|---|

| data_transmission_config |

|---|

| data_transmission_config |

|---|

|

...

Служебный трафик

По умолчанию коммутация на устройстве настроена таким образом, чтобы данные между проводным и беспроводным интерфейсами передавались без фильтрациине подвергались фильтрации. Такая схема уязвима для большого объёма паразитного трафика, который может привести к нарушению доступности сетизанять всю доступную пропускную способность и канал связи фактически станет недоступен для передачи полезного трафика. Пример паразитного трафика - широковещательный шторм, причиной которого может быть ошибка в коммутации устройств, либо действия злоумышленника. Мероприятиями по защите сетевой инфраструктуры от атак подобного типа являются:

- Фильтрация трафика: хорошей практикой является разделение физической инфраструктуры на несколько виртуальных локальных сетей с использованием технологии VLAN. Такой метод позволяет ограничить широковещательные домены, а значит уменьшить масштаб от влияние широковещательного шторма. Это потребует настройки фильтрации трафика разных VLAN на устройствах и каналах связи: на беспроводных устройствах рекомендуется разрешить обработку только тех vlan-idметок VLAN, которые действительно должны быть переданы через организованный радиоканал и запретить все остальные.

- Протокол STP: протокол покрывающего дерева (STPSpanning Tree Protocol) предназначен для предотвращения петель на канальном уровне, которые могут быть причиной широковещательного шторма. Кроме того, протокол STP может быть использован для построения схемы автоматического резервирования на канальном уровне в сетях с избыточностью каналов связи.

- Режим маршрутизатора: одним из подходов для к снижения влияния широковещательного шторма является уменьшение размера широковещательного сегмента за счёт использования технологии маршрутизации. В этом случае данные передаются на основе L3-заголовка, содержащего поле TTL, который исключает циклическую передачу широковещательного трафика. Маршрутизатор является устройством, разделяющим широковещательные домены, т.е. широковещательный шторм, возникший в одном домене не повлияет на работу устройств в другом. Кроме того, маршрутизация подразумевает передачу пакетов на основе заголовка IP, включающего в себя поле TTL, которое исключает циклическое прохождение пакетов по сети.

| Anchor |

|---|

| data_transmission_protocol |

|---|

| data_transmission_protocol |

|---|

|

Настройка сетевых протоколов

Помимо пользовательского трафика, устройства в сети обмениваются служебными данными с использованием различных протоколов, настройка которых важна в контексте информационной безопасности. В процессе обеспечения безопасности необходимо помнить, что любая доступная служба является потенциальной целью злоумышленника.

DHCP

Устройства Инфинет могут быть настроены в качестве DHCP-клиента, DHCP-сервера и DHCP-ретранслятора. Следует иметь в виду, что протокол DHCP поддерживает не только выделение IP-адреса клиенту, но и передачи множества передачу множества сетевых настроек с помощью опций.

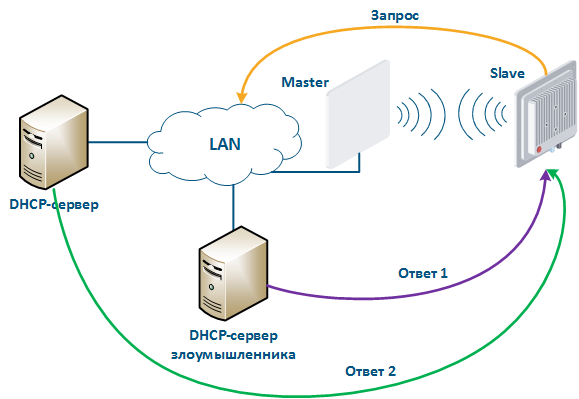

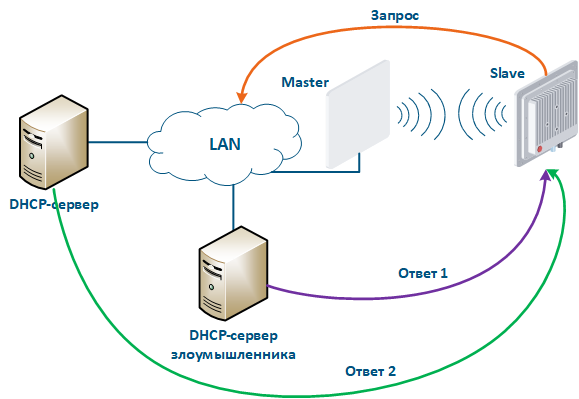

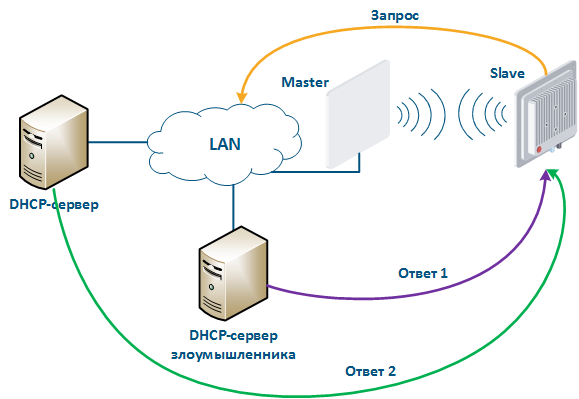

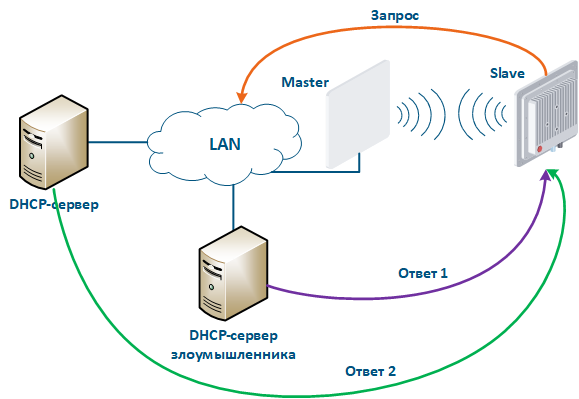

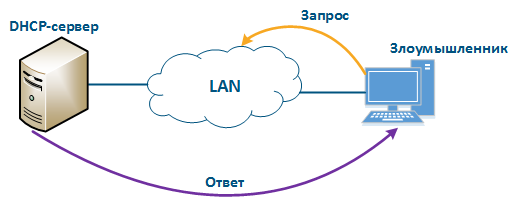

Рассмотрим пример атаки с использованием протокола DHCP (рис. 10): организован канал связи между Master и Slave, на радиоинтерфейсе устройства Slave активирован DHCP-клиент, в локальной корпоративной сети установлен DHCP-сервер. Кроме того в сети находится Представим, что злоумышленнику удалось подключить сетевое устройство злоумышленника, на котором тоже настроен DHCP-серверсервер DHCP, к корпоративной сети. После установления канала связи Master-Slave, устройство Slave отправляет в сеть широковещательный запрос для получения сетевых настроек от DHCP-сервера. DHCP-серверы, находящиеся в сети, отвечают на запрос от Slave в соответствии с протоколом DHCP. В случае, если Slave получит первым . Если ответ от сервера злоумышленника будет получен первым, то присвоит себе устройство Slave присвоит одному из сетевых интерфейсов предлагаемый адрес и сетевые настройки, которые переданы в этом запросе. Таким образом, злоумышленник нарушит конфиденциальность информации, получив может указать своё устройство в качестве маршрутизатора по умолчанию и получить доступ к трафику, передаваемому устройством Slave.

| Center |

|---|

Image Removed Image Removed Image Added Image Added

Рисунок 10 - Пример атаки с использованием протокола DHCP |

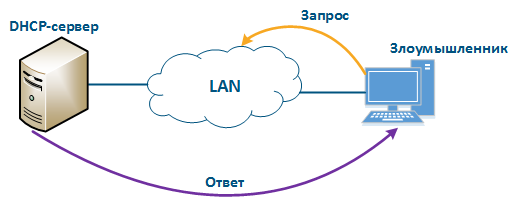

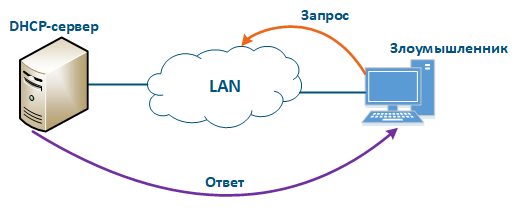

Кроме того, возможна атака, в которой устройство злоумышленника будет выступать в роли DHCP-клиента (рис. 11): в сети установлен DHCP-сервер, функции которого могут быть реализованы на устройствах Инфинет, к сети подключено устройство злоумышленника. В ситуации, когда протокол конфигурация DHCP-сервера не предусматривает средств защиты, злоумышленник сформирует запрос и сервер предоставит устройству сетевые реквизиты. Таким образом, злоумышленник получит доступ к передаваемым по сети данным и будет нарушена конфиденциальность информации.

| Center |

|---|

Image Removed Image Removed Image Added Image Added

Рисунок 11 - Пример атаки с использованием протокола DHCP |

Для того, чтобы повысить безопасность использования протокола DHCP в корпоративной сети рекомендуется реализовать следующие мероприятия:

- Ограничение DHCP-клиентом списка DHCP-серверов: DHCP-клиент позволяет ограничить список серверов, для которых будет формироваться запрос сетевых настроек. В этом случае , DHCP-клиент сформирует запросы для указанных DHCP-серверов, а если они не ответят, то сформирует широковещательный запрос.

- Использование ключа безопасности: при аутентификации клиента может быть использован ключ безопасности. Следует иметь в виду, что данная настройка должна быть выполнена как на DHCP-сервере, так и на DHCP-клиенте.

- Фиксация пары "клиент-адрес" в конфигурации DHCP-сервера: конфигурация DHCP-сервера позволяет зафиксировать за клиентами, выделяемые им IP-адреса. Таким образом можно сформировать белые списки устройств, что затруднит действия злоумышленника для получения сетевых реквизитов.

- Использование DHCP Snooping: использование данной технологии позволяет предотвратить получение сетевых реквизитов от DHCP-сервера злоумышленника. Принцип работы весьма прост: порты локальной сетиустройств домена Ethernet, за которыми расположен DHCP-сервер, помечаются как доверенные, остальные - как ненадёжные. Сообщения от DHCP-серверов, пришедшие на вход ненадёжных портов будут отброшены, что делает невозможным получение устройствами-клиентами сетевых реквизитов от сервера злоумышленника.

- Отключение DHCP на неиспользуемых интерфейсах: необходимо тщательно следить за списком интерфейсов, на которых включена поддержка протокола DHCP. На интерфейсах, которые не используются для передачи данных или на которых используется статическая адресация, необходимо деактивировать поддержку DHCP. Эта рекомендация справедлива как для ролей DHCP-клиента, так и DHCP-сервера.

- Отказ от протокола DHCP: следует понимать, что использование протокола DHCP должно иметь ограниченный характер, т.к. возможны сценарии, в которых рекомендуется использовать статическое распределение адресовназначение сетевых реквизитов на соответствующие интерфейсы. Так, например, статические адреса рекомендуется закреплять за ключевыми сетевыми элементаминазначать ключевым сетевым элементам, в роли которых могут выступать и беспроводные устройства Инфинет. Это позволит избежать проблем при организации систем технического учёта и мониторинга.

...

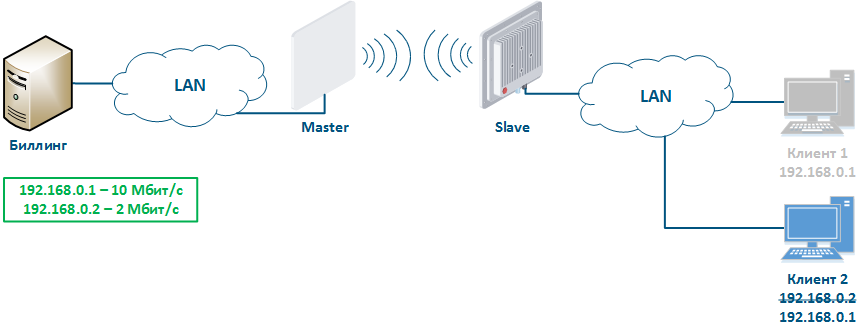

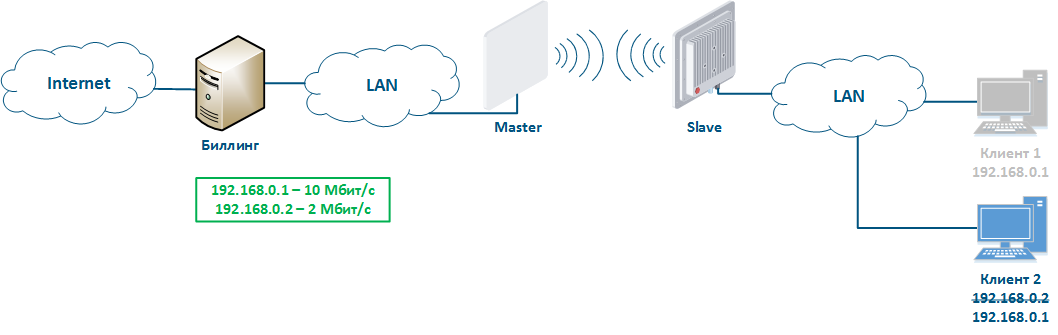

Поскольку протоколы Ethernet и IP относятся к разным уровням сетевой модели OSIсетевого взаимодействия, то необходим инструмент, который будет связывать адреса устройств, используемую в используемых в каждом из протоколов. Таким инструментом является протокол ARP и заполняемая им таблица соответствия адресов. Таблица состоит из записей, в которых MAC-адрес интерфейса сопоставлен с IP-адресом, что используется при передаче IP-кадровпакетов, инкапсулированных в Ethernet-кадры.

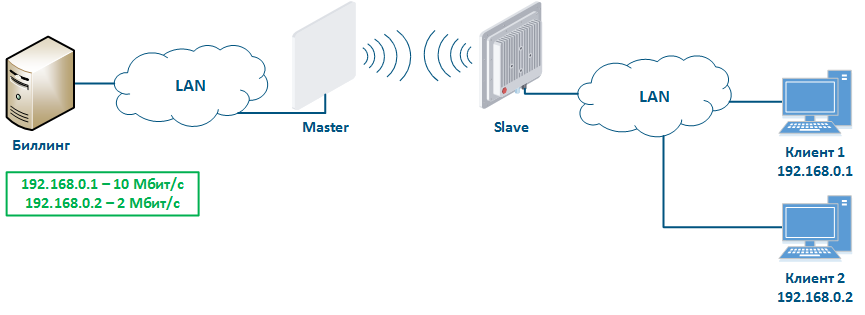

Рассмотрим пример атаки с подменой IP-адреса: через радиоканал Master-Slave организован доступ к сети Интернет интернет двум клиентам (Клиент 1 и Клиент 2, за ). За каждым из клиентов закреплён IP-адрес, который является идентификатором для назначения тарифного плана. Клиенту с адресом 192.168.0.1 предоставляется пропускная способность 10 Мбит/с, клиенту с адресом 192.168.0.2 - 2 Мбит/с (рис. 12а). В какой-то момент времени Клиент 1 выключает ПК и не пользуется услугами провайдера, в это же время Клиент 2 заменяет свой IP-адрес на IP-адрес 192.168.0.1, закреплённый за Клиентом 1 (рис. 12б). В этом случае Клиент 2 получит доступ в Интернет на с большей пропускной способности способностью, и у Клиента 1, после включения ПК, возникнут проблемы с доступом к сети.

| Center |

|---|

Image Removed Image Removed Image Added Image Added

Рисунок 12а - Пример атаки с подменой IP-адреса  Image Removed Image Removed Image Added Image Added

Рисунок 12б - Пример атаки с подменой IP-адреса |

Рассмотренный вид атак с подменой IP-адреса можно предотвратить, добавив статическую запись в таблицу соответствия адресов протокола ARP. В этом случае, после смены IP-адреса данные Клиента 2 передаваться не будут, т.к. за адресом 192.168.0.1 будет закреплён MAC-адрес Клиента 1.

LLDP

Использование протокола LLDP предназначена Протокол LLDP предназначен для обмена справочной информации информацией об устройстве с непосредственно подключенным к нему устройством. В качестве справочной информации передаётся имя VLAN, MAC-адрес, имя устройства, IP-адрес интерфейса управления и т.д. В случае, если злоумышленник получит физический доступ к устройству и подключится к нему, то, запустив на своём ПК протокол LLDPслужбу LLDP, сможет, обменявшись служебными сообщениями, получить справочную информацию об устройстве (рис. 13). Реализация такой атаки приводит к нарушению конфиденциальности информацииЭти сведения могут облегчить ему задачу по несанкционированному доступу к устройству.

Для того, чтобы предотвратить атаки данного типа, необходимо придерживаться следующих правил:

- Глобальное отключение LLDP: в случае, если использование протокола не предусмотрено технической политикой предприятия, то рекомендуется отключить его работу на всех устройствах глобальносети.

- Отключение LLDP на интерфейсах: если использование протокола LLDP необходимо, то следует разрешить его работу только на тех сетевых интерфейсах, к которым подключены элементы сетевой инфраструктуры.

...

- Использование SNMPv3: по умолчанию на устройствах активирована поддержка SNMPv1 и SNMPv2c, на устройствах создано community с именем "public". Протоколы SNMPv1 и SNMPv2c предусматривают аутентификацию с помощью параметра community, значение которого передаётся по сети в явном виде. В SNMPv3 реализованы как возможность аутентификации, так и шифрования сообщений, которое рекомендуется всегда использовать.

- Использование режима чтения: в случае, если не используется режим записи протокола SNMP, то рекомендуется требуется отключить его поддержку. Это снизит возможные последствия в случае несанкционированного доступа.

- Организация списков доступа: устройства Инфинет позволяют создать белые списки доступа к серверу SNMP.

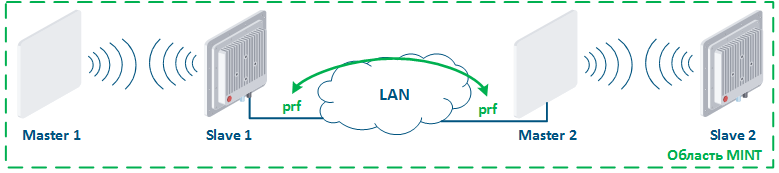

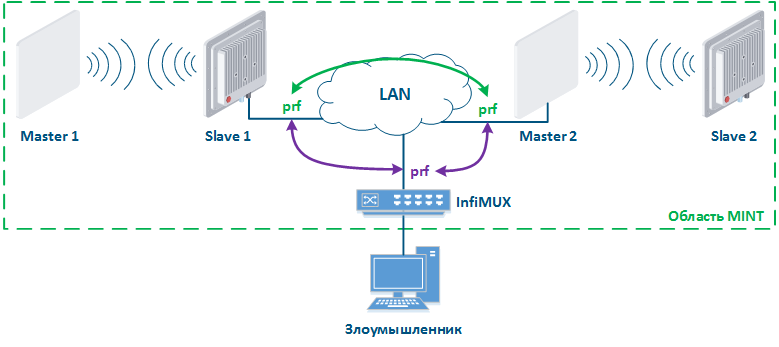

...

MINT является фирменным протоколом компании Инфинет, работа которого может быть организована в проводном и беспроводном сегментах. Злоумышленник, получив доступ к области MINT, может компроментировать cкомпрометировать все сетевые устройства, относящиеся к этой области, поэтому при использовании протокола MINT необходимо обращать обратить особое внимание на вопросы безопасностиего настройку.

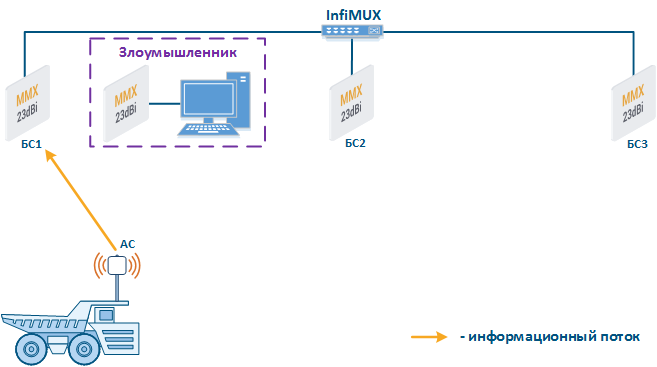

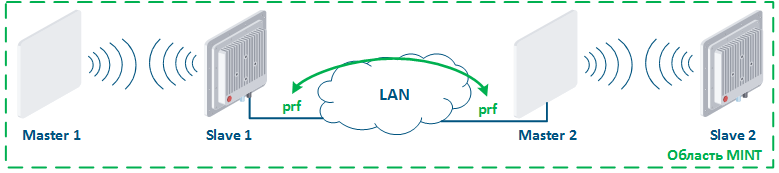

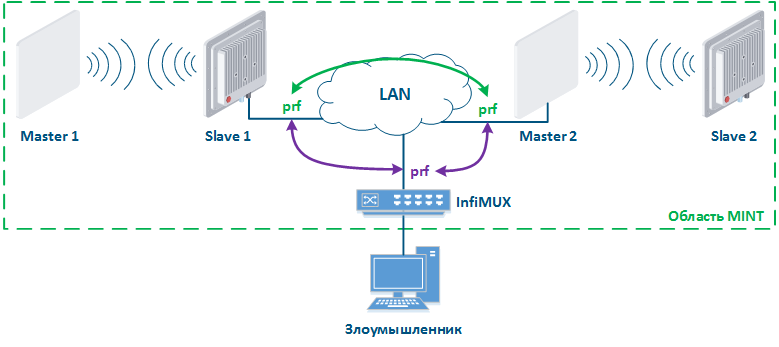

Рассмотрим пример атаки с использованием протокола MINT: два беспроводных канала связи Master 1 - Slave 1 и Master 2 - Slave 2 объединены в область MINT с помощью интерфейсов PRF (рис. 15а). Злоумышленник, имея физический доступ к сети предприятия, подключается к ней коммутатором InfiMUX, на котором создан интерфейс PRF (рис. 15б). В общем случае, интерфейсы PRF установят между собой каналы связи и все устройства будут объединены в область MINT, поэтому злоумышленник получит информацию об устройствах в этой области и сможет выполнять удалённые команды на них средствами MINT, что является нарушением конфиденциальности и целостности информации.

Средства защиты от атак подобного типа:

- Использование ключа безопасности: интерфейс PRF представляет собой виртуальный радиоинтерфейс, работающий в проводной среде, поэтому, по аналогии с беспроводным интерфейсом, интерфейс PRF поддерживает возможность установки ключа безопасности. При этом канал связи будет организован между двумя интерфейсами PRF только в том случае, когда их ключи безопасности совпадают.

- Использование пароля для выполнения удалённых команд: одним из удобных инструментов протокола MINT является возможность удалённого выполнения команд на устройстве, находящемся находящимся в одной области той же области MINT. По умолчанию удалённое выполнение команд доступно без указания пароля, поэтому такое поведение рекомендуется необходимо изменить. В этом случае, для удалённого выполнения команд на устройстве потребуется ввести пароль, что сократит возможности ограничит возможности злоумышленника.

| Center |

|---|

Рисунок 15а - Объединение каналов связи в единую область MINT

Рисунок 15б - Пример атаки с использованием протокола MINT |

...

| Tip |

|---|

| title | Реализация средств обеспечения безопасности передачи данных для семейств устройств |

|---|

|

| Expand |

|---|

| | Center |

|---|

Мероприятия по обеспечению безопасности передачи данных

|

|

|

| Anchor |

|---|

| infrastructure |

|---|

| infrastructure |

|---|

|

Инфраструктура

Инфраструктурная безопасность - это важнейший раздел информационной безопасности, которому не всегда уделяется должное внимание. Состав инфраструктуры зависит от технической политики предприятия. Часто на сети выделяются устройства, которые выполняют функции мониторинга, В сети должны быть реализованы средства журналирования, мониторинга и технического учёта (ТУ) и хранения истории. Эти функции могут быть реализованы в одном или нескольких устройствах.

Мониторинг

Система мониторинга необходима для централизованного управления устройствами и контроля работы сети. Кроме того, система мониторинга рассылает уведомления для сотрудниковинженерам, если значения параметров вышли за рамки разрешённого диапазона. Такие уведомления уменьшают время реакции обслуживающего персонала, благодаря чему минимизируются последствия сбоев и вероятных атак.

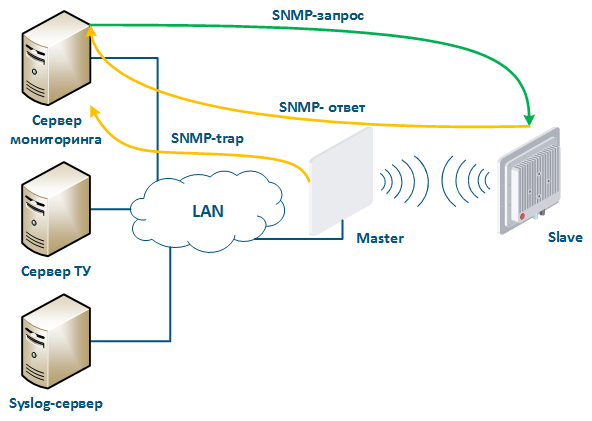

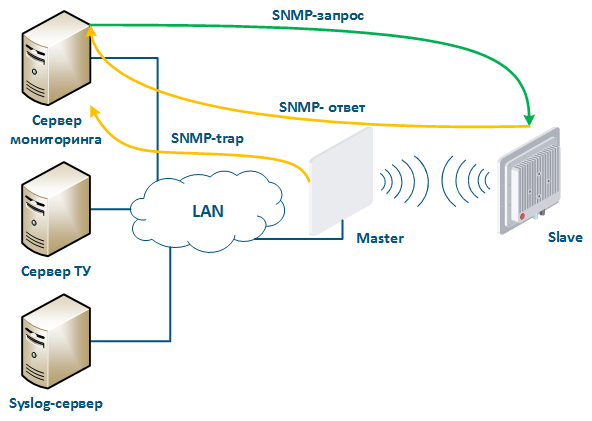

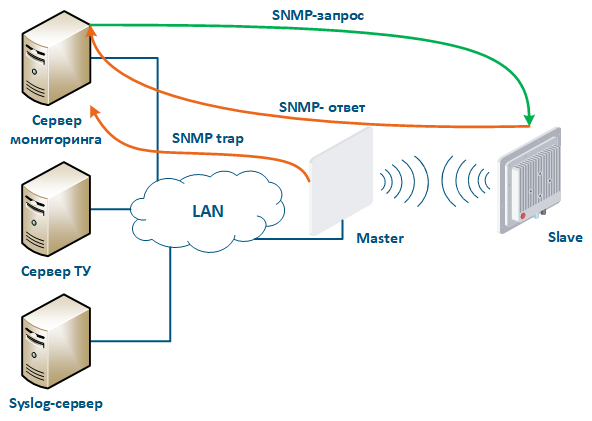

...

- Поллинг: система мониторинга отправляет SNMP-запросы устройству с указанием параметров, значения которых необходимо получить. Устройство формирует для системы мониторинга SNMP-ответ, где указывает значения запрашиваемых параметров. Опрос параметров устройств ведётся с установленной периодичностью, что гарантирует опрос устройства в заданный интервал.

- Trap-сообщения: устройство отправляет специальное сообщение SNMP - Trap серверу мониторинга в случае возникновения события из указанного списка. Отправка SNMP - Trap, в отличие от поллинга, инициируется самим устройством и происходит мгновенно, независимо от цикла опроса, однако это потребует дополнительной настройки устройств.

| Center |

|---|

Image Removed Image Removed Image Added Image Added

Рисунок 16 - Обмен данными между устройствами и системой мониторинга |

Хранение ...

системных журналов

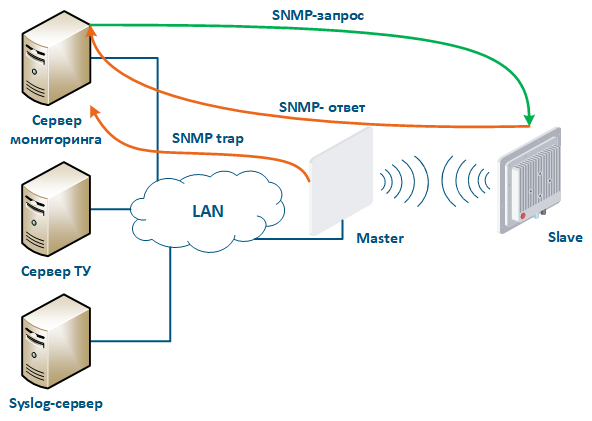

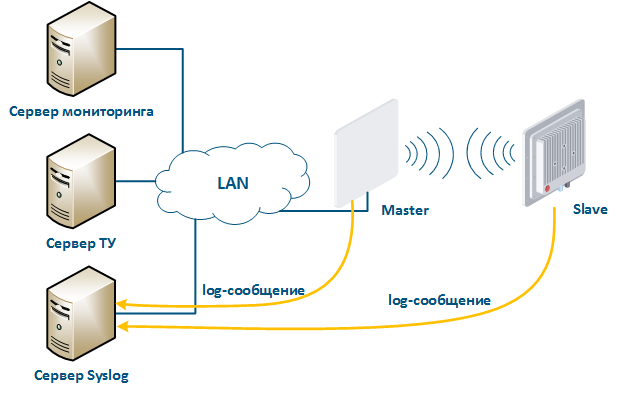

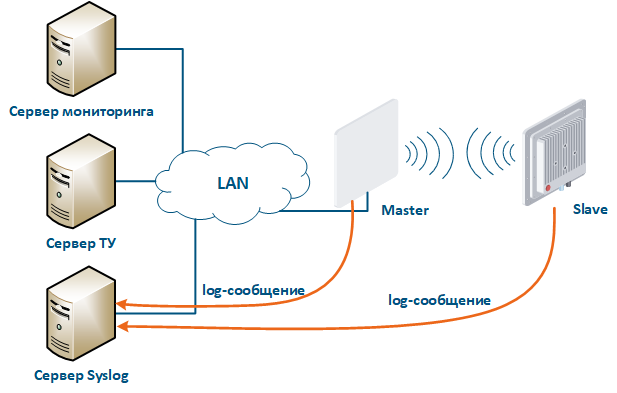

Детальное расследование инцидентов требует анализа истории событийсистемных журналов, зарегистрированных на устройстве. Устройства Инфинет поддерживают логирование событий, однако данные истории не сохраняются системный журнал событий не сохраняется после перезагрузки устройства. Кроме того, в крупных сетях удобно иметь централизованное хранилище журнальных файлов, потому что такое хранилище предоставляет интерфейс просмотра журналов всех сетевых устройств, используемые при расследовании инцидентов.

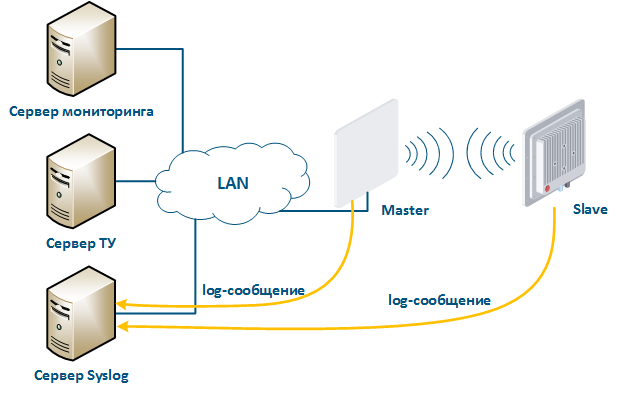

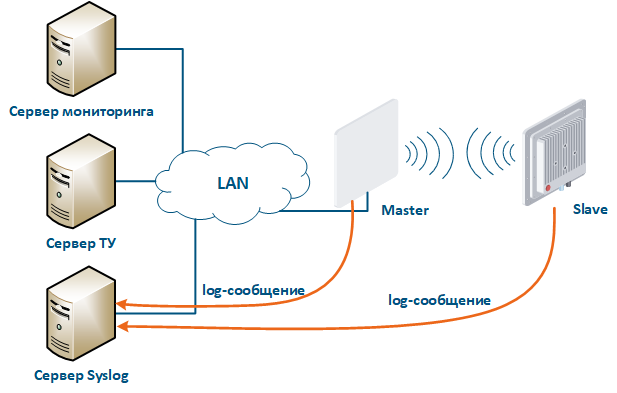

Для этих целей в сети выделяется сервер Syslog. Все журнальные записи , одновременно с записью в системный журнал , отправляются на сервер Syslog (рис. 17). Это позволяет хранить историю сообщений всех сетевых устройством устройств централизованно и не зависеть от состояния системного журнала непосредственно на устройстве, который может быть очищен при перезагрузке или несанкционированном доступе.

| Center |

|---|

Image Removed Image Removed Image Added Image Added

Рисунок 17 - Обмен данными с Syslog-сервером |

...

| Tip |

|---|

| title | Реализация инфраструктурных средств обеспечения безопасности для семейств устройств |

|---|

|

| Expand |

|---|

| | Center |

|---|

Мероприятия по обеспечению безопасности со стороны инфраструктуры

|

|

|

Дополнительные материалы

Онлайн-курсы

- Онлайн-курс "Предварительная настройка и установка устройств семейств InfiLINK 2x2 и InfiMAN 2x2".

- Онлайн-курс "Устройства семейства InfiLINK XG".

- Онлайн-курс "Vector 5 / Vector 6: установка и настройка".

- Онлайн-курс "Основы беспроводных сетей".

- Коммутация в устройствах семейств InfiLINK 2x2 и InfiMAN 2x2.

White papers

- Агрегация каналов, балансировка и резервирование.

Организация связи с подвижными объектами.

- Динамический выбор частоты.

Вебинары

- Вебинар "Монтаж, грозозащита и заземление оборудования Инфинет"Инфинет.

- Типовые сценарии настройки коммутации на устройствах Инфинет.

- Диагностика параметров установленного канала связи InfiLINK 2x2 / InfiMAN 2x2.

- Решения Инфинет для проектов с подвижными объектами.

Скринкасты

- Скринкаст "Ввод в эксплуатацию устройств "Инфинет" семейства R5000".

- Скринкаст "Утилита ERConsole".

Прочее

...